如何有效检测CSRF破绽?

- 行业动态

- 2025-01-27

- 4361

CSRF破绽检测方式包括抓取正常请求数据包,检查Referer字段和token等;利用工具如CSRFTESTER、BurpSuite等进行检测;还可通过渗透测试,准备反面网页或邮件诱使用户访问以验证破绽。

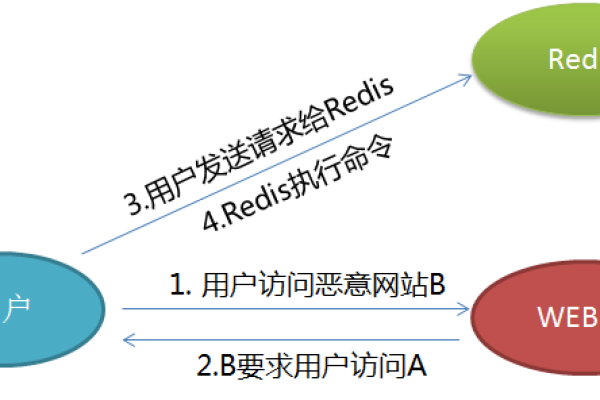

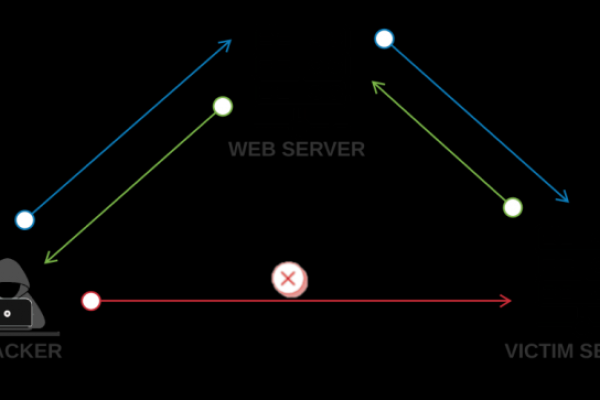

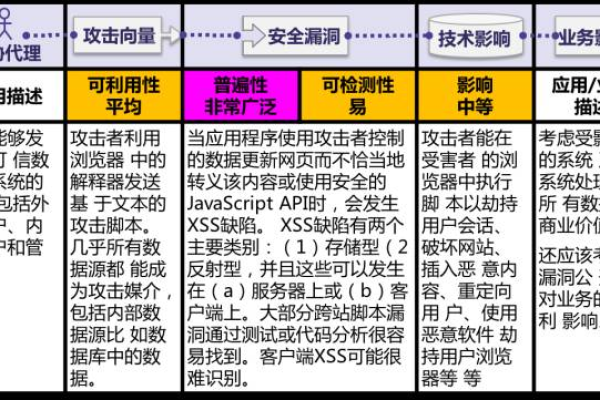

CSRF(Cross-Site Request Forgery)破绽是一种常见的网络安全破绽,允许攻击者利用用户在已认证的会话中执行未授权的操作,以下是几种主要的CSRF破绽检测方式:

1、手动测试:通过模拟攻击者的行为来检测潜在的CSRF破绽,创建一个反面表单并提交给服务器,这种方法需要对目标网站的功能和请求有深入的了解,包括了解各个功能模块对应的请求方式(GET、POST等)、请求参数等信息,尝试构造反面请求,观察服务器是否能够正常响应并执行相应的操作。

2、自动化工具:使用专门的渗透测试工具,如OWASP ZAP、Burp Suite等,可以帮助自动检测CSRF破绽,这些工具可以抓取请求和响应数据包,分析其中的参数和头部信息,以判断是否存在CSRF破绽。

3、检查Referer头部:虽然Referer头部可以被改动,但检查Referer是否来自自己的网站可以作为检测的一个方法,如果Referer头部不包含预期的域名,那么可能是一个CSRF攻击。

4、一次性token:在表单中使用一次性token,并在服务器端验证,如果token无效或缺失,则拒绝该请求,这是一种有效的防御措施,因为攻击者无法预测到正确的token值。

5、用户交互验证:对于关键操作,要求用户输入额外的信息,例如密码,以证明是用户本人发起的操作,这可以增加攻击者伪造请求的难度。

6、Samesite Cookie属性:设置Cookie的SameSite属性为Lax或Strict,可以防止某些类型的CSRF攻击。

7、浏览器同源策略:利用浏览器的同源策略,限制页面只能从同一域名下加载资源,这可以防止外部网站通过iframe或其他方式嵌入反面内容。

8、随机化URL:随机化URL参数,使攻击者难以预测和构造反面请求。

9、多步交易:对于涉及多个步骤的操作,确保每一步都进行适当的验证和授权,以防止攻击者跳过某些步骤直接执行关键操作。

以下是两个关于CSRF破绽检测的常见问题及解答:

1、问:为什么Referer头部检查不是绝对可靠的CSRF检测方法?

答:因为Referer头部可以被攻击者伪造或改动,所以它不能作为唯一的CSRF检测方法,攻击者可以通过控制Referer头部的值来绕过基于Referer的CSRF防护机制。

2、问:如何区分CSRF破绽和其他类型的安全破绽?

答:CSRF破绽主要特点是攻击者利用用户已经认证的会话来执行未授权的操作,而不需要知道用户的登录凭证,与其他类型的安全破绽相比,CSRF破绽更侧重于利用用户的身份和权限来执行反面操作。

小编有话说:CSRF破绽是一种严重的网络安全威胁,因为它可以利用用户的身份来执行未授权的操作,为了保护网站和用户免受CSRF攻击的威胁,开发者应该采取多种防范措施,包括使用一次性token、验证Referer头部、实施用户交互验证等,定期进行安全审计和渗透测试也是发现和修复CSRF破绽的重要手段。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400700.html