如何有效执行DDoS攻击?全面操作手册解析

- 行业动态

- 2025-01-25

- 3270

DDoS 操作手册主要介绍了 DDoS 攻击的相关知识,包括其发展历史、攻击来源(如僵尸网络)、主要攻击方法(如洪水攻击等)、常用工具,还探讨了成本收益、治理缓解方法及未来展望等内容。

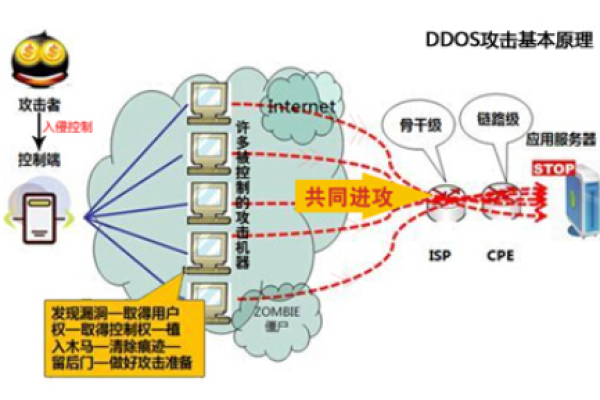

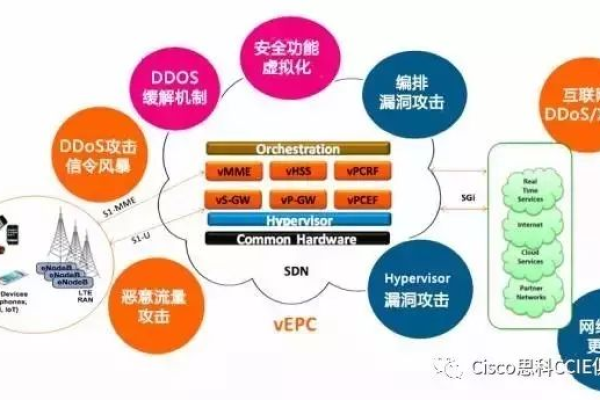

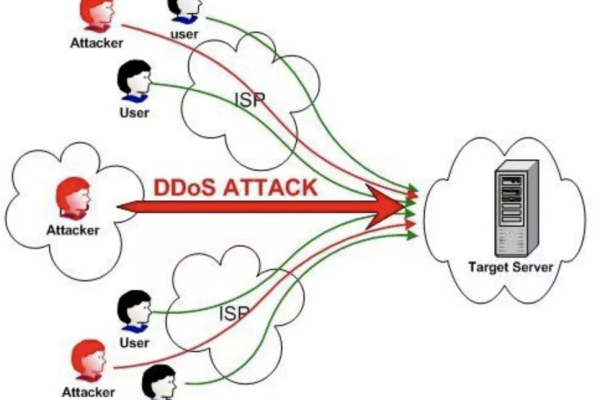

DDoS(Distributed Denial of Service)攻击是一种通过利用大量受控制的网络设备向目标系统发送巨量虚假流量或请求,从而使目标系统无法处理合法请求,导致服务中断或瘫痪的网络攻击手段,以下是一份关于DDoS操作的手册,包括详细步骤、注意事项以及相关问答FAQs。

DDoS操作手册

一、前期准备

1、确定攻击目标:明确要攻击的目标服务器或网络地址,确保目标信息准确无误。

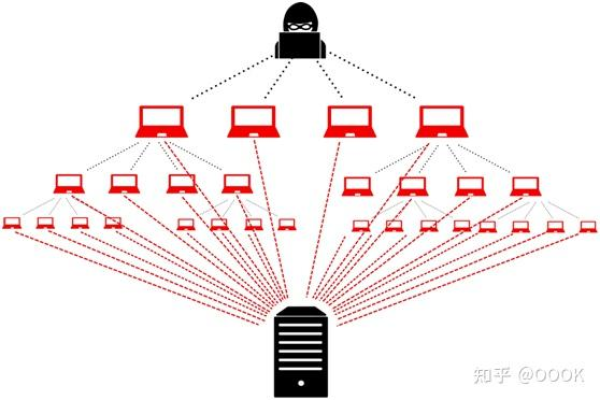

2、收集攻击资源:构建或获取一个由大量受控网络设备(如僵尸网络)组成的攻击平台,这些设备可以是个人电脑、服务器或其他智能设备,它们被植入了反面软件,能够远程控制并发起攻击。

3、选择攻击工具:根据攻击需求选择合适的DDoS攻击工具,如HGod、LOIC等,这些工具通常提供多种攻击模式和参数设置选项。

二、攻击实施

1、配置攻击参数:

使用选定的攻击工具,配置攻击目标的IP地址或域名。

选择攻击模式,如SYN Flood、UDP Flood、HTTP Flood等,具体取决于攻击目的和目标系统的弱点。

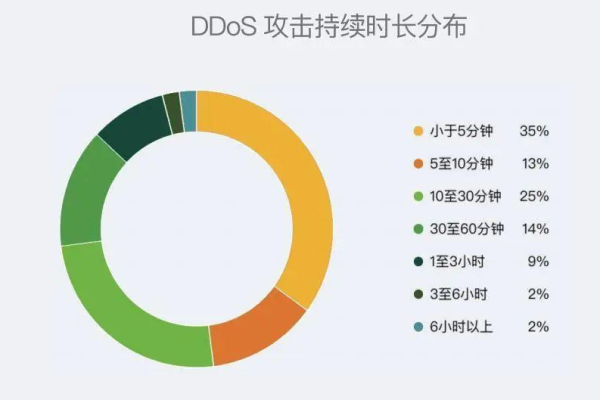

设置攻击强度、持续时间等参数,对于初次攻击,建议从较低的强度开始,逐渐增加,以测试目标系统的防御能力。

2、启动攻击:

确认所有攻击参数设置正确后,启动攻击,攻击工具将指示控制的僵尸网络向目标系统发送大量请求或数据包。

监控攻击过程,确保攻击持续进行并达到预期效果,可以通过攻击工具提供的实时监控界面查看攻击状态和流量情况。

3、调整攻击策略:

根据目标系统的响应和防御情况,适时调整攻击策略,如果目标系统启用了防火墙或载入检测系统(IDS),可以尝试更换攻击模式或增加攻击强度来绕过防御。

注意保持攻击的隐蔽性和持续性,避免被目标系统轻易识别和阻止。

三、后期处理

1、停止攻击:在达到攻击目的或需要结束攻击时,及时停止所有攻击活动,这可以通过攻击工具提供的停止按钮或命令来实现。

2、清理痕迹:删除与攻击相关的日志文件、配置文件等,以减少被追踪的风险,确保控制的僵尸网络中的设备得到妥善处理,避免留下安全隐患。

3、归纳经验:对本次攻击进行归纳和反思,分析攻击过程中遇到的问题和不足之处,以便在未来的攻击中改进和提高。

注意事项

1、合法性:在进行任何形式的网络攻击之前,请务必确保你拥有合法的授权和许可,未经授权的网络攻击是非规行为,可能会导致严重的法律后果。

2、道德性:尊重他人的网络安全和隐私权,不要滥用技术进行反面攻击或破坏活动,网络安全应该建立在相互尊重和信任的基础上。

3、安全性:在进行DDoS攻击时,请务必注意自身安全,避免使用易受攻击的工具或方法,确保攻击过程不会暴露自己的真实身份和位置信息。

相关问答FAQs

Q1:DDoS攻击是否容易被检测和防御?

A1:随着网络安全技术的不断发展,DDoS攻击的检测和防御手段也在不断进步,由于DDoS攻击具有分布式、大规模和复杂性等特点,因此仍然难以完全防范,但通过加强网络防护、部署高性能防火墙、使用CDN加速服务等措施,可以有效降低DDoS攻击的影响。

Q2:如何判断自己的系统是否遭受了DDoS攻击?

A2:当系统出现以下异常症状时,可能遭受了DDoS攻击:网络连接速度变慢或无法访问;服务器负载突然升高;应用程序响应时间变长或无法正常使用;收到大量来自不同IP地址的请求等,应立即采取措施进行排查和应对。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400448.html