如何利用DDoS攻击防护脚本有效抵御网络攻击?

- 行业动态

- 2025-01-25

- 2672

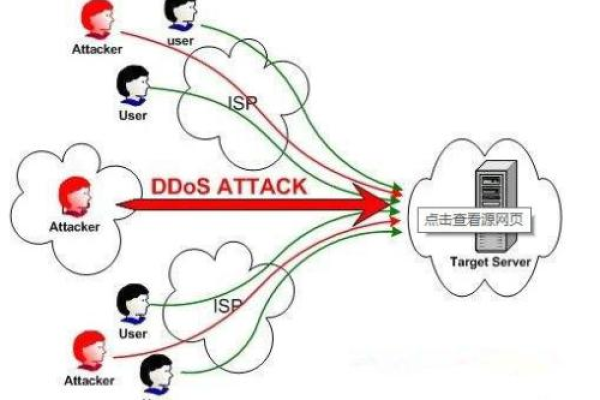

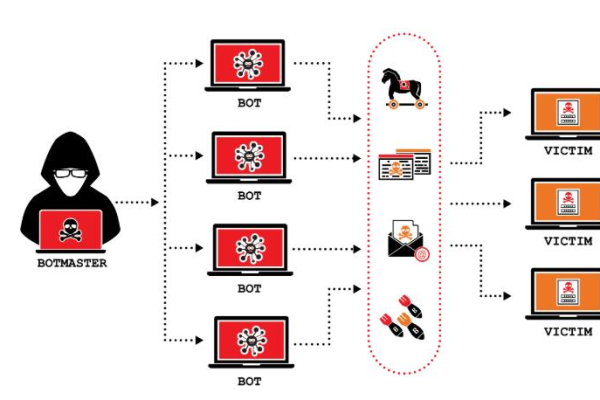

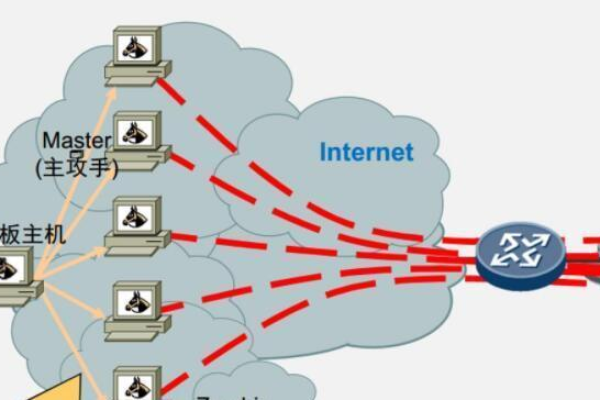

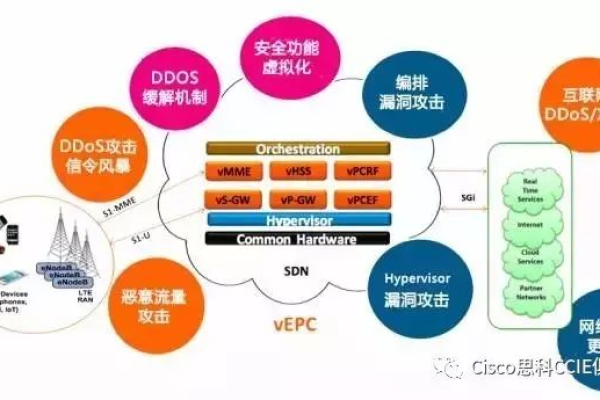

DDoS 攻击防护脚本是一种用于抵御分布式拒绝服务攻击的自动化程序,可有效保障网络安全。

1、Python 编写的简单 DDoS 防护脚本

功能:该脚本通过记录每个 IP 地址的请求次数,并设置允许的 IP 地址白名单,来过滤反面请求,如果某个 IP 地址的请求次数超过设定的限制(如 10 次),则该请求将被过滤掉。

代码示例

import time

import socket

# 定义允许的 IP 地址列表

allowed_ips = ['192.168.0.1', '192.168.0.2', '192.168.0.3']

# 定义变量来记录每个 IP 地址的请求次数

ip_counts = {}

# 定义过滤函数

def filter_request(ip):

global ip_counts

if ip not in ip_counts:

ip_counts[ip] = 0

if ip in allowed_ips:

return True

if ip_counts[ip] > 10: # 如果某个 IP 地址的请求次数超过 10 次,则过滤该请求

return False

ip_counts[ip] += 1 # 增加该 IP 地址的请求次数

return True

# 定义服务器地址和端口号

server_address = ('localhost', 80)

# 创建一个 TCP 套接字并绑定到服务器地址上

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

sock.bind(server_address)

# 开始监听连接请求

sock.listen(5)

print('Server started, listening on', server_address)

while True:

# 等待客户端连接请求

client_sock, client_address = sock.accept()

print('Client connected:', client_address)

# 接收客户端请求数据并判断是否通过过滤函数

data = client_sock.recv(1024)

if not filter_request(client_address[0]):

print('Filtering request from', client_address[0])

client_sock.close()

continue

# 处理正常请求的逻辑(根据实际需求编写)

print('Processing request from', client_address[0])

# ...优点:简单易懂,适合初学者学习和理解 DDoS 防护的基本原理,可以根据实际需求对过滤函数进行修改和扩展,如增加更多的 IP 地址白名单、动态调整请求次数限制等。

缺点:对于大规模的 DDoS 攻击,可能会因为大量的连接请求而导致性能下降。

2、Linux Shell 脚本实现的 DDoS 防护

功能:此脚本通过监测网络连接数,当某个 IP 地址的连接数超过设定的阈值时,将其添加到 iptables 规则中进行屏蔽,并记录相关信息到日志文件中。

代码示例:以下是一个简化的示例脚本,仅供参考,实际应用中可能需要根据具体环境和需求进行调整。

#!/bin/bash

# 设置变量

log_dir="/home/ddos"

log_file="ddos.log"

max_conn=1000

max_log_size=100

# 循环监测

while true; do

# 获取当前时间

secs=$(date +%s)

millis=$(date +%N)

# 统计每个 IP 的连接数

conns=$(netstat -anp | grep 'ESTABLISHED' | awk '{print $5}' | cut -d: -f1 | sort | uniq -c)

# 遍历每个 IP

while read -r line; do

# 获取 IP 地址和连接数

ip=$(echo $line | awk '{print $2}')

conn=$(echo $line | awk '{print $1}')

# 如果连接数超过限制

if [ $conn -gt $max_conn ]; then

# 获取攻击者信息

attacker=$(geoiplookup $ip)

port=$(netstat -anp | grep $ip | grep 'ESTABLISHED' | awk '{print $4}' | cut -d: -f2 | sort | uniq)

protocol=$(netstat -anp | grep $ip | grep 'ESTABLISHED' | awk '{print $6}' | sort | uniq)

packet=$(tcpdump -nn -c 1 "src $ip" | grep -oE 'length [0-9]+' | awk '{print $2}')

# 记录日志

echo "$secs.$millis $attacker $ip $port $protocol $packet $conn" >> $log_dir/$log_file

# 阻止攻击

iptables -I INPUT -s $ip -j DROP

fi

done <<< "$conns"

# 检查日志文件大小

log_size=$(du -m $log_dir/$log_file | awk '{print $1}')

if [ $log_size -ge $max_log_size ]; then

mv $log_dir/$log_file $log_dir/$(date +%Y-%m-%d_%H-%M-%S).log

fi

sleep 1

done优点:可以实时监测网络连接情况,及时发现并处理 DDoS 攻击,通过记录日志,方便后续分析攻击情况,利用 iptables 进行 IP 屏蔽,效果较好。

缺点:需要对 Linux 系统命令有一定的了解,如 netstat、iptables 等,对于复杂的网络环境,可能需要进一步优化脚本。

3、使用 ddosdeflate 脚本

功能:ddosdeflate 是一款免费的用来防御和减轻 DDoS 攻击的脚本,它通过 netstat 监测跟踪创建大量网络连接的 IP 地址,在检测到某个结点超过预设的限制时,会通过 APF 或 IPTABLES 禁止或阻挡这些 IP。

安装和使用步骤:首先下载脚本并赋予执行权限,然后运行安装程序,按照提示进行操作即可完成安装,安装完成后,可以通过配置文件进行相关设置,如设置最大连接数、检查时间间隔、屏蔽 IP 的时间等,可以将脚本添加到定时任务中,使其定期运行以监测和防护 DDoS 攻击。

优点:功能较为强大,能够自动监测和应对 DDoS 攻击,减少了人工干预的工作量,提供了多种配置选项,可以根据不同的需求进行定制。

缺点:需要一定的技术基础才能正确安装和使用,在某些情况下,可能会与系统中的其他安全软件或配置产生冲突。

以下是两个关于DDoS攻击防护脚本的常见问题及解答:

1、问题:Python 脚本中的allowed_ips 列表是否可以从外部文件读取?

解答:是的,可以将allowed_ips 列表存储在一个外部文件中,然后在脚本中读取该文件的内容来更新allowed_ips 列表,这样可以更方便地管理和维护白名单 IP 地址,可以使用 Python 的文件操作函数open() 和readlines() 来读取文件中的 IP 地址,并将其存储到列表中。

示例代码:假设将白名单 IP 地址存储在whitelist.txt 文件中,每行一个 IP 地址,可以在脚本开头添加以下代码来读取文件:

with open('whitelist.txt', 'r') as file:

allowed_ips = [line.strip() for line in file.readlines()]2、问题:如何优化 Linux Shell 脚本的性能?

解答:可以从以下几个方面优化 Linux Shell 脚本的性能:一是减少不必要的命令执行,例如在循环中多次调用netstat 命令会比较耗时,可以考虑将结果缓存起来或者使用更高效的方式来获取网络连接信息,二是优化日志记录的方式,避免频繁地写入磁盘,可以采用异步写入或者批量写入的方式,三是合理设置脚本的运行频率,根据服务器的性能和网络流量情况,适当调整循环的睡眠时间。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400336.html