如何利用DDoS网页端API源码进行高效防护与攻击模拟?

- 行业动态

- 2025-01-26

- 4186

DDoS网页端API源码包含多个PHP文件和JavaScript库,如AES、DES等加密算法及SFTP、SSH等网络协议处理,还有错误日志记录和主题样式。

在当今数字化时代,网络安全已成为至关重要的议题,分布式拒绝服务攻击(DDoS)因其破坏力强、难以防范而备受关注,本文将深入探讨DDoS攻击的原理、网页端API源码的作用以及如何通过编程手段实现对DDoS攻击的模拟与防御。

DDoS攻击原理简述

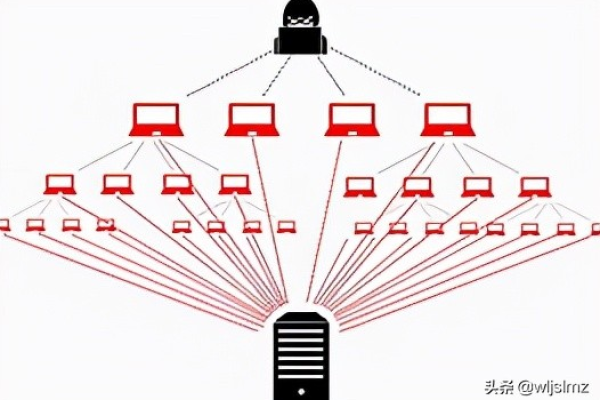

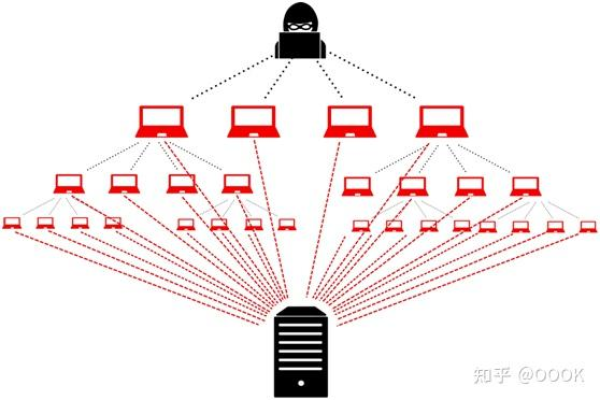

DDoS攻击是一种利用多台计算机同时向目标服务器发送大量请求,导致服务器资源耗尽,无法正常提供服务的攻击方式,这种攻击通常通过控制大量的“僵尸主机”来实现,这些主机被植入了反面软件,成为攻击者的“帮凶”。

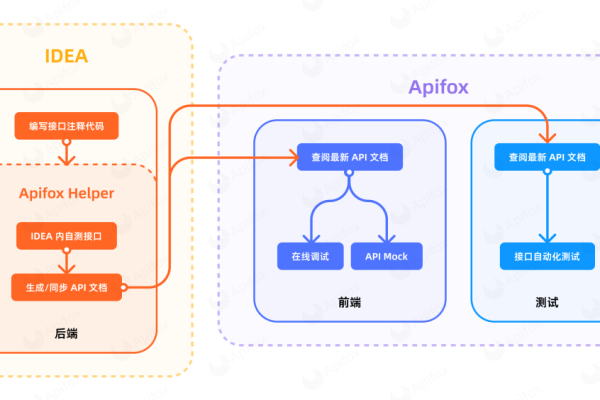

网页端API源码的作用

网页端API源码是实现DDoS攻击模拟与防御的关键,它允许开发者通过网页界面与后端服务器进行交互,发送HTTP请求以模拟真实的网络流量,在DDoS攻击的上下文中,这些API可以用于生成大量的虚假请求,从而测试目标系统的抗压能力或作为攻击的一部分。

实现DDoS攻击模拟的步骤

1、环境搭建:需要搭建一个支持网页端API的开发环境,通常包括前端的HTML/CSS/JavaScript和后端的服务器语言(如Python、Node.js等)。

2、API设计:设计用于发送HTTP请求的API接口,包括请求的目标URL、请求方法(GET、POST等)、请求头信息等。

3、请求发送:通过前端界面触发API调用,后端服务器根据接收到的指令向目标服务器发送大量HTTP请求。

4、结果反馈:后端服务器将请求的结果返回给前端,以便用户了解攻击的效果。

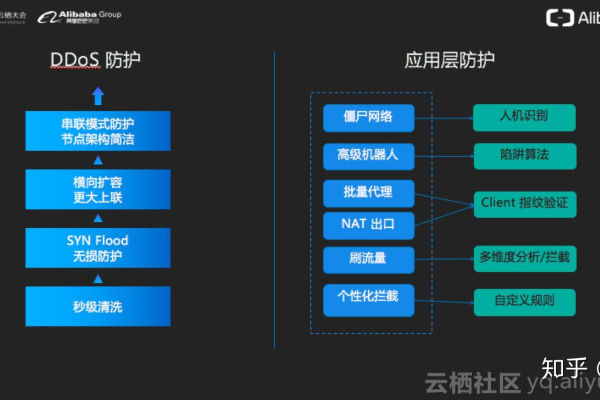

防御DDoS攻击的策略

1、流量监测与分析:实时监测网络流量,识别异常模式,如突然增加的请求量。

2、IP过滤与限速:对来自同一IP地址的请求进行限制,防止单个IP地址产生过多流量。

3、分布式防御分发网络(CDN)等技术分散流量,减轻单个服务器的压力。

4、应用层防护:在应用层实施更精细的访问控制策略,如验证码验证、会话管理等。

示例代码片段(简化版)

以下是一个使用Node.js和Express框架实现的简单DDoS攻击模拟API示例:

const express = require('express');

const axios = require('axios');

const app = express();

const port = 3000;

app.use(express.json());

app.post('/ddos', async (req, res) => {

const targetUrl = req.body.targetUrl;

const requestCount = req.body.requestCount || 100; // 默认发送100个请求

for (let i = 0; i < requestCount; i++) {

try {

await axios.get(targetUrl);

} catch (error) {

console.error(Request ${i+1} failed:, error.message);

}

}

res.send('DDoS attack simulation completed.');

});

app.listen(port, () => {

console.log(Server is running on http://localhost:${port});

});此代码创建了一个Express服务器,提供了一个/ddos POST接口,用于接收目标URL和请求数量,然后向该URL发送指定数量的GET请求,这只是一个简化的示例,实际使用时需谨慎操作,避免造成不必要的网络拥塞或法律风险。

相关问答FAQs

Q1: 使用DDoS攻击模拟API是否违法?

A1: 是的,未经授权使用DDoS攻击模拟API对他人网站进行攻击是违法行为,应仅在合法、合规的环境下使用此类技术进行安全测试和研究。

Q2: 如何有效防御DDoS攻击?

A2: 防御DDoS攻击需要综合多种策略,包括流量监测与分析、IP过滤与限速、分布式防御以及应用层防护等,保持系统和软件的最新状态,及时修补安全破绽也是关键。

小编有话说

网络安全是一个复杂而持续的战场,DDoS攻击只是其中的一种威胁,作为开发者和网络安全从业者,我们应该不断提升自己的技术水平和安全意识,共同构建更加安全、可靠的网络环境,也要遵守法律法规,不参与任何非规的网络活动。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400313.html