如何在ASP中有效防范CSRF攻击?

- 行业动态

- 2025-01-26

- 2863

### ,,本文介绍了CSRF攻击原理及在ASP.NET Core中的防御措施,包括使用Antiforgery令牌、SameSite Cookie属性和自定义中间件等方法来防止跨站点请求伪造攻击。

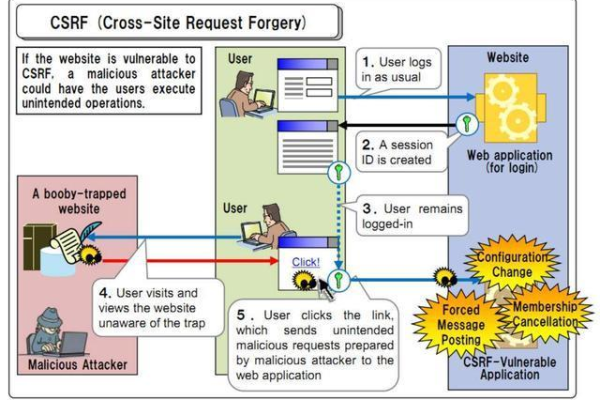

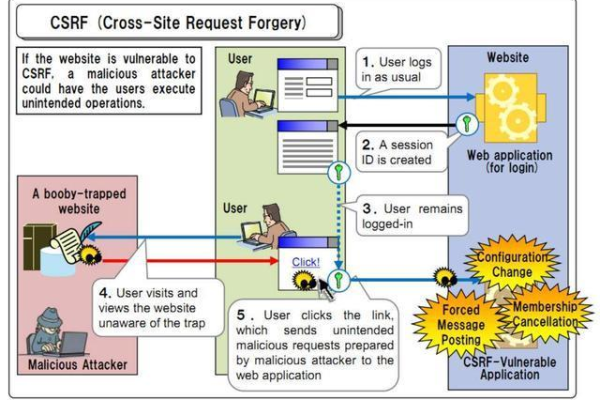

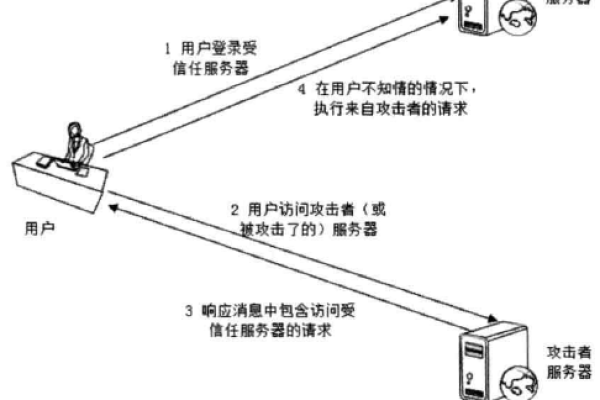

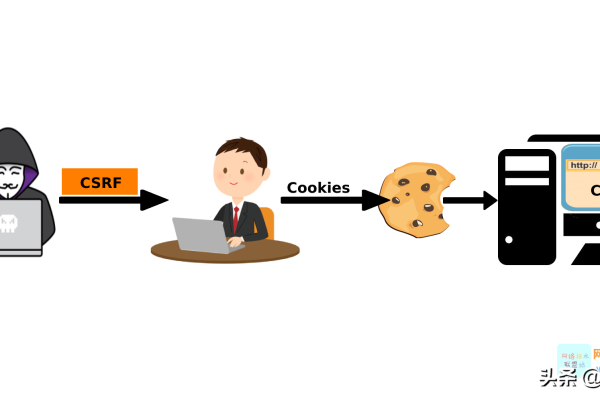

在ASP.NET中,CSRF(跨站请求伪造)是一种常见的安全破绽,攻击者通过诱使已认证用户在受信任的网站上执行反面操作,从而利用用户的身份执行未经授权的操作,以下是关于CSRF在ASP.NET中的详细解答:

一、CSRF的原理及危害

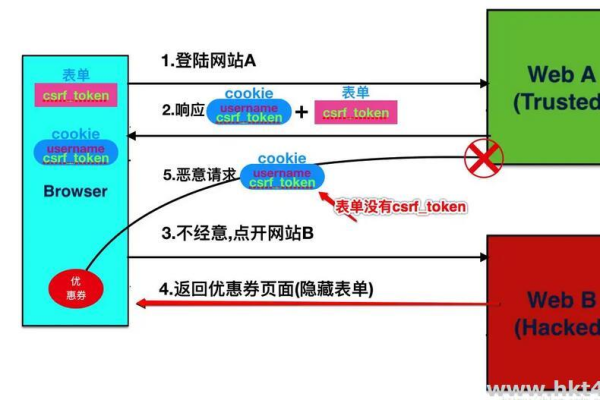

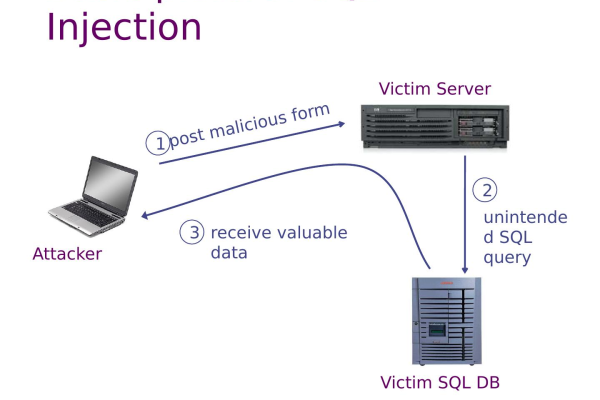

1、原理:攻击者通常会在第三方网站上植入反面代码或链接,当用户访问这些网站时,反面请求会被发送到目标网站,利用用户的身份执行操作,如更改密码、转账等。

2、危害:可能导致未经授权的操作,如更改用户密码、删除账户等;数据改动,如更改个人信息、发表反面内容等;跨站脚本执行,获取用户的敏感信息。

二、ASP.NET中处理CSRF的方法

1、使用CSRF令牌:在每个请求中包含CSRF令牌,确保请求是合法的,防止攻击者伪造请求,需要安装Microsoft.AspNet.WebPages。

2、同源策略:确保网站遵循同源策略,限制第三方网站对用户数据的访问。

3、验证HTTP Referer头部:验证请求的来源,确保请求来自合法的网站。

三、ASP.NET MVC中的防伪令牌

1、生成令牌:客户端请求包含表单的HTML页面,服务器在响应中包含两个令牌,一个作为Cookie发送,另一个放置在隐藏的窗体字段中。

2、验证令牌:当客户端提交表单时,它必须将这两个令牌发送回服务器,如果请求不包含这两个令牌,则服务器将禁止该请求。

四、ASP.NET Core中的防伪造

1、中间件添加:在调用以下API之一时,防伪造中间件将添加到Program.cs容器:AddMvc、MapRazorPages、MapControllerRoute、MapBlazorHub。

2、FormTagHelper:将防伪造令牌注入HTML窗体元素。

3、自定义HTTP标头:对于AJAX请求,可以在自定义HTTP标头中发送令牌。

五、示例代码

1、生成和验证令牌:

在控制器中使用[ValidateAntiForgeryToken]或[AutoValidateAntiforgeryToken]特性来保护Action方法。

在视图中使用@Html.AntiForgeryToken()方法来生成隐藏的窗体字段。

2、AJAX请求处理:

在JavaScript中使用AntiForgery.GetTokens方法生成令牌,并将其添加到AJAX请求的标头中。

在服务器端从请求标头中提取令牌,并调用AntiForgery.Validate方法来验证令牌。

六、FAQs

1、问:如何在ASP.NET Core中全局启用CSRF保护?

答:可以通过在Startup.cs文件中配置服务来全局启用CSRF保护,使用services.AddControllersWithViews(options => options.EnableEndpointValidation = false).AddRazorPages();来添加MVC和Razor Pages支持,并禁用端点验证。

2、问:如何测试ASP.NET应用是否受到CSRF攻击的影响?

答:可以使用自动化扫描工具如OWASP ZAP或Burp Suite来测试ASP.NET应用是否存在CSRF破绽,这些工具可以模拟反面请求并检查应用是否能够正确处理它们。

通过以上措施,可以有效地防范CSRF攻击,提升ASP.NET应用的安全性,在实际开发中,应根据具体需求选择合适的防护策略,并定期进行安全审计和测试,以确保应用的安全性和稳定性。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400198.html