DDOS攻击的清晰解析,如何识别与应对网络威胁?

- 行业动态

- 2025-01-26

- 4737

DDoS攻击是一种利用分布式网络发起大量请求,导致目标服务器或网络资源过载无法正常服务的攻击行为。

DDoS(Distributed Denial of Service)攻击,即分布式拒绝服务攻击,是一种通过多个系统同时向目标系统发送大量请求,消耗其资源,使其无法正常服务的攻击方式,以下是关于DDoS攻击的详细解释:

一、DDoS攻击原理

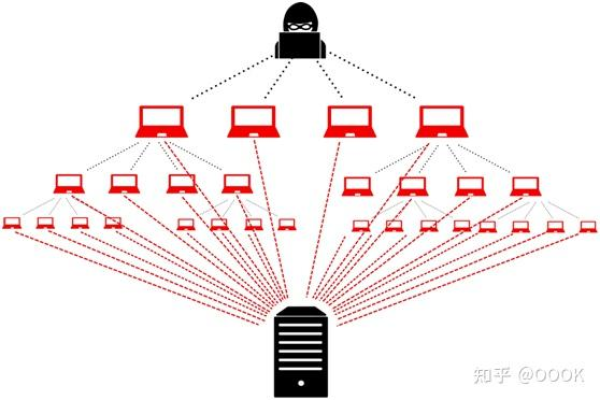

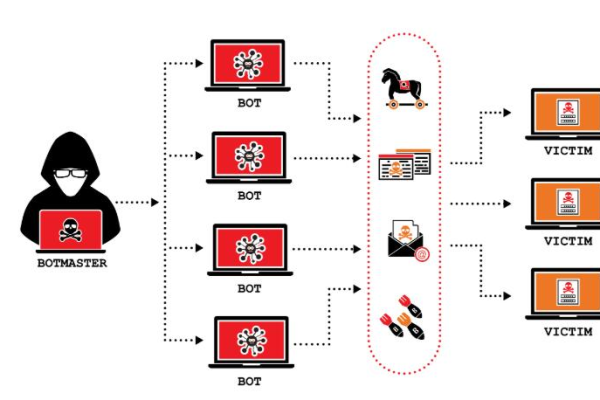

1、攻击者控制僵尸网络:攻击者通常通过反面软件感染大量计算机,形成一个僵尸网络(Botnet),这些被感染的计算机被称为“僵尸主机”,受攻击者远程控制。

2、指令分发:攻击者通过指挥控制服务器(C&C 服务器)向僵尸网络中的僵尸主机发送攻击指令,这些指令包含目标的 IP 地址、攻击方式和攻击时间等信息。

3、发动攻击:僵尸主机接收到指令后,会同时向目标系统发送大量的请求包,这些请求包可以是任意类型的流量,如 HTTP 请求、TCP SYN 包或 UDP 包等。

4、资源耗尽:目标系统接收到大量请求后,会消耗其网络带宽、CPU、内存等资源,最终导致系统无法正常响应用户请求,甚至完全瘫痪。

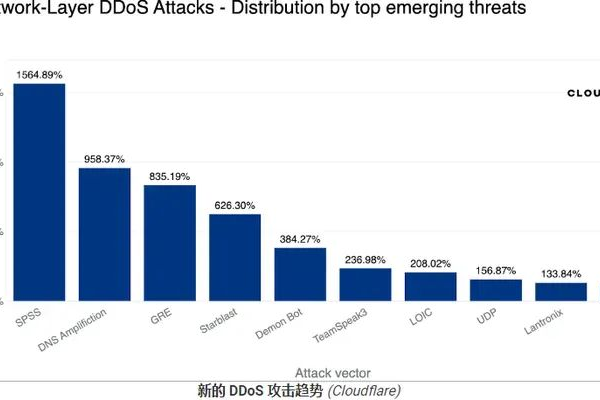

二、DDoS攻击类型

1、流量攻击:通过大量的数据包(如TCP、UDP)冲击目标系统,消耗大量的网络带宽。

2、应用层攻击:直接针对网站的应用层,破坏主机之间的数据传输,比如HTTP请求,这种攻击较难被发现。

3、协议攻击:利用协议栈的弱点造成服务中断,如TCP协议的SYN洪波,使得目标系统资源耗尽。

三、DDoS攻击的危害

1、服务中断:DDoS攻击会导致服务器消耗大量资源,造成运行缓慢或者宕机的情况,从而导致企业的在线服务如网站、应用等出现无法访问的情况。

2、经济损失:服务中断意味着潜在的交易或销售机会的丧失,对于电商平台来说,一次严重的DDoS攻击可能意味着数百万甚至数千万的直接经济损失。

3、品牌声誉损害:频繁的攻击会使用户对企业的安全性和稳定性产生怀疑,长此以往,企业的品牌信誉将受到严重影响。

4、数据泄露:在DDoS攻击期间,破解可能会载入数据库,访问敏感数据,造成数据泄露的风险。

四、DDoS攻击的防御措施

1、使用高宽带:网络带宽直接决定了网络抵抗攻击的能力,高宽带支持大量数据传输和高速互联网连接,能够在有大量流量涌入网站时提供强大的流量吞吐,减少网络的拥堵。

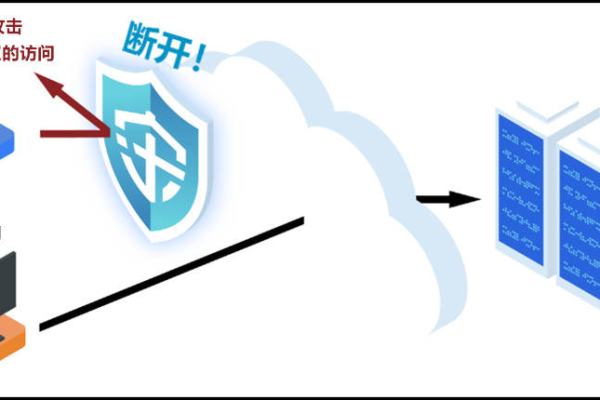

2、采用安全防御产品:采用安全防御产品,提供DDoS防护,可有效防御畸形报文攻击、SYN Flood、ACK Flood、UDP Flood、ICMP Flood等网络层攻击以及SSL、DNS等应用层攻击。

3、增强边缘防御:部署在网络边缘的防火墙和载入检测系统(IDS)可以在一定程度上识别并过滤攻击流量,防火墙可以配置规则来阻止未经授权的访问,而IDS可以分析通过网络传递的数据包以识别反面活动。

4、设计冗余和备份计划:准备好恢复计划和业务连续性是对抗DDoS攻击的关键,确保关键数据和应用程序有冗余备份,并分布在多个地理位置,可以在攻击影响到一处资源时快速恢复服务。

五、相关FAQs

1、什么是DDoS攻击?

DDoS攻击即分布式拒绝服务攻击,是指攻击者利用一台或多台不同位置的计算机对一个或多个目标同时发动攻击,消耗目标服务器性能或网络带宽,使服务器运行缓慢或者宕机,从而造成服务器无法正常地提供服务的网络攻击类型。

2、DDoS攻击的原理是什么?

DDoS攻击的原理是通过控制大量的僵尸主机向目标系统发送大量请求,消耗其资源,使其无法正常响应用户请求,这些请求可以是任意类型的流量,如 HTTP 请求、TCP SYN 包或 UDP 包等。

3、如何防御DDoS攻击?

防御DDoS攻击需要采取多种措施,包括使用高宽带、采用安全防御产品、增强边缘防御以及设计冗余和备份计划等。

随着网络技术的不断发展,DDoS攻击也日益复杂多变,企业和个人需要不断加强安全防护意识,采取有效的防御措施来应对潜在的威胁。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400063.html