如何在PHP中有效防护CSRF攻击?

- 行业动态

- 2025-01-26

- 3143

### ,,CSRF(跨站请求伪造)攻击是一种常见的网络安全威胁,攻击者通过伪造用户的请求来执行未授权的操作。在PHP中,可以通过生成和验证CSRF令牌、进行同源检测、添加验证码、设置HTTP头部等方法来防护CSRF攻击。

在当今互联网应用中,跨站请求伪造(CSRF)攻击是一种常见且危险的安全威胁,对于使用 PHP 开发的 Web 应用,采取有效的 CSRF 防护措施至关重要。

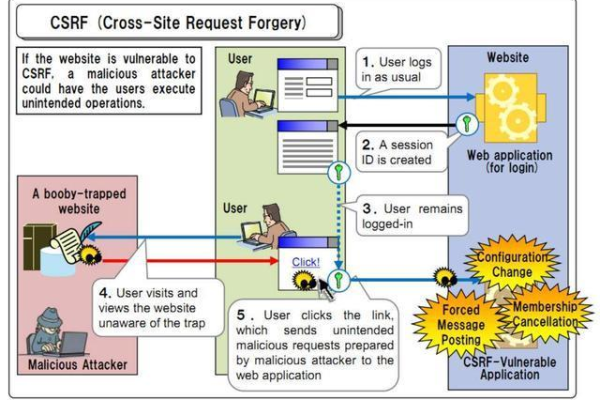

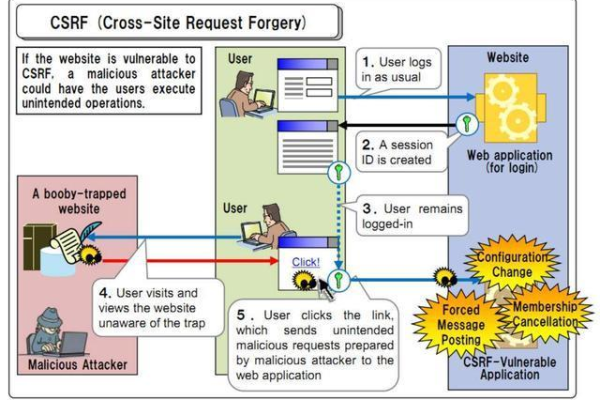

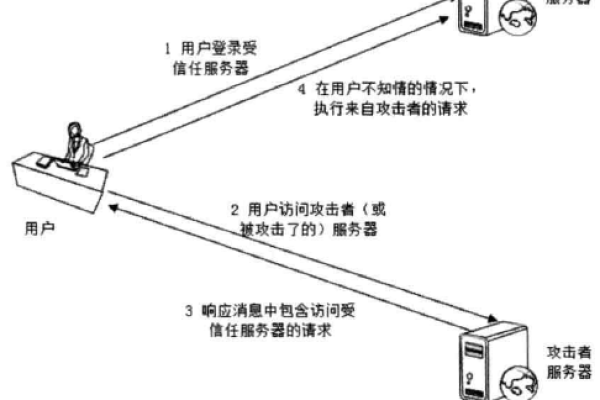

一、什么是 CSRF 攻击

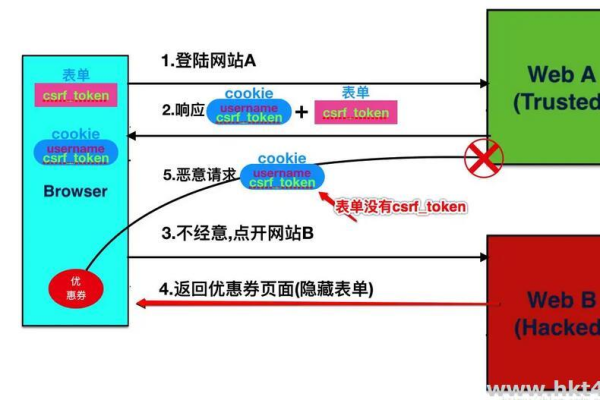

CSRF(Cross-Site Request Forgery)攻击是一种利用用户已认证的会话来执行未授权操作的攻击方式,攻击者通过诱导受害者点击反面链接或访问反面网站,使受害者的浏览器在不知情的情况下向已登录的目标网站发送反面请求,由于这些请求携带了受害者的有效身份验证凭证(如 Cookie),目标网站会误认为是合法请求并执行相应操作,从而导致安全风险。

二、PHP 中 CSRF 防护的方法

1、使用 CSRF 令牌

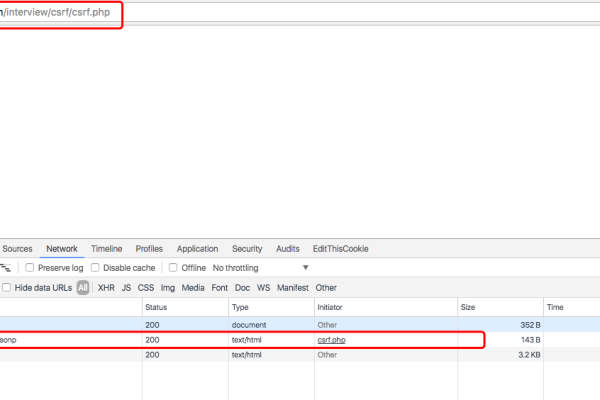

生成令牌:在每个用户会话或表单提交时,服务器应生成一个唯一的、不可预测的 CSRF 令牌,可以使用bin2hex(random_bytes(32)) 函数生成 32 个字节的随机令牌,并将其存储在会话中,例如$_SESSION['csrf_token'] = $token;。

嵌入表单:将生成的 CSRF 令牌作为一个隐藏字段添加到需要保护的 HTML 表单中,以便在表单提交时一同发送到服务器。<input type="hidden" name="csrf_token" value="<?php echo $_SESSION['csrf_token']; ?>">。

验证令牌:当服务器接收到客户端的 POST 请求时,检查请求中是否包含正确的 CSRF 令牌,并且该令牌与当前用户的会话相匹配,如果不匹配,则拒绝处理该请求,可以通过比较$_POST['csrf_token'] 和$_SESSION['csrf_token'] 的值来实现验证。

2、设置 SameSite Cookies 属性

SameSite=Strict:Cookie 仅在直接导航(如用户手动输入 URL 或点击书签)时才会被发送,可有效防止大多数类型的 CSRF 攻击,因为跨站请求不会附带敏感的认证信息。

SameSite=Lax:允许某些跨站顶级导航请求(如 GET 请求)发送 Cookies,但禁止通过 iframe 等嵌入式上下文中的跨站请求发送 Cookies。

3、检查 Referer 和 Origin 头部

验证来源:检查 HTTP 请求中的 Referer 或 Origin 头部,判断请求是否来自合法的域名,虽然 Referer 的内容可以被修改,但在一定程度上可以帮助识别潜在的 CSRF 攻击,如果请求的来源不合法,可以拒绝处理该请求。

4、使用框架内置的 CSRF 防护功能

利用现有工具:许多现代 PHP 开发框架(如 Laravel、Symfony 等)都内置了 CSRF 防护功能,开发者应确保正确配置并使用这些框架提供的安全特性,以减少开发过程中的安全破绽。

5、实现基于用户交互的二次确认

增加额外步骤:对于特别敏感的操作,如更改密码或电子邮件地址等,要求用户提供额外的验证信息,如重新输入密码或通过短信验证码进行二次确认,这样可以增加攻击的难度,提高账户的安全性。

三、相关问答

1、问:为什么 CSRF 攻击能够成功?

答:CSRF 攻击之所以能够成功,是因为用户的浏览器会自动发送已保存的身份验证凭证(如 Cookie)到目标网站,而攻击者可以利用这一点来伪造用户的请求,由于目标网站无法区分这些请求是来自用户的合法操作还是反面攻击,因此会按照请求执行相应的操作,从而导致安全问题。

2、问:如何选择合适的 CSRF 防护方法?

答:选择 CSRF 防护方法应根据应用的具体需求和安全级别来决定,使用 CSRF 令牌是一种基本且有效的防护方法,适用于大多数情况,对于对安全性要求较高的应用,可以结合使用多种防护方法,如设置 SameSite Cookies 属性、检查 Referer 和 Origin 头部等,还可以考虑使用框架内置的 CSRF 防护功能,以提高开发效率和安全性。

四、小编有话说

CSRF 攻击是一种严重的网络安全威胁,但通过采取有效的防护措施,可以大大降低其风险,在使用 PHP 开发 Web 应用时,开发者应充分了解 CSRF 攻击的原理和危害,并选择合适的防护方法来保障应用的安全性,随着技术的不断发展和攻击手段的不断更新,开发者也应保持警惕,定期审查和更新防护措施,以确保应用始终处于安全的运行状态。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/400053.html