Cookie数据究竟存储在客户端还是服务器端?

- 行业动态

- 2025-01-25

- 2964

Cookie 存储在客户端,由浏览器保存和管理,用于记录用户的状态和偏好等信息。

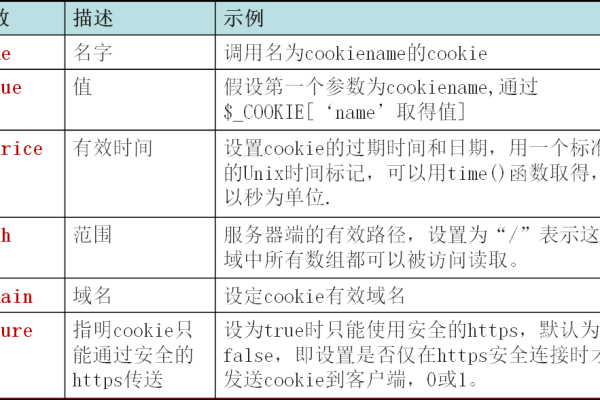

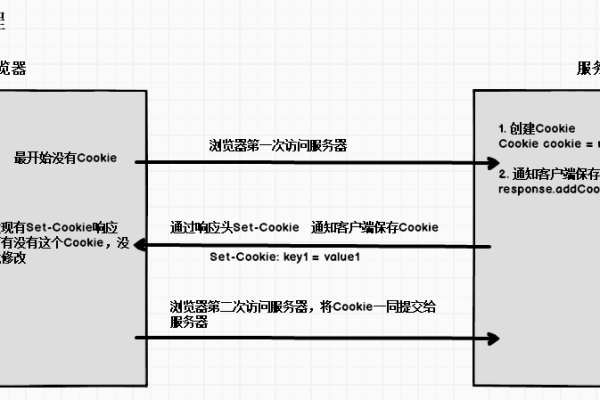

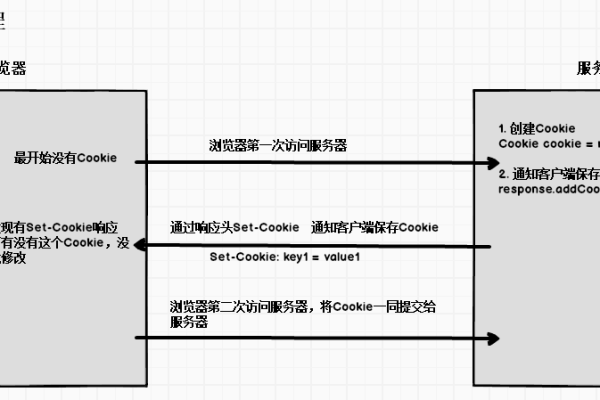

Cookie 是存储在客户端的,当用户访问网站时,服务器会根据需要生成相应的 Cookie 信息,并通过 HTTP 响应头中的 Set-Cookie 字段将其发送给客户端浏览器,浏览器接收到 Cookie 后,会按照一定的规则将其存储在本地。

存储位置

内存:部分 Cookie 会存储在浏览器的内存中,通常为临时性的 Cookie,比如会话 Cookie,当浏览器关闭时,这些存储在内存中的 Cookie 会被自动清除,不会保存到硬盘上。

硬盘:持久性 Cookie 则会存储在硬盘上,它们有特定的过期时间或时长限制,在有效期内,即使浏览器关闭并重新打开,这些 Cookie 仍然存在于硬盘上的相应文件中,直到过期时间到达或者用户手动删除。

作用及工作原理

身份验证和会话管理:例如用户登录一个网站后,服务器会在响应中设置一个包含用户身份信息的 Cookie,如用户名、用户 ID 等,当用户再次访问该网站的其他页面时,浏览器会自动将这个 Cookie 发送给服务器,服务器通过验证 Cookie 中的信息来确认用户的身份,从而实现用户的免登录访问,保持会话的连续性。

个性化设置:网站可以根据用户在访问过程中的操作和选择,设置相应的 Cookie 来记录用户的偏好设置,如语言、主题、字体大小等,当用户下次访问该网站时,网站可以通过读取这些 Cookie 来为用户提供个性化的页面内容和体验。

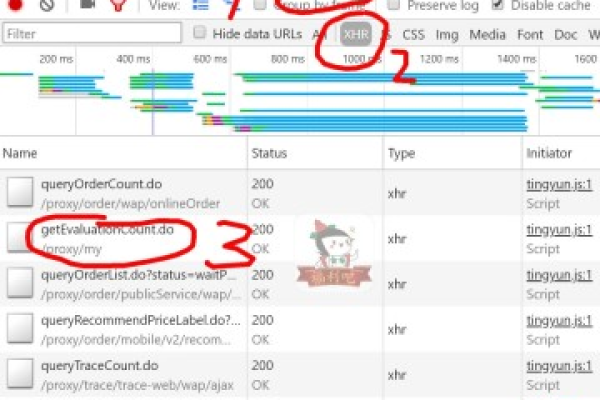

跟踪和分析:用于跟踪用户的浏览行为和活动轨迹,以便网站所有者了解用户的兴趣和习惯,从而优化网站的内容和布局,提高用户的满意度和忠诚度,通过分析用户在不同页面之间的跳转路径和停留时间等数据,网站可以确定哪些页面更受欢迎,哪些页面需要改进。

安全性问题

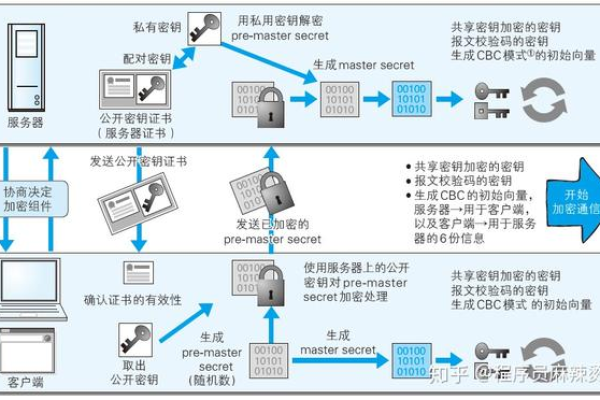

隐私泄露风险:由于 Cookie 中可能包含用户的敏感信息,如登录凭证、个人偏好等,如果被反面攻击者获取,可能会导致用户的隐私泄露和安全威胁,在设置和使用 Cookie 时,需要注意保护用户的隐私和安全,采取加密、设置 HttpOnly 等安全措施。

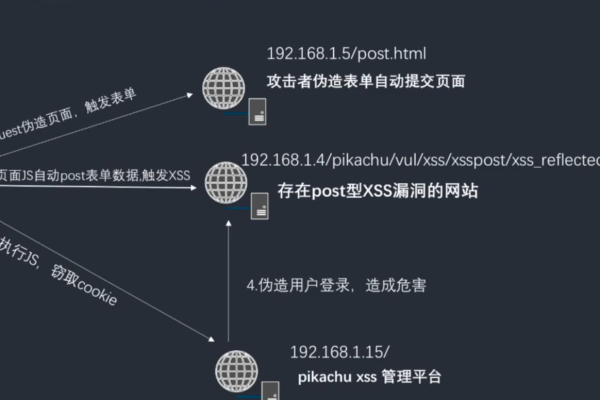

跨站脚本攻击(XSS):如果网站存在 XSS 破绽,攻击者可以通过注入反面脚本来窃取用户的 Cookie 信息,为了防止这种攻击,除了设置 HttpOnly 属性外,还需要对用户输入进行严格的验证和过滤,避免 XSS 破绽的产生。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/399968.html