如何在C语言中调用HTTPS接口并处理证书验证?

- 行业动态

- 2025-01-25

- 3675

### ,,在Java中调用HTTPS接口时,可通过代码直接指定证书或将其加入信任库。需创建KeyStore实例加载证书,创建并设置SSLContext,最后通过HttpsURLConnection进行连接。

在C语言中调用HTTPS接口时,处理证书是确保通信安全的关键步骤,以下是关于如何在C语言中调用HTTPS接口并处理证书的详细解答:

使用OpenSSL库进行HTTPS请求

1、初始化OpenSSL:在使用OpenSSL之前,需要初始化OpenSSL库,这通常涉及到加载所有的加密算法和错误消息。

2、创建SSL上下文:使用SSL_CTX_new函数创建一个新的SSL上下文,这个上下文将用于管理SSL连接的状态和配置。

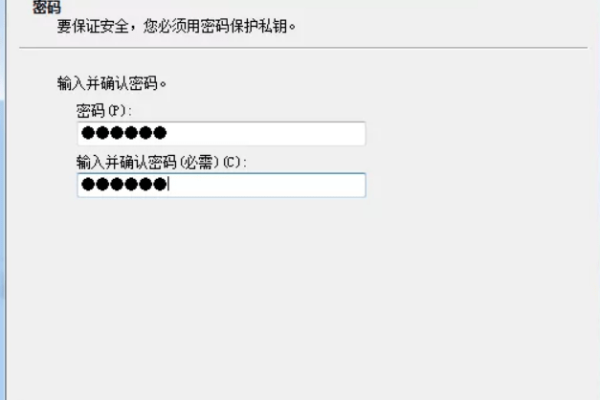

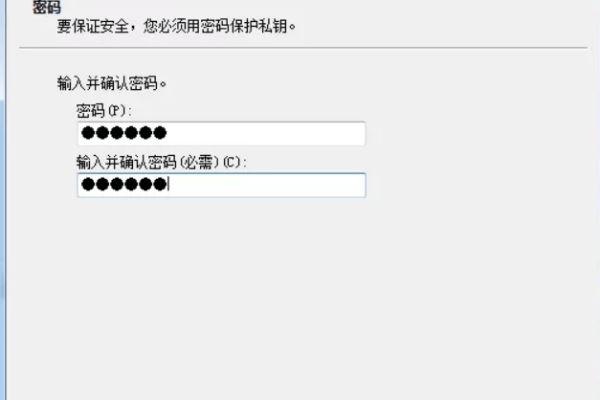

3、加载客户端证书和私钥:如果需要验证服务器的身份,或者服务器要求客户端提供证书,那么需要加载客户端的证书和私钥,这可以通过SSL_CTX_use_certificate_file和SSL_CTX_use_PrivateKey_file函数来完成。

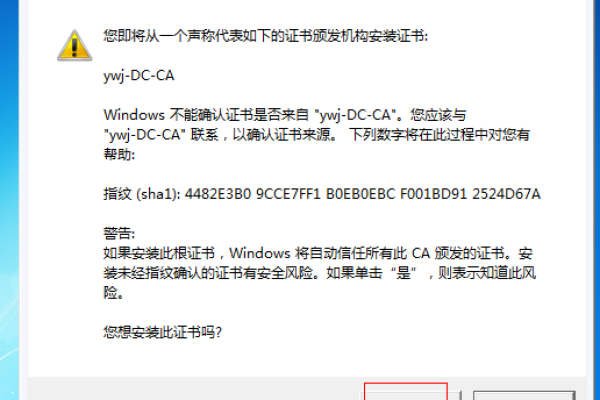

4、加载信任的CA证书:为了验证服务器的身份,需要加载信任的CA证书,这可以通过SSL_CTX_load_verify_locations函数来完成,该函数接受CA证书文件的路径和可选的CA证书目录作为参数。

5、创建SSL连接:使用SSL_new函数基于SSL上下文创建一个新的SSL结构体,使用SSL_set_fd或SSL_set_bio函数将SSL结构体与网络连接关联起来。

6、执行SSL握手:使用SSL_connect函数执行SSL握手,如果握手成功,那么就可以开始通过SSL连接发送和接收数据了。

7、发送HTTP请求:通过SSL连接发送HTTP请求,这通常涉及到构建一个HTTP请求字符串,并将其发送到服务器。

8、接收HTTP响应:从服务器接收HTTP响应,这通常涉及到读取服务器返回的数据,并解析出HTTP响应头和主体。

9、清理资源:在完成HTTPS请求后,需要清理所有分配的资源,包括SSL结构体、SSL上下文等。

示例代码

以下是一个使用OpenSSL库在C语言中调用HTTPS接口的示例代码:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <unistd.h>

#include <sys/socket.h>

#include <netinet/in.h>

#include <arpa/inet.h>

#include <openssl/ssl.h>

#include <openssl/err.h>

#define SERVER "www.example.com"

#define PORT 443

void init_openssl() {

SSL_load_error_strings();

OpenSSL_add_ssl_algorithms();

}

void cleanup_openssl() {

EVP_cleanup();

}

SSL_CTX *create_context() {

const SSL_METHOD *method;

SSL_CTX *ctx;

method = TLS_client_method();

ctx = SSL_CTX_new(method);

if (!ctx) {

perror("Unable to create SSL context");

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

return ctx;

}

void configure_context(SSL_CTX *ctx) {

SSL_CTX_set_ecdh_auto(ctx, 1);

/* Set the key and cert */

if (SSL_CTX_use_certificate_file(ctx, "client.crt", SSL_FILETYPE_PEM) <= 0) {

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

if (SSL_CTX_use_PrivateKey_file(ctx, "client.key", SSL_FILETYPE_PEM) <= 0 ) {

ERR_print_errors_fp(stderr);

exit(EXIT_FAILURE);

}

}

int main(int argc, char **argv) {

int sock;

SSL_CTX *ctx;

init_openssl();

ctx = create_context();

configure_context(ctx);

sock = socket(AF_INET, SOCK_STREAM, 0);

if (sock < 0) {

perror("Unable to create socket");

exit(EXIT_FAILURE);

}

struct sockaddr_in serv_addr;

memset(&serv_addr, 0, sizeof(serv_addr));

serv_addr.sin_family = AF_INET;

serv_addr.sin_port = htons(PORT);

if (inet_pton(AF_INET, SERVER, &serv_addr.sin_addr) <= 0) {

perror("Invalid address/ Address not supported");

exit(EXIT_FAILURE);

}

if (connect(sock, (struct sockaddr*)&serv_addr, sizeof(serv_addr)) < 0) {

perror("Connection Failed");

exit(EXIT_FAILURE);

}

SSL *ssl = SSL_new(ctx);

SSL_set_fd(ssl, sock);

if (SSL_connect(ssl) == -1) {

ERR_print_errors_fp(stderr);

} else {

printf("Connected with %s encryption

", SSL_get_cipher(ssl));

// Perform HTTP request and response handling here...

}

SSL_free(ssl);

close(sock);

SSL_CTX_free(ctx);

cleanup_openssl();

return 0;

}上述代码仅为示例,实际应用中可能需要根据具体需求进行调整和完善,还需要确保已经安装了OpenSSL库,并在编译时链接了相应的库文件。

FAQs

1、问:为什么需要加载信任的CA证书?

答:加载信任的CA证书是为了验证服务器的身份,当与服务器建立HTTPS连接时,服务器会向客户端发送其数字证书,客户端需要验证这个数字证书是否是由受信任的CA机构颁发的,以确保服务器的身份是真实的,而不是被伪造的,如果没有加载信任的CA证书,客户端将无法验证服务器的身份,从而导致通信不安全。

2、问:如何处理自签名证书?

答:自签名证书是由服务器自己生成和签名的数字证书,而不是由受信任的CA机构颁发的,默认情况下,客户端可能不信任自签名证书,为了处理自签名证书,客户端需要在代码中明确指定信任该证书,或者将该证书添加到客户端的信任存储中,这通常涉及到在代码中使用特定的函数来加载和验证自签名证书。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/399842.html