如何使用C语言生成标准的PEM格式证书?

- 行业动态

- 2025-01-25

- 4499

### ,,生成标准的PEM证书的方法有多种,包括使用OpenSSL工具、Java的keytool工具或Bouncy Castle库等。

在C语言中生成标准的PEM证书,通常需要借助OpenSSL库来实现,以下是一个详细的步骤和示例代码,展示如何在C语言中生成PEM格式的证书:

环境准备

1、安装OpenSSL:确保你的系统上已经安装了OpenSSL库,如果没有安装,可以通过包管理器进行安装,例如在Ubuntu上使用sudo apt-get install libssl-dev命令。

2、包含必要的头文件:在你的C代码中,需要包含OpenSSL的相关头文件,以便能够使用其提供的功能。

生成私钥

需要生成一个RSA私钥,这可以通过调用RSA_generate_key_ex函数来完成,以下是一个示例代码片段:

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/err.h>

void generate_rsa_private_key(int bits, unsigned char *key, int *key_len) {

RSA *rsa = RSA_new();

BIGNUM *bn = BN_new();

BN_set_word(bn, RSA_F4); // 设置公开指数为65537

RSA_generate_key_ex(rsa, bits, bn, NULL);

*key_len = i2d_RSAPrivateKey(rsa, &key);

RSA_free(rsa);

BN_free(bn);

}生成证书签名请求(CSR)

基于生成的私钥,创建一个证书签名请求(CSR),这可以通过调用X509_new、X509_set_version、X509_set_pubkey等函数来完成,以下是一个示例代码片段:

#include <openssl/x509.h>

#include <openssl/pem.h>

X509 *create_csr(RSA *rsa) {

X509 *x509 = X509_new();

X509_set_version(x509, 2);

ASN1_INTEGER_set(X509_get_serialNumber(x509), 1);

X509_gmtime_adj(X509_get_notBefore(x509), 0);

X509_gmtime_adj(X509_get_notAfter(x509), 31536000L); // 有效期1年

X509_set_pubkey(x509, rsa);

// 这里可以添加更多的X509扩展信息,如主题名称等

return x509;

}自签名证书

使用私钥对CSR进行自签名,生成PEM格式的证书,这可以通过调用X509_sign函数来完成,并将结果写入PEM文件中,以下是一个示例代码片段:

#include <stdio.h>

void sign_and_save_certificate(X509 *x509, RSA *rsa, const char *filename) {

FILE *fp = fopen(filename, "wb");

if (!fp) {

perror("Failed to open file for writing");

return;

}

X509_sign(x509, rsa, EVP_sha256());

PEM_write_X509(fp, x509);

fclose(fp);

}完整示例代码

将上述代码片段整合在一起,得到一个完整的C程序,用于生成PEM格式的证书:

#include <openssl/rsa.h>

#include <openssl/pem.h>

#include <openssl/x509.h>

#include <openssl/err.h>

#include <stdio.h>

void generate_rsa_private_key(int bits, unsigned char *key, int *key_len) {

RSA *rsa = RSA_new();

BIGNUM *bn = BN_new();

BN_set_word(bn, RSA_F4); // 设置公开指数为65537

RSA_generate_key_ex(rsa, bits, bn, NULL);

*key_len = i2d_RSAPrivateKey(rsa, &key);

RSA_free(rsa);

BN_free(bn);

}

X509 *create_csr(RSA *rsa) {

X509 *x509 = X509_new();

X509_set_version(x509, 2);

ASN1_INTEGER_set(X509_get_serialNumber(x509), 1);

X509_gmtime_adj(X509_get_notBefore(x509), 0);

X509_gmtime_adj(X509_get_notAfter(x509), 31536000L); // 有效期1年

X509_set_pubkey(x509, rsa);

// 这里可以添加更多的X509扩展信息,如主题名称等

return x509;

}

void sign_and_save_certificate(X509 *x509, RSA *rsa, const char *filename) {

FILE *fp = fopen(filename, "wb");

if (!fp) {

perror("Failed to open file for writing");

return;

}

X509_sign(x509, rsa, EVP_sha256());

PEM_write_X509(fp, x509);

fclose(fp);

}

int main() {

int key_len;

unsigned char *key;

RSA *rsa = RSA_new();

generate_rsa_private_key(2048, key, &key_len); // 生成2048位RSA私钥

BIO *bio = BIO_new_mem_buf(key, key_len);

PEM_write_bio_RSAPrivateKey(bio, rsa, NULL, NULL, 0, NULL, NULL);

BIO_free(bio);

X509 *x509 = create_csr(rsa); // 创建CSR并自签名生成证书

sign_and_save_certificate(x509, rsa, "certificate.pem"); // 保存证书到文件

X509_free(x509);

RSA_free(rsa);

return 0;

}FAQs

Q1: 为什么需要使用OpenSSL库来生成PEM证书?

A1: OpenSSL是一个强大的安全套接字层密码库,提供了丰富的功能和API来处理各种加密任务,包括证书的生成和管理,使用OpenSSL库可以简化证书生成的过程,并确保生成的证书符合标准。

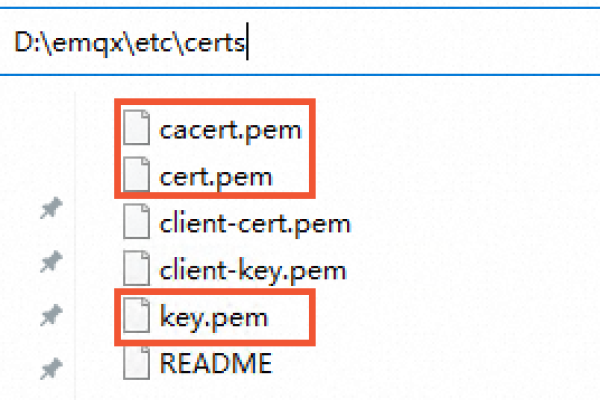

Q2: 生成的PEM证书可以在哪些场景下使用?

A2: 生成的PEM证书可以用于多种场景,包括但不限于HTTPS服务器配置、客户端身份验证、电子邮件加密等,它是网络安全通信中不可或缺的一部分。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/399766.html