如何通过DDoS攻击获取他人IP地址?

- 行业动态

- 2025-01-26

- 2323

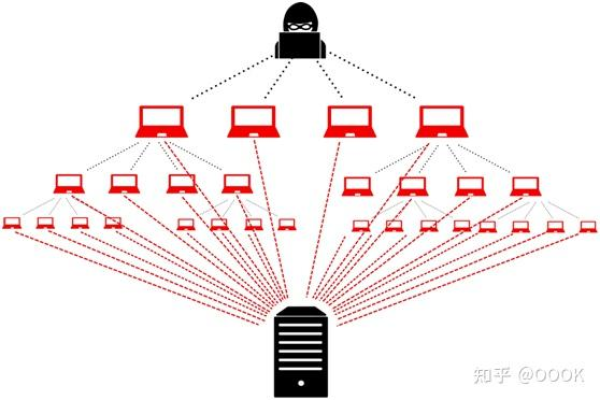

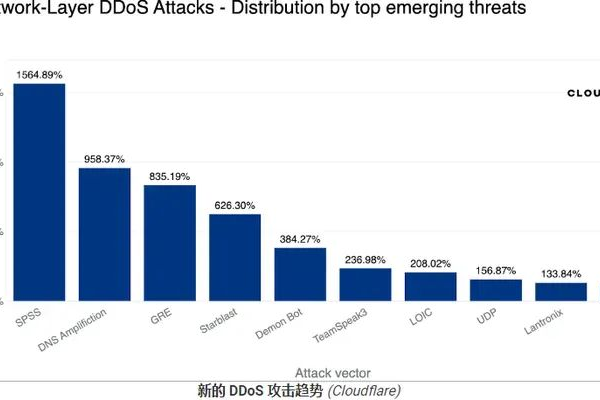

DDoS攻击者通常利用大量傀儡主机(肉鸡)向目标发送海量请求,这些肉鸡的IP地址遍布各地,难以直接追踪到攻击者真实IP。但可通过分析攻击流量中的IP源地址,识别攻击来源和规模。

DDoS攻击是一种常见的网络攻击手段,通过操纵大量被感染的计算机或设备,向目标服务器或网络发送海量请求,导致资源耗尽,使得目标系统无法正常响应合法用户的请求,在遭受DDoS攻击时,了解如何识别和追踪攻击源的IP地址对于采取有效的防御措施至关重要,以下是一些常用的方法来知道别人在DDoS攻击中的IP地址:

1、流量异常检测:监控网络流量是识别DDoS攻击的第一步,如果发现流量突然激增,尤其是来自少数几个IP地址的流量,这可能是DDoS攻击的迹象。

2、请求模式分析:正常的用户请求模式通常具有一定的规律性,如果服务器接收到大量不寻常的请求,如高频次的特定URL请求,或者请求包含无效或异常的参数,这可能是攻击行为。

3、响应时间延长:DDoS攻击会导致服务器处理能力饱和,从而延长响应时间,如果监测到服务器响应时间异常增加,这可能是攻击的迹象。

4、资源利用率上升:服务器的CPU、内存和网络带宽等资源利用率在DDoS攻击期间可能会异常升高,监控这些指标可以帮助快速识别攻击。

5、服务不可用:如果用户报告无法访问网站或服务,而服务器本身并未出现故障,这可能是DDoS攻击导致的服务中断。

6、日志分析:服务器和网络设备的日志文件可以提供攻击的证据,分析日志中的错误信息、异常请求和来源IP地址,可以帮助识别DDoS攻击。

7、使用专业工具:使用专业的DDoS检测和防御工具,如载入检测系统(IDS)和流量分析软件,可以更有效地识别和缓解DDoS攻击。

8、与ISP协调:与互联网服务提供商(ISP)合作,可以利用他们的资源和专业知识来识别和阻止DDoS攻击。

9、黑名单和白名单:建立IP黑名单和白名单,阻止已知的反面IP地址访问,允许已知的安全IP地址访问,可以作为防御DDoS攻击的一种手段。

10、多因素分析:综合考虑流量大小、请求模式、资源利用率、服务可用性等多个因素,可以更准确地判断是否遭受DDoS攻击。

FAQs

Q1: DDoS攻击是如何工作的?

A1: DDoS攻击通过操纵大量被感染的计算机或设备,向目标服务器或网络发送海量请求,导致资源耗尽,使得目标系统无法正常响应合法用户的请求。

Q2: 如何防御DDoS攻击?

A2: 防御DDoS攻击的方法包括加强服务器的抗压能力、使用专业的DDoS检测和防御工具、与ISP合作、建立IP黑名单和白名单等。

小编有话说

DDoS攻击是一种严重的网络安全威胁,对个人和企业都可能造成巨大的损失,了解如何识别和防御DDoS攻击是非常重要的,通过综合运用多种方法和工具,我们可以更好地保护自己的网络免受DDoS攻击的影响,我们也应该保持警惕,及时更新防御策略和技术,以应对不断变化的网络威胁。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/399712.html