如何有效防护Linux系统免受DDoS攻击?

- 行业动态

- 2025-01-26

- 4512

### ,,本文介绍了在Linux系统下防御DDoS攻击的多种方法,包括关闭不必要的服务和端口、限制SYN半连接数、缩短SYN半连接超时时间、安装系统补丁、禁止对非开放服务的访问、启用防火墙防DDOS属性等。还提到了使用负载均衡器或CDN来分担流量压力,以及硬件防火墙或云安全服务等高级防护措施,强调综合多种策略以确保服务器安全稳定运行。

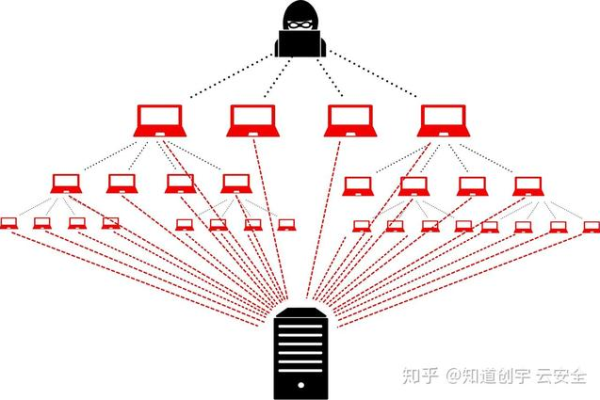

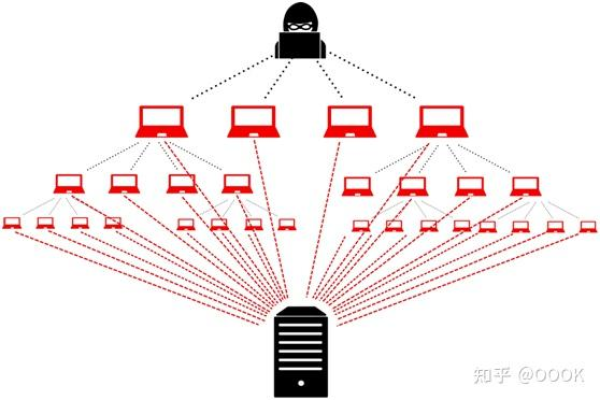

在Linux系统中,DDoS(分布式拒绝服务)攻击是一种常见且具有破坏性的网络攻击形式,为了有效防护Linux系统免受DDoS攻击,需要采取一系列多层次的策略和措施,以下是一些详细的防护方法:

1、系统参数配置

调整SYN相关参数:通过修改/etc/sysctl.conf文件来优化TCP连接的相关参数,将net.ipv4.tcp_syncookies设置为1以开启SYN Cookies功能,可在一定程度上防止SYN洪水攻击;增大net.ipv4.tcp_max_syn_backlog的值,如设置为4096,能容纳更多等待连接的网络连接数;合理设置net.ipv4.tcp_synack_retries和net.ipv4.tcp_syn_retries,降低重试次数。

优化内存分配参数:调整net.ipv4.tcp_rmem和net.ipv4.tcp_wmem的值,如都设置为32768,可以提高TCP连接的内存分配能力,增强系统处理高并发连接的能力。

2、防火墙规则配置

限制连接频率和数量:利用iptables命令结合connlimit模块,限制每个IP地址的并发连接数,使用iptables -A INPUT -p tcp --syn -m connlimit --connlimit-above 100 -j REJECT命令,限制单个IP地址最多只能建立100个并发连接,对于特定的敏感端口或服务,也可以单独设置更严格的连接数限制。

阻止反面IP:当发现有异常的IP频繁访问服务器时,可以使用iptables命令将其添加到黑名单中并阻止其访问,若发现IP地址221.238.196.83存在可疑行为,可执行iptables -A INPUT -s 221.238.196.83 -p tcp -j DROP命令来丢弃来自该IP的数据包。

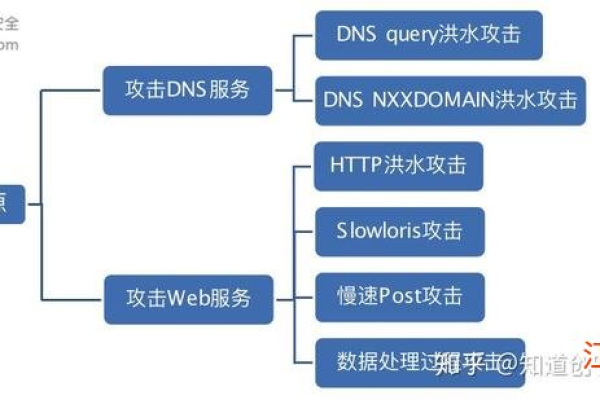

防范特定类型的DDoS攻击:针对常见的DDoS攻击类型,如SYN洪水、UDP洪水等,可以编写相应的iptables规则进行防范,对于SYN洪水攻击,可以添加规则iptables -A FORWARD -p tcp --syn -m limit --limit 1/s -j ACCEPT来限制每秒的SYN并发数为1次;对于UDP洪水攻击,可使用iptables -A INPUT -p udp --dport <目标端口> -m limit --limit 10/s -j DROP来限制每秒到达指定端口的UDP数据包数量不超过10个。

3、使用DDoS防御工具

DDoS deflate:这是一款免费的脚本工具,它通过netstat监测创建大量网络连接的IP地址,当检测到某个节点超过预设的限制时,会通过APF或iptables禁止或阻挡这些IP地址,安装后,可根据实际需求进行配置,如编辑配置文件/usr/local/ddos/ddos.conf,设置忽略的IP列表、定时任务等参数。

fail2ban:该工具可以根据日志文件中的失败尝试来动态更新防火墙规则,从而阻止反面IP的进一步访问,当检测到多次失败的SSH登录尝试时,会自动将对应的IP地址添加到防火墙的黑名单中,安装并启动fail2ban后,编辑相关的配置文件,如/etc/fail2ban/jail.local,设置需要保护的服务、过滤规则等。

4、网络层面的防护

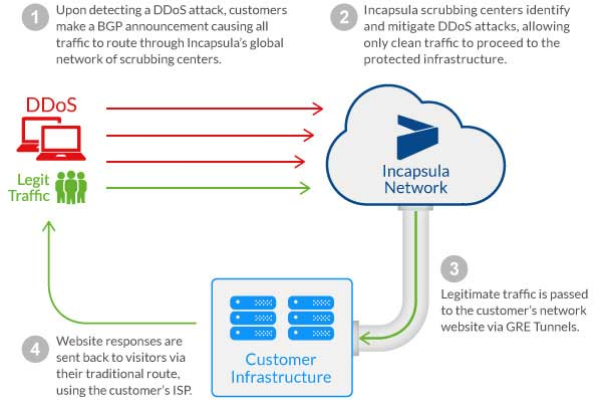

使用CDN分发网络可以将流量分散到多个服务器上,减轻单个服务器的压力,当遭受DDoS攻击时,CDN可以帮助吸收大量的攻击流量,保护源服务器免受直接影响。

与ISP合作:与互联网服务提供商合作,实施上游流量清洗和过滤,ISP通常具有更强大的网络基础设施和专业的DDoS防护设备,能够在攻击流量到达服务器之前进行清洗和过滤,确保只有正常的流量能够到达服务器。

5、监控和响应

定期监控服务器日志和网络流量:通过查看系统日志文件,如/var/log/messages、/var/log/syslog等,以及使用网络监控工具,如iftop、nload等,及时发现异常的流量模式和潜在的DDoS攻击迹象。

建立应急响应机制:一旦检测到DDoS攻击,立即启动应急响应措施,如暂停不必要的服务、调整防火墙规则、通知相关部门等,及时备份重要数据,以便在遭受严重攻击导致数据丢失时能够快速恢复。

以下是两个关于DDoS防护的常见问题及解答:

1、如何判断Linux系统是否正在遭受DDoS攻击?

可以通过多种方式来判断,观察系统的资源使用情况,如CPU利用率、内存占用率、网络带宽等是否突然升高且持续保持在较高水平,查看服务器的日志文件,如/var/log/messages、/var/log/syslog等,检查是否有大量来自同一IP或不同IP的异常请求或错误信息,还可以使用网络监控工具,如iftop、nload等,查看网络流量的来源和目的地,以及各个端口的流量情况,如果发现某个IP或某个端口的流量异常大,可能是遭受了DDoS攻击,一些DDoS防护工具,如DDoS deflate等,也会提供实时的攻击报警和统计信息。

2、DDoS防护的最佳实践是什么?

DDoS防护没有一种通用的最佳实践,因为不同的环境和攻击方式需要不同的策略,以下一些建议是普遍适用的:保持系统和软件的更新,及时安装安全补丁,以防止已知的破绽被利用,合理配置系统参数和防火墙规则,根据服务器的实际情况进行调整,既要保证正常的业务流量不受影响,又要能够有效地抵御各种类型的DDoS攻击,使用专业的DDoS防护工具和服务,如DDoS deflate、fail2ban等,它们可以自动监测和应对攻击,提高防护的效率和准确性,与网络服务提供商合作,共同应对大规模的DDoS攻击,利用他们的专业设备和技术进行流量清洗和过滤,定期进行安全审计和演练,评估防护措施的有效性,及时发现和修复潜在的问题。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/399402.html