如何理解并有效利用Cookie存储机制?

- 行业动态

- 2025-01-25

- 2729

Cookie 存储使用机制:服务器通过 Set-Cookie 指令设置 Cookie,浏览器存储并在后续请求中自动附加。Cookie 有大小限制,通常约 4KB,且存在安全隐患,需采取安全措施保障数据安全。

Cookie 存储使用机制是 Web 开发中的重要概念,以下是详细介绍:

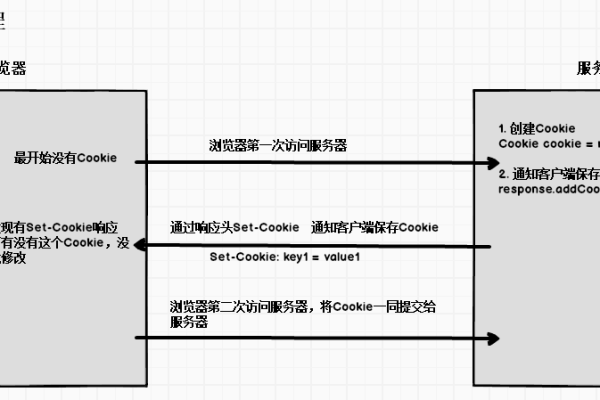

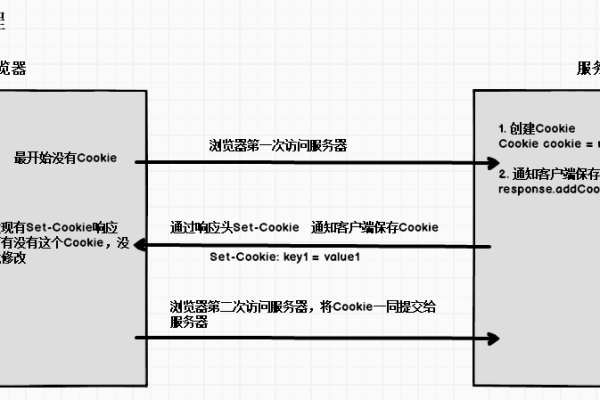

1、Cookie的创建

服务器端设置:当用户访问网站时,服务器可以在响应头中通过Set-Cookie 字段来设置 Cookie。Set-Cookie: username=JohnDoe; expires=Thu, 18 Dec 2024 12:00:00 UTC; path=/; domain=.example.com; secure; HttpOnly,这里设置了 Cookie 的名称为username,值为JohnDoe,过期时间为 2024 年 12 月 18 日 12 点(UTC 时间),路径为根目录/,域名为.example.com,同时设置了secure 和HttpOnly 属性。

客户端脚本创建:纯粹的客户端脚本如 JavaScript 也可以生成 Cookie,使用document.cookie 属性进行操作。document.cookie = "username=JohnDoe; expires=Thu, 18 Dec 2024 12:00:00 UTC; path=/";。

2、Cookie的存储

存储位置:Cookie 通常以文本文件的形式存储在用户设备的硬盘上的浏览器 cookie 文件夹中,不同操作系统和浏览器的存储路径有所不同,例如在 Windows 操作系统的 Chrome 浏览器中,cookie 文件的存储路径通常是C:\Users\{Username}\AppData\Local\Google\Chrome\User Data\Default\Cookies\。

:cookie 文件的内容包含了多个键值对,每个键值对代表一个 cookie,键值对之间用分号和空格隔开,格式为name=value,除了名称和值之外,还可能包含其他属性,如过期时间、路径、域名等。

会话 Cookie:如果未设置过期时间,则 Cookie 的生命期为浏览器会话期间,只要关闭浏览器窗口,Cookie 就消失了,这种 Cookie 一般不存储在硬盘上而是保存在内存里,但不同的浏览器处理方式可能略有不同。

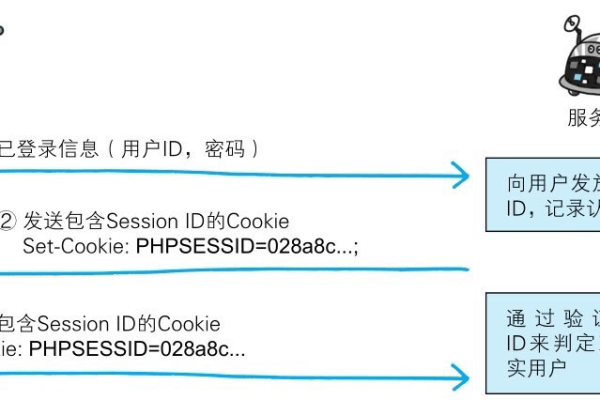

3、Cookie的读取与发送

浏览器自动发送:当用户再次访问该网站时,浏览器会自动在请求头中添加相应的 Cookie 信息,将其作为 HTTP 请求的一部分发送给服务器,服务器可以通过请求头中的Cookie 字段获取到用户之前存储的 Cookie 信息。

JavaScript 读取:在客户端,JavaScript 可以通过document.cookie 属性读取 Cookie 的值,不过需要注意的是,如果要读取某个特定名称的 Cookie,需要对document.cookie 的值进行解析。

4、Cookie 的作用范围

路径:Cookie 的Path 属性指定了该 Cookie 能被哪些路径下的页面所访问,如果 Path 设置为/,则该 Cookie 可被网站内所有页面访问;Path 设置为/foo,则只有/foo 路径下的页面可以访问该 Cookie。

域名:Cookie 的Domain 属性指定了该 Cookie 能被哪个域名下的页面所访问,如果 Domain 设置为.example.com,则该 Cookie 可被www.example.com、sub.example.com 等子域名下的页面访问。

5、Cookie 的属性

Expires/Max-Age:用于设置 Cookie 的有效期。Expires 属性指定一个具体的过期日期和时间,而Max-Age 属性则指定 Cookie 的最大存活时间,以秒为单位,如果同时设置了这两个属性,则以Max-Age 属性为准。

Size:限制了 Cookie 的大小,一般为 4KB,Cookie 的大小超过了这个限制,可能会导致 Cookie 无法正常存储或被截断。

Secure:指定是否只能通过安全的 HTTPS 连接传输 Cookie,如果设置了Secure 属性,则 Cookie 只能在 HTTPS 连接中被传输,这样可以防止 Cookie 在不安全的网络环境中被窃取。

HttpOnly:禁止通过 JavaScript 访问 Cookie,有助于保护 Cookie 不被跨站脚本攻击窃取或改动。

6、Cookie 的安全性问题

隐私泄露:由于 Cookie 中可能包含用户的敏感信息,如登录凭证、个人偏好等,如果被反面网站获取,可能会导致用户的隐私泄露。

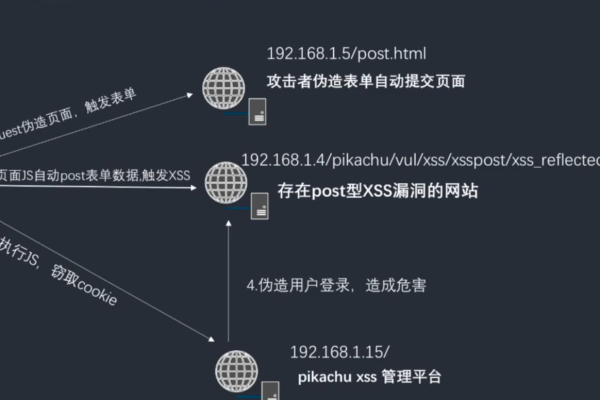

跨站脚本攻击(XSS):攻击者可以利用 XSS 破绽在用户的浏览器中执行反面脚本,从而获取或改动用户的 Cookie 信息。

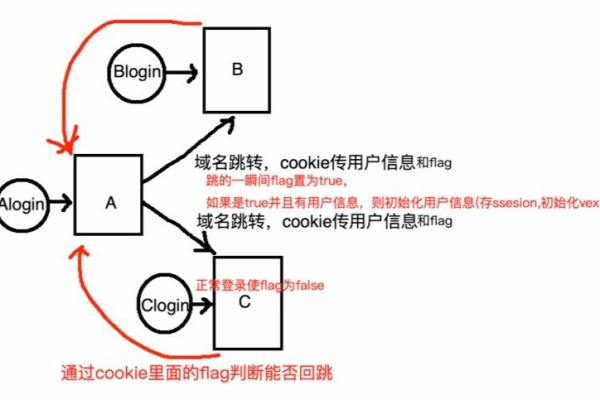

跨站请求伪造(CSRF):攻击者可能利用网页中的反面代码强迫受害者浏览器向被攻击的 Web 站点发送伪造的请求,篡夺受害者的认证 Cookie 等身份信息,从而假冒受害者对目标站点执行指定的操作。

7、Cookie 的管理

浏览器设置:用户可以在浏览器的设置中选择接受所有 Cookie、拒绝所有 Cookie,或者在每次收到 Cookie 时进行确认,用户还可以随时清除存储在浏览器中的 Cookie 文件。

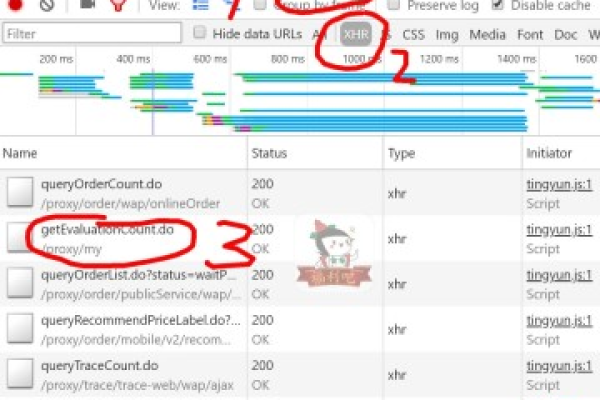

开发者工具:在浏览器的开发者工具中,可以查看和管理当前网站的 Cookie,包括查看 Cookie 的名称、值、过期时间、路径、域名等属性,以及添加、删除或修改 Cookie。

相关问答FAQs

1、问:什么是 Cookie?

答:Cookie 是一种由服务器保存在用户设备上的文本文件,用于存储用户的个人信息和网站的相关数据,它可以帮助网站追踪用户的行为、记录用户的偏好,并向用户提供个性化的服务和广告。

2、问:如何删除 Cookie?

答:在浏览器中,可以通过以下步骤删除 Cookie:打开浏览器的设置菜单,找到 “隐私与安全” 或 “历史记录” 选项,点击进入后选择 “清除浏览数据”,在弹出的对话框中选择要清除的内容,包括 Cookie,然后点击 “清除数据” 按钮即可。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/399201.html