如何有效使用Coturn REST API进行会话管理?

- 行业动态

- 2025-01-21

- 4971

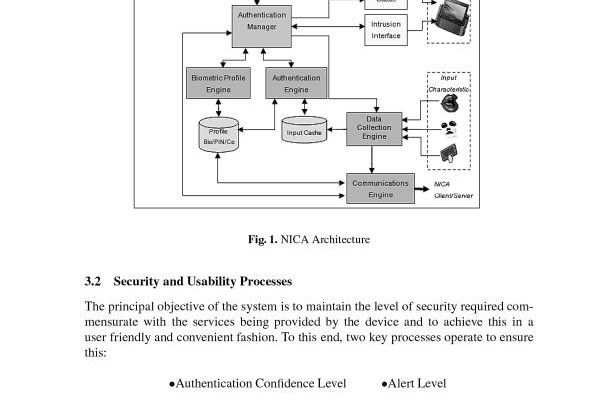

CoTurn REST API 提供了一种与 CoTurn 服务器交互的便捷方式,用于管理 STUN/TURN 服务。它允许用户通过 HTTP 请求来配置、监控和操作 CoTurn 服务器,实现对 NAT 穿透的支持,从而提升网络通信的效率和稳定性。

coTurn REST API 是用于与 coTurn 服务器进行交互的接口,它允许客户端通过 HTTP 请求获取和更新 TURN 服务的凭证,以下是关于 coTurn REST API 的详细内容:

配置和启动

1、开启长期凭据机制:在启动 coTurn 服务器时,需要加上-a 选项以开启长期凭据机制。

2、使用 TURN REST API:为了支持 TURN REST API,还需要加上--use-auth-secret 选项,这个选项会设置一个特殊的 WebRTC 授权选项,该选项基于认证密钥。

数据库配置

coTurn REST API 可以从指定的数据库中获取密码,共享密钥(shared-secret)的值可以由--static-auth-secret 选项定义,或者在数据库的turn_secret 表中指定,如果未开启--static-auth-secret 选项,则默认从数据库的turn_secret 表中查找。

请求格式

根据 IEEE 文档,请求格式应为:

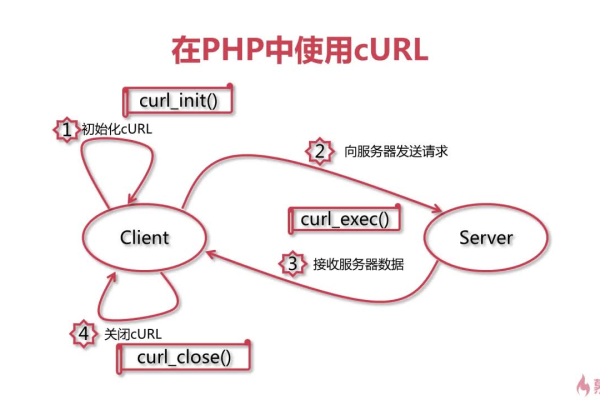

GET /?service=turn&username=mbzrxpgjys

这个请求将返回一个 JSON 响应,包含时间有限的 TURN 凭证。

示例代码

以下是一个简单的 Node.js 示例代码,展示了如何使用 coTurn REST API 生成 TURN 凭证:

var crypto = require('crypto');

function getTURNCredentials(name, secret) {

var unixTimeStamp = parseInt(Date.now()/1000) + 24*3600, // this credential would be valid for the next 24 hours

username = [unixTimeStamp, name].join(':'),

password,

hmac = crypto.createHmac('sha1', secret);

hmac.setEncoding('base64');

hmac.write(username);

hmac.end();

password = hmac.read();

return {

username: username,

password: password

};

}安全注意事项

在使用 coTurn REST API 时,需要注意以下几点安全事项:

1、保护 shared-secret:shared-secret 是生成密码的关键,必须严格保密,防止泄露。

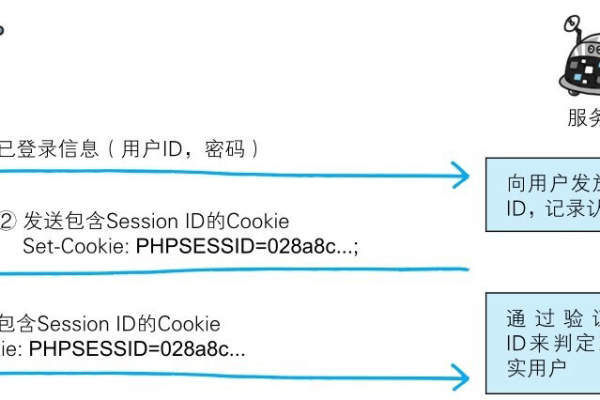

2、验证用户名和密码:在客户端使用用户名和密码之前,应该先通过 HTTPS 请求从 coTurn 服务器获取最新的用户名和密码,并验证其有效性。

3、定期更新密码:为了防止密码被破解,应该定期更新密码,可以通过设置密码的过期时间来实现这一点。

常见问题解答

Q1:如何配置 coTurn 服务器以使用 REST API?

A1:在启动 coTurn 服务器时,需要加上-a 选项以开启长期凭据机制,并加上--use-auth-secret 选项以支持 TURN REST API,还需要在配置文件或数据库中指定共享密钥(shared-secret)。

Q2:如何通过 REST API 获取 TURN 凭证?

A2:可以通过发送 HTTP GET 请求到 coTurn 服务器的 REST API 端点来获取 TURN 凭证,请求格式应为GET /?service=turn&username=mbzrxpgjys,其中username 是要获取凭证的用户名,服务器将返回一个 JSON 响应,包含时间有限的 TURN 凭证。

coTurn REST API 提供了一种方便的方式来管理 TURN 服务的凭证,但在使用时需要注意保护共享密钥的安全,并确保用户名和密码的有效性。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/398957.html