DDoS攻击在DNS层是如何分类和实施的?

- 行业动态

- 2025-01-23

- 4198

DDoS攻击分为DNS层,通过大量请求使DNS服务器过载,导致正常服务不可用。

DDoS攻击分为多个层次,其中DNS层是其攻击的一个关键层面,以下是对DNS层DDoS攻击的详细分析:

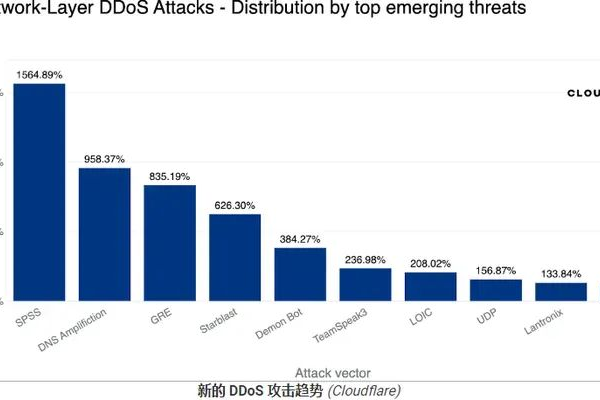

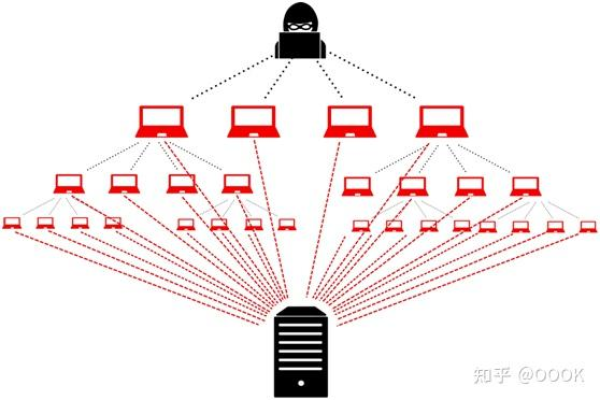

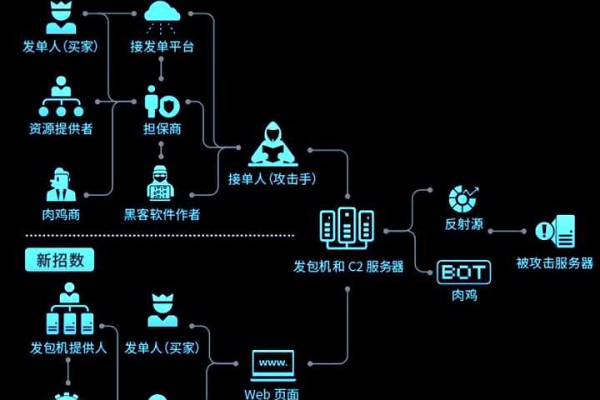

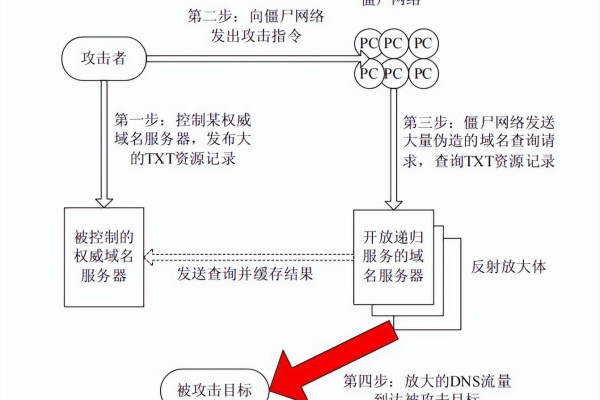

1、攻击原理:DNS DDoS攻击主要利用DNS协议的特点,通过控制大量被反面软件感染的计算机(即僵尸网络)向目标DNS服务器发送海量的域名解析请求,由于DNS通常采用无连接、不可靠的UDP协议,攻击者可以将请求伪装成来自不同IP地址,从而隐藏自己的身份,使得攻击更加难以防范。

2、攻击方式

DNS Query Flood:这是最常见的DNS DDoS攻击方式之一,攻击者操纵大量傀儡机器,对目标发起海量的域名查询请求,为了防止基于ACL(访问控制列表)的过滤,攻击者会提高数据包的随机性,如在UDP层随机伪造源IP地址、随机伪造源端口等参数,并在DNS协议层随机伪造查询ID以及待解析域名,这种攻击方式会消耗大量的网络带宽和DNS服务器资源,导致合法用户的域名解析请求无法得到及时处理。

DNS Reply Flood:这种方式相对较少,但也会对DNS服务器造成较大压力,攻击者利用DNS服务器的破绽或配置错误,发送大量伪造的DNS回复报文给目标DNS服务器,使服务器忙于处理这些无效的回复,而无法正常响应合法的查询请求。

3、攻击后果

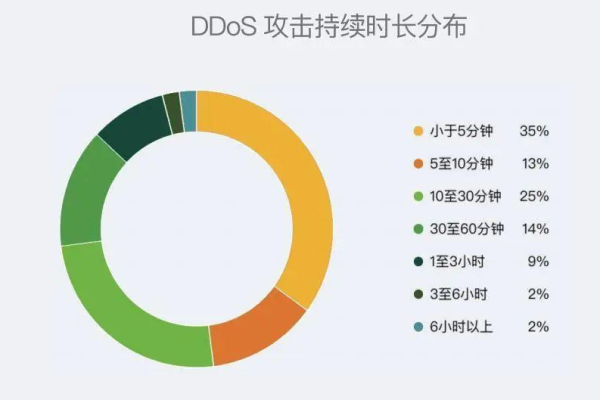

服务中断:大量的域名解析请求会使DNS服务器的资源被耗尽,如CPU使用率飙升、内存占用过高、网络带宽被占满等,最终导致服务器无法响应正常用户的域名解析请求,造成网站、应用等无法访问。

业务损失:对于企业来说,如果其网站或在线服务因DNS DDoS攻击而无法正常访问,将直接影响业务的正常开展,导致客户流失、交易受阻、声誉受损等,进而造成巨大的经济损失。

4、防御措施

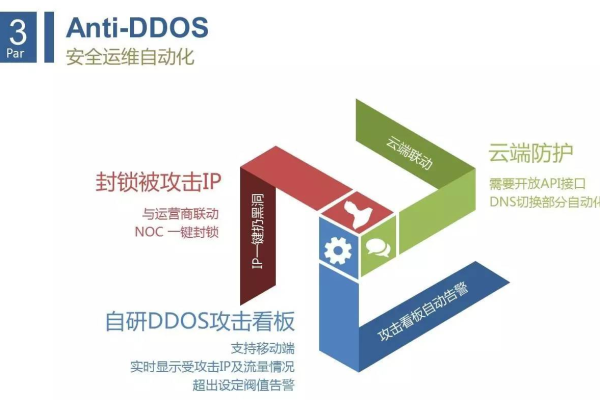

网络架构优化:采用分布式DNS架构,将DNS服务器部署在不同的地理位置和网络环境中,避免单点故障,使用负载均衡技术将流量分散到多个服务器上,减轻单个服务器的压力。

访问控制与限流:合理配置网络设备的访问控制策略,限制不必要的网络访问,降低DDoS攻击的风险,还可以设置DNS查询频率限制,对来自同一IP地址或区域的查询请求频率进行限制,防止反面流量对DNS系统造成过大负担。

缓存与冗余:增加DNS缓存服务器的数量和容量,提高缓存命中率,减少对主DNS服务器的查询压力,建立主备DNS服务器机制,当主服务器遭受攻击时,能够快速切换到备用服务器,保证服务的连续性。

监测与应急响应:实时监测DNS服务器的流量、性能和日志等信息,及时发现异常情况,一旦发生DDoS攻击,立即启动应急响应机制,如启用流量清洗服务、调整网络配置、限制攻击流量的来源等,尽快恢复服务。

DNS层DDoS攻击是一种常见且危害较大的网络攻击方式,企业和组织应高度重视其防御工作,采取综合的防护策略来保障DNS系统的稳定运行和网络安全。

相关问答FAQs

1、问:如何判断是否遭受了DNS层的DDoS攻击?

答:可以通过以下几种方式来判断是否遭受了DNS层的DDoS攻击,一是观察DNS服务器的性能指标,如CPU使用率、内存占用、网络带宽等是否出现异常升高;二是查看DNS服务器的日志,是否有大量的域名解析请求来自不同的IP地址;三是监测网络流量,是否存在大量的UDP数据包指向DNS服务器的53端口;四是检查网站的访问情况,如果出现大面积的用户无法访问网站,而服务器本身没有明显的硬件故障或软件问题,就有可能是遭受了DNS DDoS攻击。

2、问:DNS层的DDoS攻击是否可以完全防御?

答:目前很难完全防御DNS层的DDoS攻击,由于攻击者可以利用大量分散的计算机或网络资源进行攻击,且攻击方式不断演变和升级,传统的安全防护措施往往难以应对所有的攻击场景,不过,通过采取一系列的综合防护策略,如优化网络架构、加强访问控制、增加缓存和冗余、实时监测与应急响应等,可以有效地降低被攻击的风险,减少攻击造成的损失,提高DNS系统的抗攻击能力。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/398102.html