Discuz数据库存在哪些破绽?

- 行业动态

- 2025-01-22

- 3136

Discuz数据库破绽可能包括SQL注入、文件上传破绽等。破解可利用这些破绽获取敏感信息或执行反面代码。建议定期更新软件,加强安全防护。

Discuz! 是一个广泛使用的开源论坛软件,它使用 MySQL 数据库来存储数据,由于其流行性和开源性质,Discuz! 的数据库可能会受到各种安全破绽的影响,以下是一些可能影响 Discuz! 数据库的安全破绽类型,以及如何解决这些问题:

1、SQL 注入破绽

基础概念:SQL 注入是一种代码注入技术,攻击者通过在应用程序的输入字段中插入反面 SQL 代码,从而执行非授权的数据库查询。

优势/类型:这种破绽可能导致数据泄露、数据改动甚至完全控制数据库服务器。

应用场景:任何接受用户输入并将其用于数据库查询的应用程序都可能受到 SQL 注入的威胁。

问题原因:Discuz! 在处理用户输入时没有进行充分的验证和清理,导致反面 SQL 代码能够被执行。

解决方法:使用预处理语句(Prepared Statements)或参数化查询来防止 SQL 注入,对所有用户输入进行严格的验证和清理。

2、文件包含破绽

基础概念:文件包含破绽允许攻击者通过操纵应用程序的文件包含功能来执行任意代码。

优势/类型:这种破绽可能导致服务器被完全控制。

应用场景:任何使用动态文件包含功能的应用程序都可能受到这种破绽的影响。

问题原因:Discuz! 在处理文件包含时没有进行充分的验证,导致攻击者可以包含任意文件。

解决方法:严格限制文件包含的路径和文件类型,使用白名单机制来确保只包含预定义的安全文件。

3、跨站脚本(XSS)破绽

基础概念:XSS 攻击允许攻击者在用户的浏览器中执行反面脚本。

优势/类型:这种破绽可能导致会话劫持、数据泄露等安全问题。

应用场景:任何在网页上输出用户输入的应用程序都可能受到 XSS 的威胁。

问题原因:Discuz! 在输出用户输入时没有进行适当的转义,导致反面脚本能够被执行。

解决方法:对所有输出进行适当的转义和编码,使用内容安全策略(CSP)来限制浏览器中可以执行的脚本。

4、未经授权的访问

基础概念:未经授权的访问是指攻击者能够访问受限的资源或数据。

优势/类型:这种破绽可能导致数据泄露、服务拒绝等安全问题。

应用场景:任何没有正确实施访问控制的应用程序都可能受到这种破绽的影响。

问题原因:Discuz! 在实施访问控制时存在缺陷,导致攻击者可以访问受限的资源。

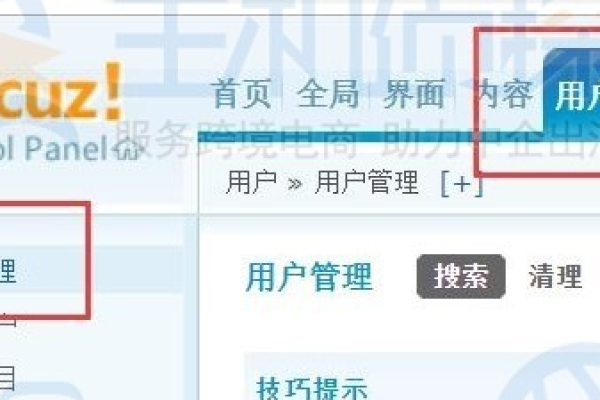

解决方法:实施严格的访问控制策略,确保只有授权用户才能访问敏感资源,使用强密码策略和多因素认证来增强账户安全性。

5、后台数据库备份功能命令执行破绽

破绽描述:2018年8月27号,有安全研究人员在GitHub上公布了有关Discuz!多个版本中后台数据库备份功能存在的命令执行破绽的细节。

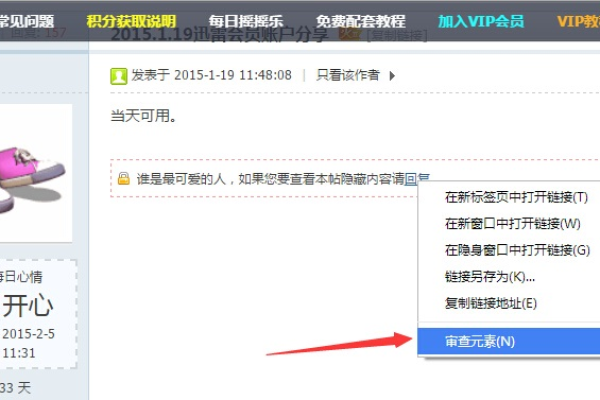

修复方案:修改文件/source/admincp/admincp_db.php中的相关代码,具体如下:将$tablesstr .= '"'.$table.'" ';修改成$tablesstr.='"'.addslashes($table).'"';;将@unlink($dumpfile);修改成@unlink($dumpfile); $tablesstr=escapeshellarg($tablesstr);。

6、SQL 注入破绽(faq.php)

破绽描述:在Discuz! 7.2版本的faq.php页面中存在SQL注入破绽,攻击者可通过构造特定的请求来获取数据库信息或执行其他反面操作。

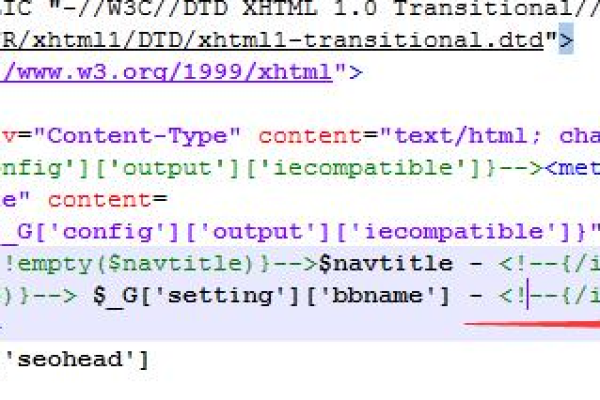

修复建议:对传入的参数进行严格的过滤和验证,避免直接将用户输入拼接到SQL查询语句中,可参考以下修复后的示例代码:

if ($action == 'grouppermission') {

...

$gids = array_map('intval', $gids); // 将传入的 gids 参数转换为整数数组,避免 SQL 注入

$query = $db->query("SELECT * FROM {$tablpre} usergoups u LEFT JOIN {$tablepre} admingroups a ON u.groupid = a.admingid WHERE u.groupid IN (".implode(',', $gids).")");

}7、多国语言版远程代码执行破绽

破绽描述:在Discuz! X3.4及以下版本的多国语言版中,由于对language参数值未进行详细的安全过滤与检测,导致可插入反面代码并远程执行,获取webshell权限。

修复建议:对language参数进行全面的安全过滤,限制逗号、闭合语句等特殊反面代码的执行,并进行必要的转义,对网站目录权限进行安全分配,限制data目录的脚本执行权限,防止PHP脚本运行。

以下是两个常见问题及解答:

问题1:如何判断Discuz论坛是否存在SQL注入破绽?

解答:可以通过检查Discuz论坛的代码是否对用户输入进行了充分的验证和过滤来判断,如果发现代码中存在直接将用户输入拼接到SQL查询语句中的情况,且未进行任何过滤或转义操作,那么可能存在SQL注入破绽,还可以使用专业的破绽扫描工具对论坛进行检测。

问题2:Discuz论坛的文件包含破绽通常发生在哪些地方?

解答:文件包含破绽通常发生在Discuz论坛中使用动态文件包含功能的地方,例如在调用模板文件、配置文件或其他外部文件时,如果这些文件包含操作未对包含的文件进行充分的验证,攻击者就可能通过构造反面的文件路径来包含任意文件,从而导致破绽产生。

小编有话说:Discuz论坛作为一款流行的开源论坛软件,其数据库安全至关重要,开发者和管理员应时刻关注Discuz的安全动态,及时更新到最新版本,并采取有效的安全防护措施,如使用安全插件、配置安全的访问权限等,以确保论坛的数据安全和稳定运行,对于已经发现的破绽,应尽快按照官方提供的修复方案进行修复,避免造成不必要的损失。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/397597.html