为什么有人发布DDoS流量攻击教程视频?

- 行业动态

- 2025-01-22

- 2841

传播DDoS攻击教程视频属违法行为,会威胁网络安全与稳定。

在当今数字化时代,网络安全已成为全球关注的焦点,分布式拒绝服务(DDoS)攻击因其破坏力强、难以防御而备受瞩目,必须强调的是,任何形式的网络攻击行为都是非规且不道德的,本文旨在从技术角度解析DDoS流量攻击的原理、类型及防护措施,绝非鼓励或指导此类反面行为。

DDoS攻击原理

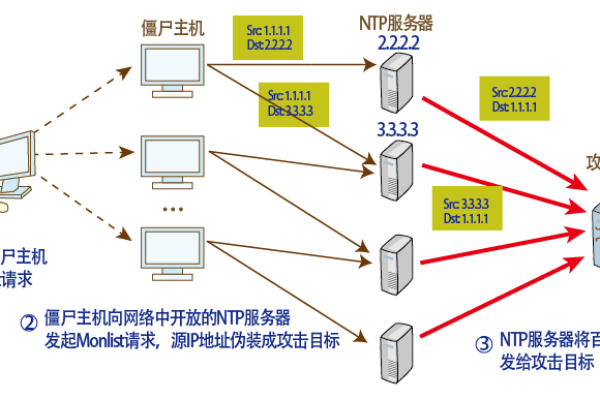

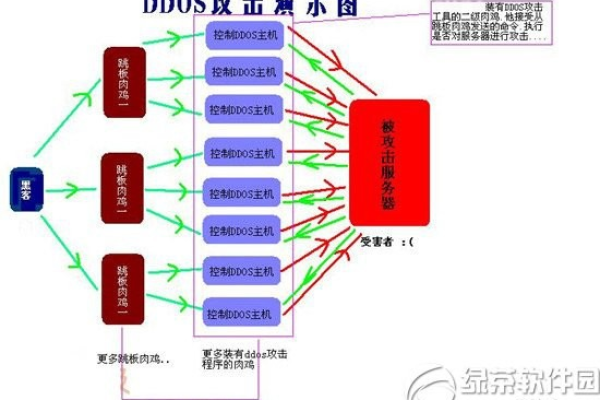

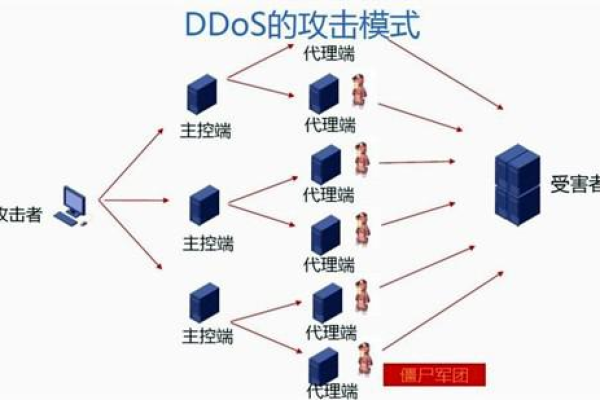

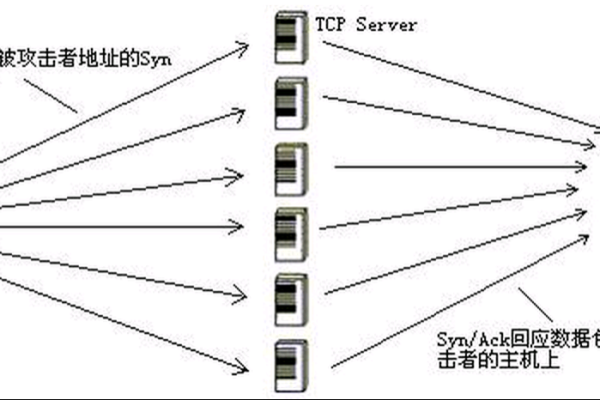

DDoS(Distributed Denial of Service)攻击是一种利用多台计算机(通常被称为“僵尸网络”)同时向目标服务器发送大量请求,导致服务器过载无法正常服务合法用户的网络攻击方式,其核心原理在于消耗目标系统的资源(如带宽、CPU处理能力、内存等),使得真正的用户无法访问系统资源或服务。

DDoS攻击类型

| 攻击类型 | 描述 |

| 流量型攻击 | 通过发送海量数据包,耗尽目标网络带宽,使正常流量无法到达目标。 |

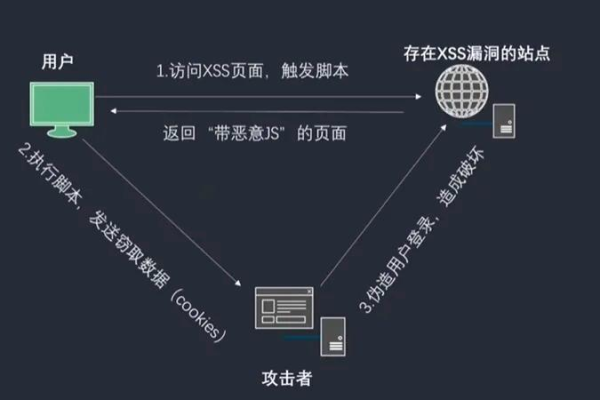

| 应用层攻击 | 针对特定应用程序破绽,发送反面请求,消耗应用服务器资源。 |

| 协议攻击 | 利用网络协议缺陷,发送畸形数据包,导致服务器崩溃或性能下降。 |

DDoS攻击实施步骤(理论分析)

虽然我们不提倡进行DDoS攻击,但了解其基本步骤有助于更好地防范,以下内容仅为技术分析,切勿用于非规目的:

1、准备阶段:搭建或获取僵尸网络,即一群被破解控制的计算机,这些计算机将作为攻击的“炮灰”。

2、侦查阶段:识别并确定目标系统的IP地址、开放端口及服务类型。

3、设计攻击策略:根据目标系统的特点选择合适的DDoS攻击类型和工具。

4、执行攻击:通过僵尸网络向目标系统发送大量伪造的请求或数据包,造成目标系统瘫痪。

5、持续与变种:根据目标系统的防御反应调整攻击策略,确保攻击效果。

防护措施

| 防护策略 | 描述 |

| 增加带宽 | 提升网络基础设施的承载能力,分散流量压力。 |

| 使用防火墙 | 配置规则限制非规流量,过滤反面请求。 |

| 部署载入检测系统 | 实时监控网络流量,及时发现并阻断异常行为。 |

| CDN加速 | 利用内容分发网络缓存内容,减轻源服务器负担。 |

| 限制连接数 | 对单个IP地址的并发连接数进行限制,防止过量请求。 |

相关问答FAQs

Q1: DDoS攻击是否违法?

A1: 是的,无论是发起还是协助DDoS攻击,都属于违法行为,各国法律均有明确规定,对此类行为将追究刑事责任。

Q2: 如何判断网站是否遭受DDoS攻击?

A2: 网站遭受DDoS攻击时,通常会表现为访问速度极慢、页面无法打开、服务器响应时间显著增长等症状,通过分析服务器日志、网络流量数据,可以发现异常的流量峰值或大量的无效请求,这些都是判断DDoS攻击的重要依据。

小编有话说

网络安全是互联网健康发展的基石,每一个网民都应该成为守护网络安全的一份子,了解DDoS攻击的原理和防护措施,不仅能够帮助我们更好地保护自己的网络资产,也是维护网络空间清朗环境的必要之举,技术是双刃剑,让我们用它来构建更安全、更美好的数字世界,而非破坏与伤害。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/397525.html