如何编写一个C.NET全站防止SQL注入的通用类?

- 行业动态

- 2025-01-19

- 3622

在C#.NET中,防止SQL注入的最佳方法是使用参数化查询。以下是一个示例代码:,,“ csharp,using System;,using System.Data.SqlClient;,,public class SqlInjectionPrevention,{, private string connectionString = "your_connection_string";,, public void SafeQuery(string userInput), {, using (SqlConnection connection = new SqlConnection(connectionString)), {, connection.Open();, string query = "SELECT * FROM Users WHERE Username = @username";, using (SqlCommand command = new SqlCommand(query, connection)), {, command.Parameters.AddWithValue("@username", userInput);, SqlDataReader reader = command.ExecuteReader();, while (reader.Read()), {, Console.WriteLine(reader["Username"]);, }, }, }, },},“,,这个示例展示了如何使用参数化查询来 防止SQL注入攻击。通过将用户输入作为参数传递给SQL命令,而不是直接拼接到SQL字符串中,可以有效避免SQL注入风险。

在C#.NET中,防止SQL注入是一个重要的安全措施,为了实现全站防止SQL注入,我们可以创建一个通用的类来处理所有的数据库操作,以下是一个简单的示例代码,展示了如何实现这个功能。

using System;

using System.Data;

using System.Data.SqlClient;

public class SqlInjectionPrevention

{

private string _connectionString;

public SqlInjectionPrevention(string connectionString)

{

_connectionString = connectionString;

}

public DataTable ExecuteQuery(string query, params object[] parameters)

{

using (SqlConnection connection = new SqlConnection(_connectionString))

{

using (SqlCommand command = new SqlCommand(query, connection))

{

command.CommandType = CommandType.Text;

// Add parameters to the command

for (int i = 0; i < parameters.Length; i++)

{

command.Parameters.AddWithValue("@param" + i, parameters[i]);

}

connection.Open();

SqlDataAdapter adapter = new SqlDataAdapter(command);

DataTable result = new DataTable();

adapter.Fill(result);

connection.Close();

return result;

}

}

}

public int ExecuteNonQuery(string query, params object[] parameters)

{

using (SqlConnection connection = new SqlConnection(_connectionString))

{

using (SqlCommand command = new SqlCommand(query, connection))

{

command.CommandType = CommandType.Text;

// Add parameters to the command

for (int i = 0; i < parameters.Length; i++)

{

command.Parameters.AddWithValue("@param" + i, parameters[i]);

}

connection.Open();

int result = command.ExecuteNonQuery();

connection.Close();

return result;

}

}

}

}这个类提供了两个方法:ExecuteQuery用于执行查询并返回一个DataTable对象,ExecuteNonQuery用于执行非查询操作(如插入、更新和删除)并返回受影响的行数,通过使用参数化查询,我们可以有效地防止SQL注入攻击。

相关问答FAQs

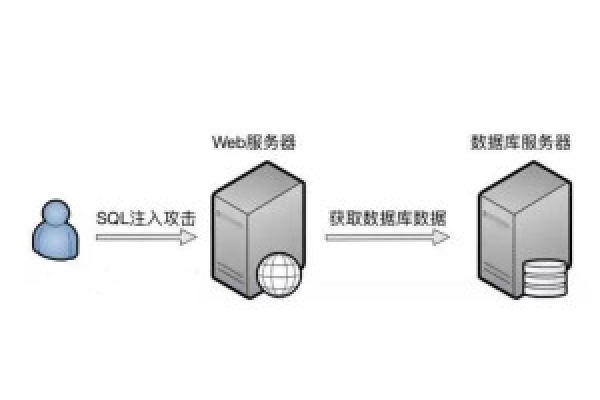

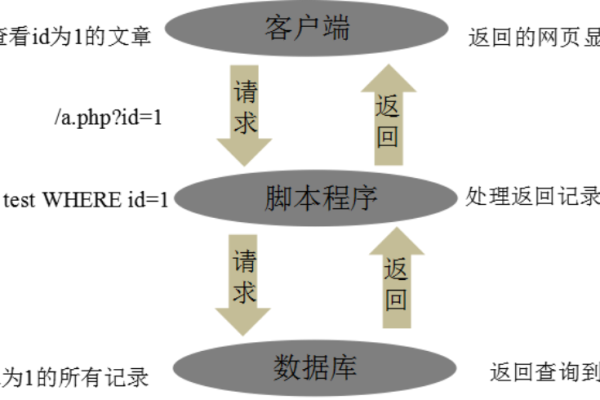

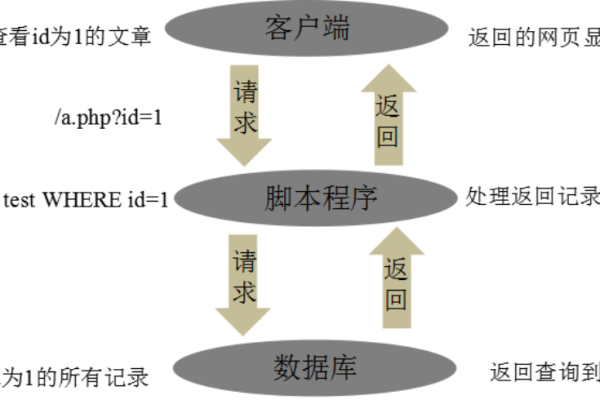

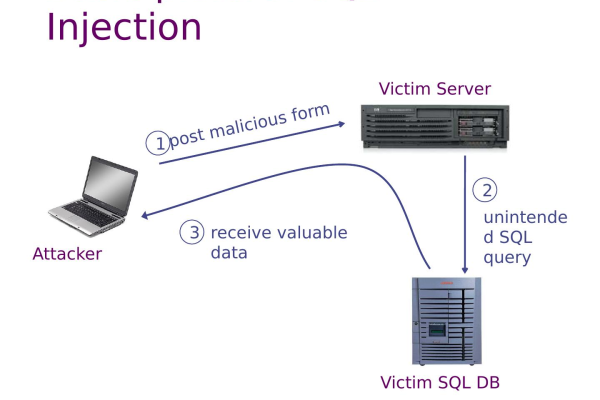

问题1: 什么是SQL注入攻击?

答案: SQL注入攻击是一种通过在Web表单输入或URL查询字符串中插入反面SQL代码来攻击数据库的攻击方式,攻击者可以利用这种技术绕过应用程序的安全控制,获取未经授权的数据访问权限,甚至破坏数据库。

问题2: 为什么使用参数化查询可以防止SQL注入?

答案: 参数化查询将用户输入作为参数传递给SQL命令,而不是直接拼接到SQL语句中,这样,即使用户输入包含反面SQL代码,也会被视为普通文本,而不是可执行的SQL命令,参数化查询可以有效防止SQL注入攻击。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/396775.html