如何从Apache日志中识别并应对DDoS攻击?

- 行业动态

- 2025-01-20

- 3032

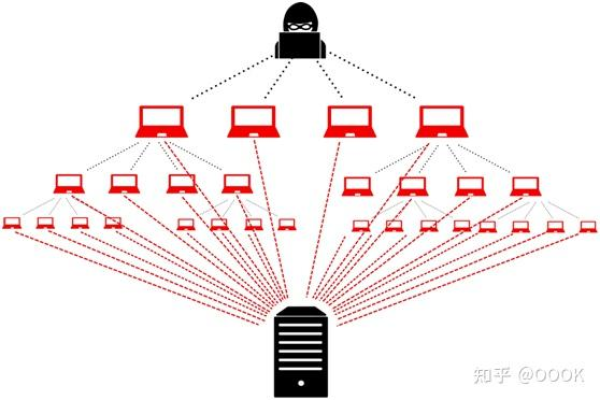

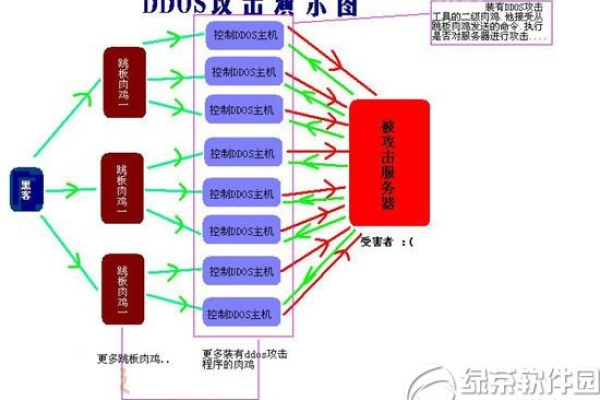

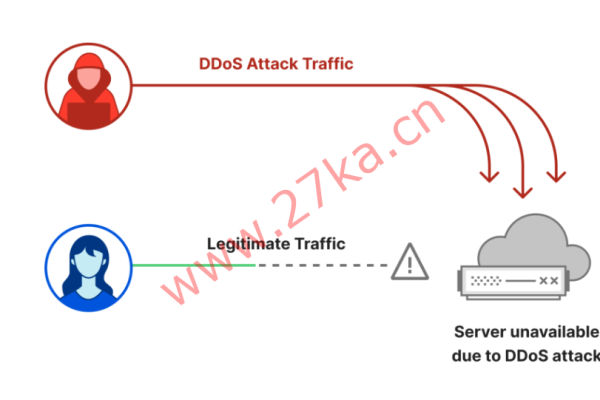

DDoS攻击在Apache日志中通常表现为大量来自不同IP地址的请求,这些请求可能是针对特定资源或整个服务器的。通过分析日志文件中的时间戳、源IP、请求类型和状态码等字段,可以识别异常活动模式。

Apache服务器的访问日志和错误日志是监控和分析DDoS攻击的重要工具,通过这些日志,可以发现异常流量模式、频繁的错误请求以及潜在的安全威胁,以下将详细介绍如何利用Apache日志来识别和应对DDoS攻击。

一、Apache日志类型及格式

1、访问日志:记录所有进入网站的请求信息,包括请求时间、客户端IP地址、请求方法和URL等。

2、错误日志:记录服务器在处理请求时发生的所有错误,如404未找到页面、500内部服务器错误等。

3、日志格式:常用的日志格式有NCSA普通日志格式(CLF)和NCSA扩展日志格式(ECLF),CLF格式记录基本的请求信息,而ECLF格式则提供了更多的细节,包括用户代理、引用页等。

二、DDoS攻击特征及日志分析方法

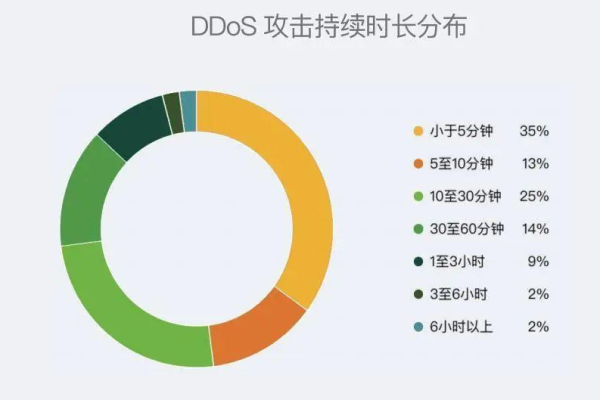

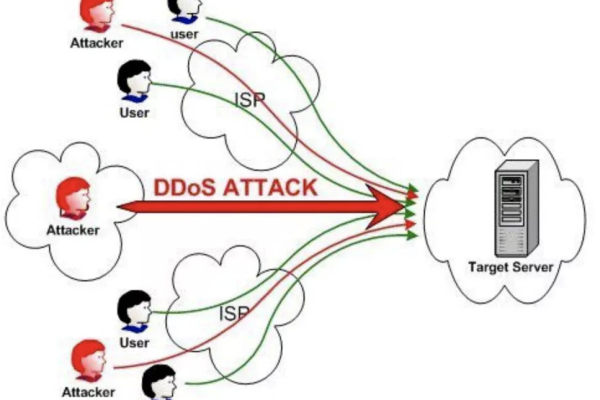

1、异常流量模式:大量的请求来自同一IP地址或多个IP地址,且请求间隔极短,这是DDoS攻击的典型特征。

2、特征字符分析:通过分析日志中的特定字符串或请求模式,可以识别出某些类型的攻击,如SQL注入、XSS攻击等。

3、访问频率分析:统计短时间内对同一资源的访问频率,如果频率异常高,可能表明正在遭受DDoS攻击。

三、使用日志分析工具

1、EventLog Analyzer:这是一个强大的日志分析工具,可以集中收集、分析和关联Apache日志,提供实时警报和直观的仪表板。

2、Data Explorer:允许构建查询和分析语句,帮助快速识别异常流量和潜在威胁。

3、360星图日志分析工具:支持本地审计和异地审计,可以生成安全分析报告和常规分析报告,帮助管理员更好地理解日志数据。

四、实战案例

假设某公司网站突然变得非常缓慢甚至无法访问,管理员怀疑是DDoS攻击,通过检查Apache访问日志,发现大量来自不同IP地址的请求在短时间内涌入服务器,且大多数请求都是无效的或针对不存在的资源,结合错误日志中大量的404错误,可以确认网站正在遭受DDoS攻击。

五、相关问题解答

1、如何区分正常的高流量和DDoS攻击?

正常高流量:通常流量来源多样,请求分布均匀,且服务器性能稳定。

DDoS攻击:流量突然增加,来源IP集中或存在大量伪造IP,服务器性能急剧下降。

2、如何预防DDoS攻击?

实施速率限制和IP黑名单机制。

使用Web应用防火墙(WAF)过滤反面请求。

定期备份数据并更新系统补丁。

部署专业的DDoS防护服务。

小编有话说:在数字化时代,网络安全至关重要,了解并掌握如何通过Apache日志识别和应对DDoS攻击,对于保障网站稳定运行至关重要,希望本文能为您提供有价值的参考和帮助。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/396470.html