DDOS 攻击是如何进行的?

- 行业动态

- 2025-01-18

- 4455

DDoS攻击通过大量请求淹没目标服务器,导致服务中断或瘫痪。

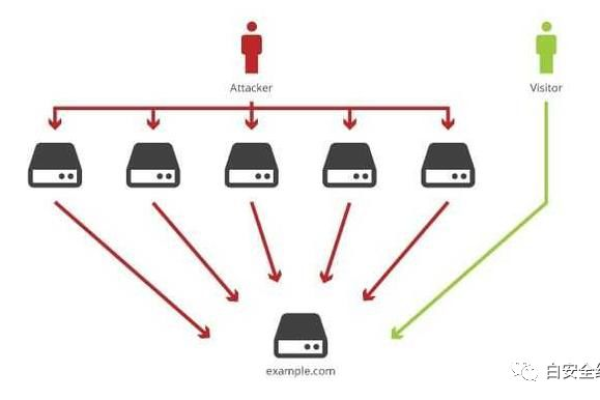

DDoS攻击是一种通过利用多个受控系统(通常称为“僵尸网络”)向目标服务器或网络发送大量请求,从而耗尽其资源的攻击方式,这种攻击可以导致目标服务不可用,影响正常用户的访问,DDoS攻击不仅对个人和小型组织构成威胁,对企业、政府机构等大型组织也同样具有破坏性。

DDoS攻击的原理主要包括以下几个方面:

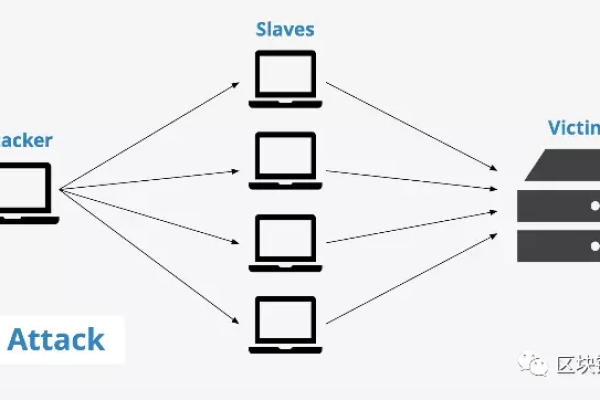

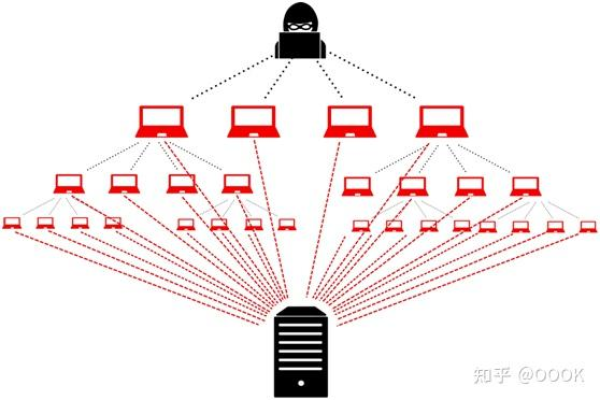

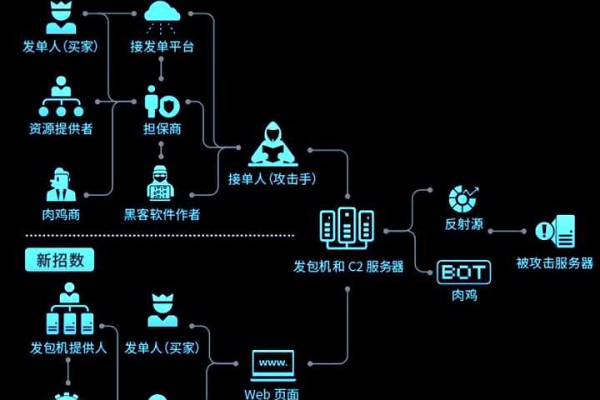

1、建立僵尸网络:攻击者通过干扰、载入等手段感染大量计算机,使其成为“肉鸡”或“僵尸”,这些被控制的设备组成了僵尸网络。

2、发送攻击指令:攻击者通过控制中心向僵尸网络中的计算机发送攻击指令。

3、发动攻击:成千上万台“肉鸡”同时向目标服务器发送大量的请求,消耗目标的计算能力、带宽等资源。

4、服务中断:目标服务器因无法应对过量的请求而崩溃或变得极其缓慢,从而无法正常提供服务。

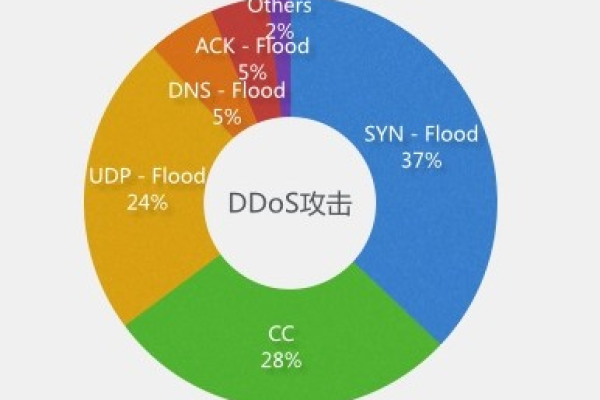

常见攻击类型包括流量耗尽型攻击(如UDP洪泛攻击、ICMP洪泛攻击等)、协议攻击(如SYN Flood攻击、Ping of Death攻击等)和应用层攻击(如HTTP Flood、Slowloris攻击等)。

为了有效防御DDoS攻击,企业和组织需要采取多层次、综合性的措施,以下是一些常见的防御方法:

| 防护层次 | 方法 | 描述 |

| 网络层防护 | 防火墙和载入检测系统(IDS/IPS) | 使用防火墙和IDS/IPS系统,设置规则过滤可疑流量,阻止已知的攻击模式。 |

| 流量清洗 | 部署流量清洗设备或使用流量清洗服务,识别并清除反面流量,仅允许合法流量通过。 | |

| 应用层防护 | WAF(Web应用防火墙) | WAF可以检测和阻止针对Web应用的DDoS攻击,如SQL注入、跨站脚本等。 |

| 速率限制 | 在服务器端设置请求速率限制,防止反面用户频繁发送请求。 | |

| 分布式防护 | CDN(内容分发网络) | 使用CDN分散流量,将请求分布到多个节点,缓解单点压力。 |

| 负载均衡 | 通过负载均衡器将流量分散到多个服务器,防止单个服务器过载。 | |

| 云服务防护 | 云服务提供商的DDoS防护服务 | 使用云服务提供商的DDoS防护服务,如AWS Shield、Azure DDoS Protection、阿里云DDoS防护等,这些服务提供专业的DDoS防护能力和实时监控。 |

| 监控与响应 | 实时监控 | 部署网络监控系统,实时监控流量,及时发现异常流量和潜在攻击。 |

| 应急响应 | 制定应急响应计划,包含攻击检测、流量清洗、系统恢复等步骤,确保在攻击发生时能够快速响应和处理。 |

具体案例分析:

1、GitHub 2018年DDoS攻击:GitHub遭遇了一次史无前例的DDoS攻击,使用了Memcached放大攻击,攻击者利用开放的Memcached服务器将小量请求放大至数百倍,最终导致巨大的攻击流量,GitHub使用了Akamai Prolexic的DDoS防护服务,并通过流量监控与快速响应机制,有效抵御了攻击。

2、Dyn DNS 2016年DDoS攻击:这次攻击使用了Mirai僵尸网络,感染了大量IoT设备,并对Dyn DNS发起了大规模DDoS攻击,导致多家知名网站无法访问,防御措施包括DNS负载均衡、合作应对以及僵尸网络清理工作。

3、OVH 2016年DDoS攻击:法国的云服务提供商OVH遭遇了一次大规模DDoS攻击,攻击流量超过1Tbps,主要来自于受感染的IoT设备,防御措施包括流量清洗、网络冗余和持续监控。

DDoS攻击是一种复杂且具有破坏性的网络攻击方式,企业和组织需要采取多层次、综合性的防护措施来应对,通过合理配置网络设备、应用防护工具和云服务,以及制定应急响应计划,可以有效防护DDoS攻击,保障服务的可用性和安全性。

小编有话说:

随着互联网的快速发展,DDoS攻击的频率和规模都在不断上升,给企业和个人带来了严重的损失,我们不能对DDoS攻击等网络威胁视而不见,必须时刻保持警惕,提高自己的网络安全意识和防护能力,只有通过不断学习和实践,提升防御能力,才能在面对DDoS攻击时保障系统的稳定性和可靠性。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/396113.html