如何检测Cookie中的安全破绽?

- 行业动态

- 2025-01-17

- 4490

cookie破绽检测方法包括使用web扫描工具检查cookie属性、浏览器调试窗口查看HTTP Header,以及通过注入测试判断cookie安全性。

Cookie破绽检测方法

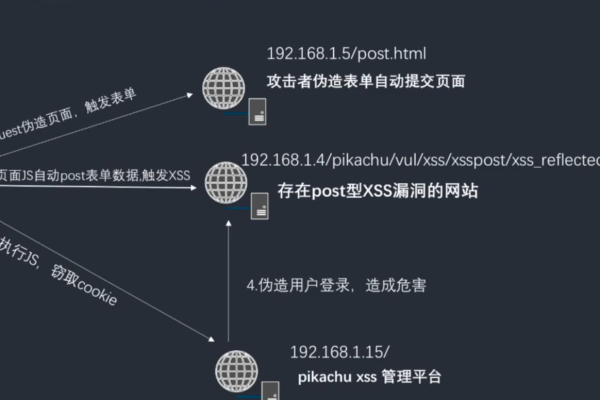

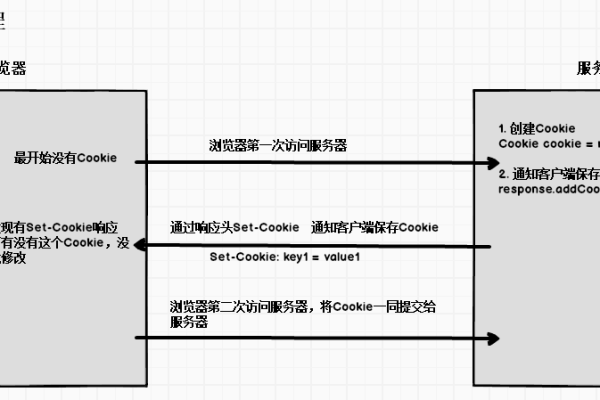

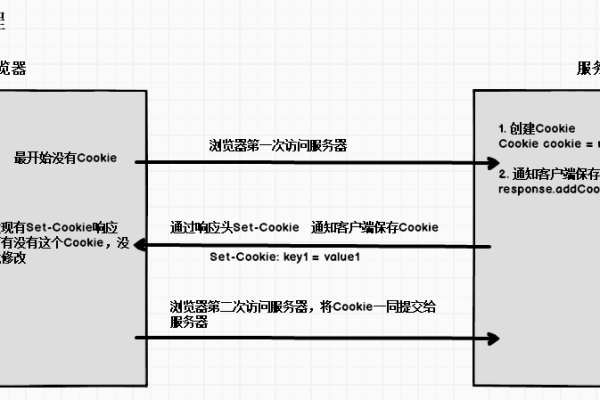

Cookie在Web应用中扮演着重要角色,用于会话跟踪和用户身份验证,不正确的Cookie配置可能导致严重的安全破绽,如会话劫持、跨站脚本攻击(XSS)等,本文将详细介绍如何检测这些破绽,并提供修复建议。

Cookie属性问题

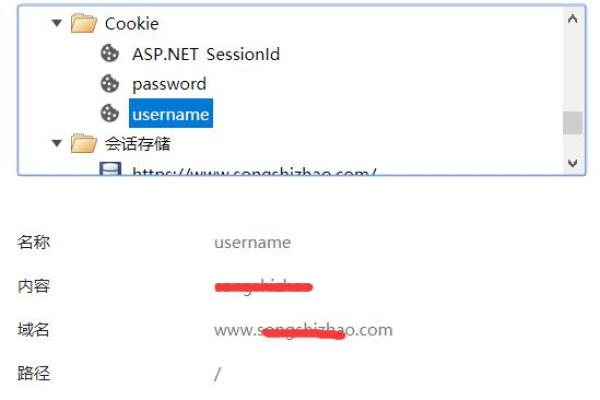

1、破绽描述:Cookie缺乏必要的安全属性,如Secure、HttpOnly、Domain、Path、Expires等。

2、测试方法:

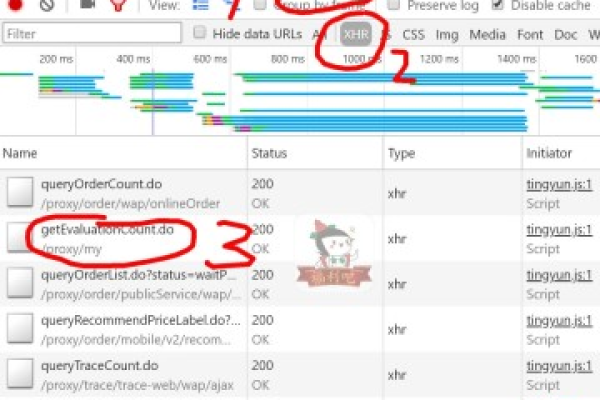

使用Web扫描工具进行自动化扫描,检查Cookie的安全属性是否设置正确。

通过浏览器开发者工具查看HTTP头部信息,确认Cookie的属性设置。

3、风险分析:未设置HttpOnly属性的Cookie可能被客户端脚本访问,导致XSS攻击时Cookie泄露,未设置Secure属性的Cookie在HTTPS连接中传输时存在中间人攻击的风险。

4、修复方案:

为敏感Cookie设置HttpOnly属性,防止客户端脚本访问。

为所有Cookie设置Secure属性,确保仅在HTTPS连接中传输。

合理设置Domain和Path属性,限制Cookie的作用范围。

设置Expires属性,控制Cookie的生命周期。

会话重用

1、破绽描述:用户退出系统后,服务器端Session未失效,攻击者可利用此Session继续操作。

2、测试方法:

通过注销功能退出登录,然后尝试使用同一会话ID进行操作,检查服务器是否返回有效结果。

3、风险分析:如果服务器端未及时清理Session,攻击者可以重用窃取到的Session ID,继续以用户身份访问系统。

4、修复方案:

用户退出登录时,立即销毁服务器端的Session信息。

定期检查并清理不活跃的Session。

会话失效时间过长

1、破绽描述:会话失效时间设置过长,导致Session被长时间保持活跃。

2、测试方法:

获取会话后,等待一段时间(如几小时),再次尝试使用该会话进行操作,检查会话是否仍然有效。

3、风险分析:长时间的会话失效时间增加了会话劫持的风险,攻击者有更多时间利用窃取到的会话ID。

4、修复方案:

设置合理的会话失效时间,如15-30分钟。

当用户重新登录时,销毁旧的会话,创建新的会话。

Cookie注入破绽

1、破绽描述:应用程序未对传入参数进行充分过滤,导致反面用户可以通过注入反面代码来操控Cookie值。

2、测试方法:

通过构造特殊的请求,尝试注入反面代码,检查应用是否接受并执行这些代码。

3、风险分析:攻击者可以利用Cookie注入破绽,绕过身份验证机制,获得未经授权的访问权限。

4、修复方案:

对所有输入参数进行严格的验证和过滤,防止反面代码注入。

使用安全的编程实践,避免直接使用用户输入的数据。

相关问答FAQs

Q1: 为什么需要设置HttpOnly属性?

A1: HttpOnly属性可以防止客户端脚本访问Cookie,从而降低XSS攻击的风险,如果未设置HttpOnly属性,攻击者可以通过XSS破绽窃取用户的Cookie,进而冒充用户身份进行操作。

Q2: 如何防止会话重用攻击?

A2: 为了防止会话重用攻击,用户退出登录时,服务器应立即销毁对应的Session信息,应定期检查并清理不活跃的Session,避免长时间保持活跃状态。

小编有话说

Cookie的安全性对于Web应用的整体安全性至关重要,通过合理配置Cookie属性、及时销毁Session、设置合理的会话失效时间以及防止Cookie注入,可以大大降低安全风险,希望本文提供的方法能够帮助开发者更好地保护他们的Web应用免受攻击。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/395677.html