CS服务器频繁遭受攻击,如何有效防范与应对?

- 行业动态

- 2025-01-16

- 4155

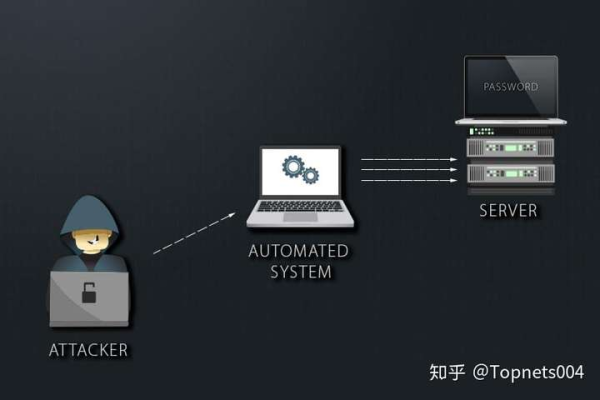

cs 服务器攻击是指破解利用各种手段对计算机系统进行非规载入、破坏或窃取信息的行为。

CS服务器攻击

Cobalt Strike(简称CS)是一款由Red Team开发的渗透测试工具,常被用于团队协同作战,它集成了端口转发、服务扫描、自动化溢出、多模式端口监听、载入生成等多种功能,是内网渗透中的常用神器,正因为其强大的功能和隐蔽性,CS也成为了许多破解组织的首选工具,了解如何检测与反制CS服务器的攻击显得尤为重要。

一、CS上线流程分析

在CS的上线过程中,攻击者首先利用CS Server生成新的Beacon监听器,包括一对非对称公私钥,攻击者将Stager投递到受控主机,受控主机在Exploit阶段执行小巧的Stager,随后,受控主机根据Stager URL请求特征向Beacon Staging Server下载体积较大且更复杂的Stage到本地,Beacon Staging Server会校验URL的合法性,Stage解密并解析Beacon配置信息(如公钥PublicKey、C2 Server信息),然后通过公钥PublicKey加密主机的元数据并发送至C2 Server,C2 Server用私钥解密数据获取主机元数据。

从上述流程中可以得出两个核心点:Stager URL校验算法和Beacon配置的解密算法,这两个核心点等价于与CS/C2 Server合法通信的凭据,只要掌握了这两个算法,就可以模拟合法的通信过程,进而实现对CS服务器的反制。

二、反制方法

1. 爆破CS弱口令

收集到红队teamserver的真实IP信息后,默认开放的端口是50050,可以使用masscan -p1-65535 ip命令对服务器所有端口进行扫描,找到开放的端口并尝试破解口令,使用python脚本csbruter.py -p 50666 192.168.10.158 top1000.txt来破解密码,成功后即可连接对方的teamserver。

2. CS RCE(CVE-2022-39197)反制红队主控制端

Cobalt Strike 4.7.1以下版本存在远程RCE破绽(CVE-2022-39197),可以利用该破绽反制红队,具体方法是使用idea修改jar包中的执行代码,生成jar包并放入cve的serve目录,修改url下载访问jar的地址,开启8080端口服务,找到红队的beacon.exe文件并使用poc执行,即可实现蓝队上线反制。

3. 批量伪装上线

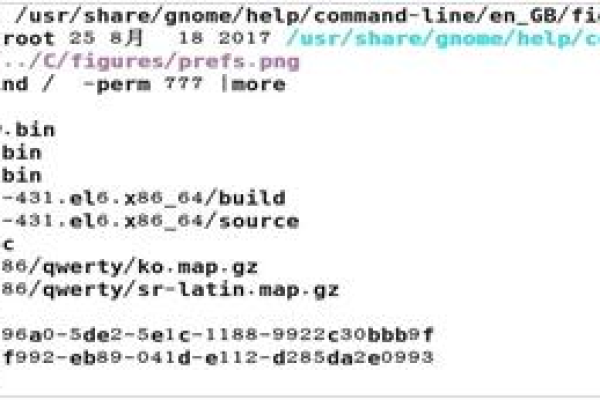

利用Wireshark抓包工具分析Cobalt Strike的上线过程,发现cookie是非对称RSA加密类型,需要一个私钥Private Key才能对其进行解密,通过编写DumpKeys.java程序导出私钥,然后编写shellcode.py生成shellcode,执行python脚本即可看到有新主机上线。

三、FAQs

Q1: 如何检测CS服务器的攻击?

A1: 可以通过网络流量监控、日志分析以及特定的检测工具来识别CS服务器的攻击行为,使用Wireshark抓包分析Cobalt Strike的上线过程,查看是否有特征性的cookie和加密通信,还可以利用IDS/IPS系统检测异常流量模式。

Q2: 如果发现CS服务器攻击,应该如何应对?

A2: 一旦发现CS服务器攻击,应立即隔离受感染的主机,阻止其与外部网络的通信,更新相关破绽补丁,加强网络安全防护措施,对于已经载入的系统,可以进行取证调查,确定攻击源和攻击方式,以便采取进一步的防护措施。

四、小编有话说

在网络安全领域,攻防双方始终处于不断的较量之中,作为防御方,我们需要时刻保持警惕,不断提升自身的技术水平和安全意识,才能更好地应对各种未知的威胁和挑战,希望本文能为大家提供一些有用的信息和启示。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:https://www.xixizhuji.com/fuzhu/395306.html