如何进行Discuz破绽检测以确保论坛安全?

- 行业动态

- 2025-01-20

- 2302

Discuz破绽检测是确保论坛安全的重要步骤,通过专业工具和分析可以发现并修复潜在的安全问题。

1、破绽背景与影响范围

破绽背景:Discuz! 是北京康盛新创科技有限责任公司推出的一套通用的社区论坛软件系统,自2001年6月面世以来,已有超过15年的应用历史和200多万网站用户案例,是全球成熟度最高、覆盖率最大的论坛软件系统之一,即使是这样一个知名的系统也不断出现各种破绽。

影响范围:本次讨论的破绽主要存在于Discuz x3.4版本中,同时也影响到x3.3和x3.2版本,这些破绽可能导致远程代码执行(RCE),使得攻击者可以直接上传webshell并获取管理员权限,进而在Linux服务器上直接执行系统命令,危害性较大。

2、破绽位置与利用条件

破绽位置:该破绽发生在source目录下admincp文件夹中的admincp_forums.php代码里,具体是在unlink函数调用的地方,通过直接搜索unlink函数可以找到破绽产生的原因。

利用条件:虽然该破绽的危害相对较小,但使用时必须是discuz管理员的权限,这意味着只有获得了管理员权限的攻击者才能利用此破绽进行进一步的攻击。

3、破绽复现步骤

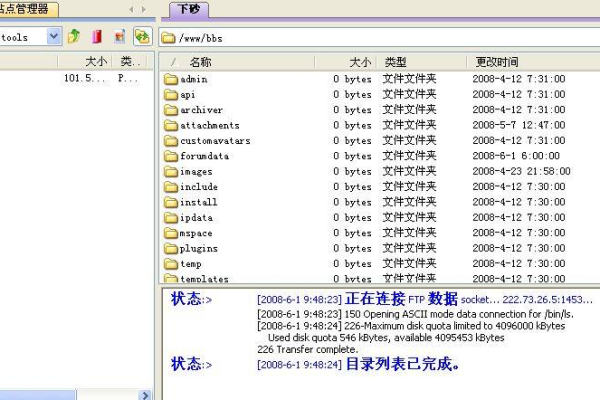

环境搭建:首先需要搭建一个测试环境,使用Linux centos系统,PHP版本为5.3,数据库使用mysql5.5,从官方下载一份3.4正式版的代码,安装到测试环境中。

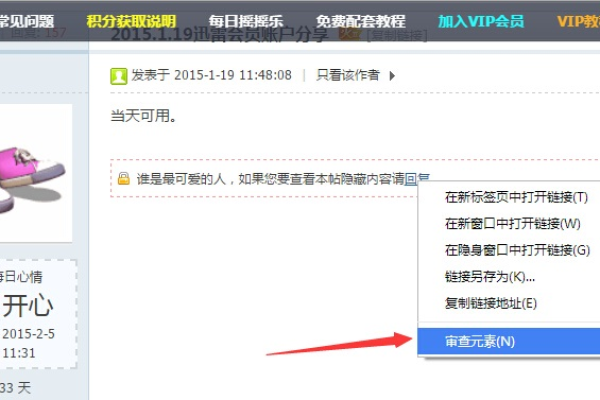

构造反面代码:在测试环境中,通过抓包获取提交数据,并在post数据中添加反面代码,如“&replybgnew=../../../index.php&delreplybg=safe”,然后提交这个post数据,如果论坛首页被删除,就说明存在该破绽。

4、破绽成因与修复建议

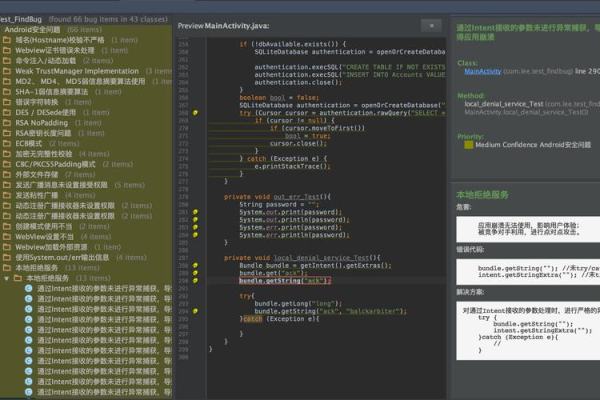

破绽成因:破绽的产生是由于代码中没有对GET提交过来的参数进行有效的安全过滤与检测,导致可以伪造反面代码插入进去,在function_core.php代码中,cookies与语言language参数值并没有详细的进行安全过滤与检测。

修复建议:对于此类破绽,建议进行全面的版本升级,并在language参数值中进行全面的安全过滤,限制逗号以及闭合语句的执行,还有斜杠等特殊反面代码进行拦截,还需要对discuz目录的权限进行安全分配,限制data目录的脚本执行权限,防止PHP脚本的运行,最重要的是做好网站的安全防护工作。

5、相关FAQ

Q1: Discuz! X3.4版本存在哪些已知的严重破绽?

A1: Discuz! X3.4版本存在多个已知的严重破绽,包括但不限于允许任意文件删除的破绽和远程代码执行(RCE)破绽,这些破绽可能允许攻击者获取管理员权限并在服务器上执行任意命令。

Q2: 如何检测Discuz!论坛是否存在上述破绽?

A2: 可以通过搭建测试环境并构造特定的反面代码来检测Discuz!论坛是否存在上述破绽,如果提交特定构造的post数据后论坛首页被删除或表现出异常行为,则可能存在该破绽。

Q3: 如何修复Discuz!论坛中的上述破绽?

A3: 修复这些破绽的建议包括全面升级Discuz!版本、在关键参数值中进行全面的安全过滤、限制特殊字符的执行以及转义必要的代码,还需要对discuz目录的权限进行安全分配并做好整体的网站安全防护工作。

Discuz论坛作为一款广泛使用的社区论坛软件系统,其安全性一直备受关注,通过本次对Discuz破绽检测的详细分析,我们可以更加深入地了解该破绽的背景、影响范围、利用条件以及复现步骤等关键信息,我们也提出了相应的修复建议和安全防护措施,以帮助网站管理员更好地应对潜在的安全威胁。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/395280.html