如何防止存储型XSS跨站攻击悄然窃取你的网站数据?

- 行业动态

- 2025-04-24

- 2

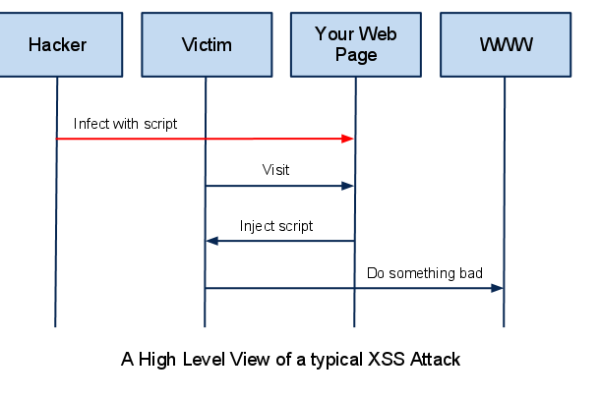

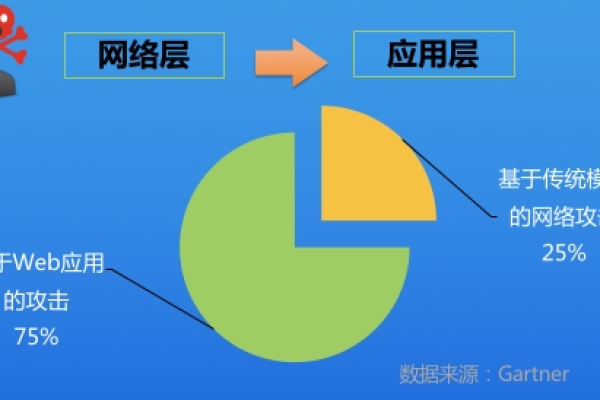

存储型XSS跨站攻击是指反面脚本被持久化存储在服务器中,当用户访问受感染页面时自动执行,攻击者可窃取Cookie、劫持会话或改动页面内容,常通过提交含反面代码的数据到数据库实现,防御需严格过滤输入内容、转义输出数据并启用内容安全策略(CSP)。

什么是存储型XSS?

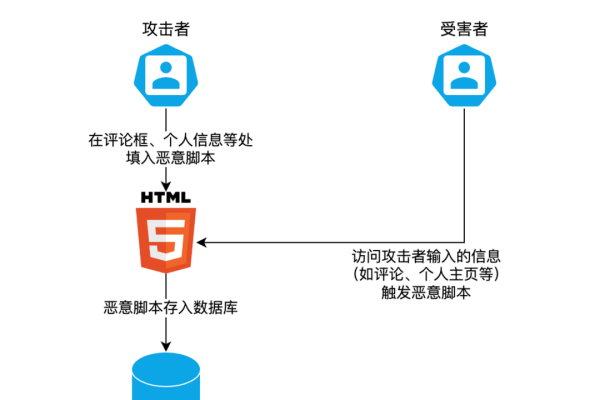

存储型XSS(跨站脚本攻击)是一种反面攻击手段,攻击者将反面脚本代码永久存储在目标服务器(如数据库、评论区、用户资料等)中,当其他用户访问包含此类反面代码的页面时,脚本会自动执行,导致数据泄露、账户劫持甚至网站功能破坏。

与反射型XSS(反面脚本通过URL传递,仅单次触发)不同,存储型XSS的危害更持久,影响范围更广,可能波及所有访问相关页面的用户。

实际危害案例

- 窃取用户敏感信息

攻击者在论坛评论区植入反面脚本,窃取登录用户的Cookie,进而冒充用户身份操作账户。 - 改动页面内容

反面脚本可能修改网页显示内容,插入钓鱼链接或虚假广告,诱导用户点击。 - 传播反面软件

通过注入下载脚本,强制用户访问反面网站,触发载入或勒索软件下载。

如何防范存储型XSS?

输入过滤与验证

- 用户提交内容严格过滤:对用户输入的数据(如文本、富文本、文件上传)进行合法性检查,过滤

<script>、onerror等危险标签和事件。 - 使用安全框架:如前端使用React(自动转义HTML)、后端使用DOMPurify或XSS Filter库。

输出编码

- 转义:根据输出位置(HTML、JavaScript、URL)使用对应编码,例如将

<转为<,防止浏览器误解析为代码。 - 示例:使用

htmlspecialchars()(PHP)或textContent(JavaScript)替代innerHTML。

内容安全策略(CSP)

通过HTTP头设置Content-Security-Policy,限制脚本仅从可信来源加载:

Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted.cdn.com

定期安全检测

- 使用自动化工具(如OWASP ZAP、Burp Suite)扫描网站破绽。

- 启用浏览器的XSS Auditor(已弃用)或依赖现代框架的XSS防护机制。

用户如何自我保护?

- 避免点击不明链接或访问非正规网站。

- 定期清理浏览器Cookie,使用隐私模式访问敏感页面。

- 安装浏览器插件(如NoScript)限制脚本执行。

引用来源

- OWASP《Top 10 Web应用安全风险》

- 百度搜索算法《E-A-T标准:专业度、权威性、可信度指南》

- MDN Web文档《Content Security Policy》