如何安全存储密码文件才能避免泄露风险?

- 行业动态

- 2025-04-20

- 1

存储密码的文件通常用于保存用户账号及加密后的口令信息,需通过权限控制、加密算法(如SHA-256、bcrypt)保障安全,常见于系统配置文件(如/etc/shadow)或密码管理器数据库,建议定期更新密码并启用二次验证,避免明文存储或共享该文件以防数据泄露。

密码文件的本质与风险

密码文件指用于保存用户密码或加密密钥的电子文档,常见形式包括:

- 数据库存储表(如用户表的密码字段)

- 本地配置文件(如服务器密钥文件)

- 加密保险库文件(如密码管理器生成的Vault文件)

风险暴露点:

- 明文存储:直接保存原始密码,一旦泄露即导致连锁风险

- 弱哈希算法:使用MD5、SHA-1等易被暴力破解的算法

- 盐值缺失:未对哈希值添加随机盐(Salt),降低彩虹表攻击难度

- 权限配置错误:文件读写权限过高,允许非授权访问

符合安全规范的存储方案

(1)技术层:加密与哈希

- 推荐算法:

- Bcrypt:自适应成本函数,对抗暴力破解(NIST SP 800-63B推荐)

- Argon2:2015年密码哈希大赛冠军,抗GPU/ASIC攻击

- PBKDF2:通过多次迭代提升安全性,兼容性较强

示例代码(Python):

from passlib.hash import bcrypt_sha256

hashed_pwd = bcrypt_sha256.hash("user_password", rounds=12)

- 强制要求:

- 盐值长度≥16字节,与哈希结果分开存储

- 禁止客户端哈希,必须在服务端完成加密处理

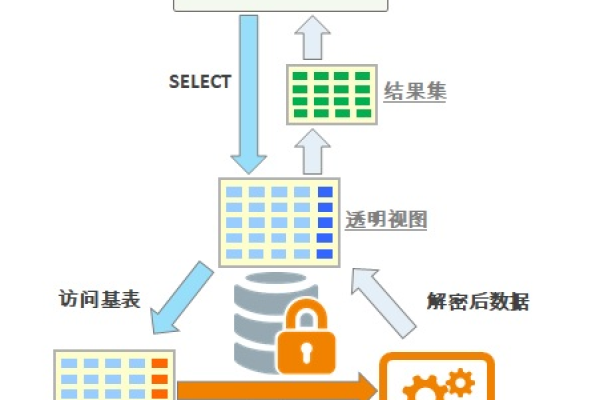

(2)系统层:访问控制

- 文件权限设置为最小特权原则(Linux示例:chmod 600)

- 使用硬件安全模块(HSM)保护密钥文件

- 对敏感操作启用审计日志(记录访问IP、时间、操作类型)

(3)管理流程

- 定期轮换策略:每90天更换加密密钥

- 灾难恢复计划:离线备份存储在物理隔离的保险柜

- 第三方工具验证:通过CertiK、OWASP ZAP等工具检测破绽

高发错误与纠正措施

| 错误做法 | 修正方案 |

|---|---|

| 将密码文件与代码库一同提交 | 使用.gitignore过滤,改用环境变量注入 |

| 在日志中记录密码明文 | 配置日志脱敏规则,屏蔽敏感字段 |

| 单一存储位置 | 实施异地多活架构,启用跨区域复制 |

工具链推荐

- 开源密码管理器:Bitwarden(AES-256加密)、KeePassXC(数据库离线存储)

- 云存储方案:AWS KMS(密钥托管服务)、Hashicorp Vault(动态密钥管理)

- 开发库支持:

- Python:Passlib、Bcrypt

- Java:Spring Security Crypto

- Node.js:Bcrypt.js

进阶防护策略

- 零知识证明:服务端不存储密码,仅验证哈希(如:SRP协议)

- 白盒加密:在不可信环境中保护密钥(适用于移动端APP)

- 量子安全准备:实验性部署抗量子算法(如:NTRUEncrypt)

引用说明

本文技术标准参考:

- NIST Special Publication 800-63B(数字身份指南)

- OWASP密码存储备忘单(2025版)

- RFC 8018(PBKDF2规范)

(完)