如何搭建有效的DDoS攻击防护?

- 行业动态

- 2025-01-16

- 4124

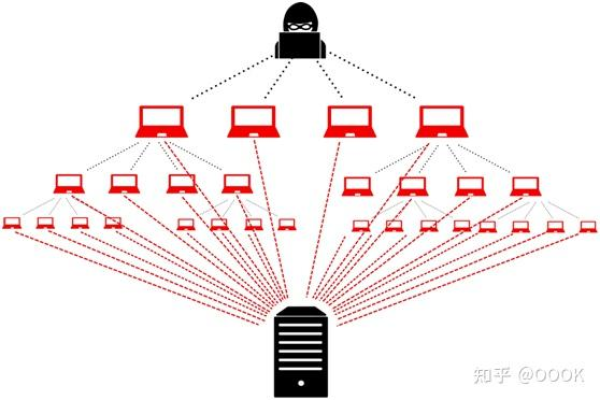

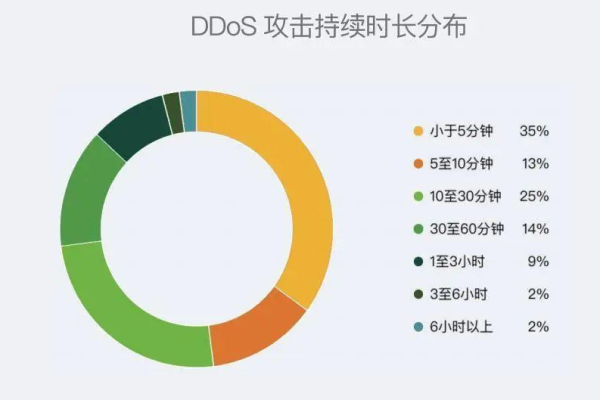

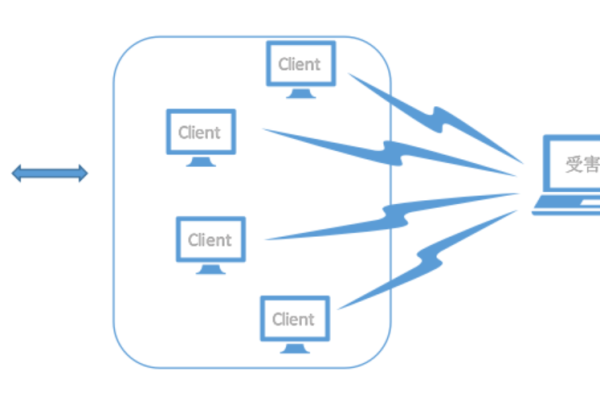

DDoS攻击防护需要从硬件设备、网络带宽、服务器性能和安全防护策略等多方面进行综合防护。具体步骤包括:,,1. **提升硬件性能**:使用高性能的网络设备,如路由器、交换机和防火墙,确保它们能够处理大量并发连接。升级服务器的CPU和内存,以增强其处理能力,应对高流量攻击。,,2. **部署DDoS防御设备**:选择硬件防火墙或软件防火墙,配置过滤反面流量的规则,保护网络安全。使用专门的DDoS防护设备,实时检测并阻断攻击流量。,,3. **优化网络架构**:采用多节点负载均衡,将流量分散到多个节点,减轻单个节点的压力。使用内容分发网络(CDN)服务,提高网站的可用性和抗攻击能力。,,4. **实施安全策略**:定期更新系统和应用程序的安全补丁,防止被攻击者利用已知破绽。限制每个IP地址的连接速率,防止单一IP发起大量请求。,,5. **监控与预警**:建立完善的监控体系,实时监测网络流量和性能指标,及时发现异常流量。设置预警机制,当检测到潜在DDoS攻击时,立即发出警报,以便管理员迅速采取措施。,,6. **制定应急计划**:提前制定详细的应急恢复计划,确保在遭受DDoS攻击后,能够迅速恢复正常运行。定期进行应急演练,提高团队的应对能力和协作效率。,,通过以上措施,可以有效搭建一个强大的安全体系,抵御DDoS攻击的威胁。

DDoS攻击防护的搭建是一个复杂且多层次的过程,涉及硬件设备、服务器性能提升、防御设备部署以及实时监控和应急响应等多个方面,以下是详细的搭建步骤:

一、硬件设备准备

1、选择高性能网络设备:确保使用高性能的路由器、交换机和硬件防火墙等网络设备,并尽量选择知名品牌的产品,以保证设备的质量和稳定性。

2、确保充足的网络带宽:为了应对可能的大流量攻击,需要有足够的网络带宽来满足需求。

二、服务器性能提升

1、升级服务器硬件:对服务器的CPU和内存进行升级或扩容,以提升服务器的处理能力。

2、关闭不必要的服务和端口:实现服务最小化,降低DDoS攻击的风险。

三、部署DDoS防御设备

1、选择防御设备:可以选择硬件防火墙或软件防火墙,硬件防火墙提供更高效的防御能力,但成本较高;软件防火墙则具有灵活性高、易于部署等优点,但需要足够的计算资源来支持其运行。

2、配置安全组和专有网络:通过配置安全组和专有网络(VPC),实现网络内部逻辑隔离,防止来自内网傀儡机的攻击。

四、实时监控与预警

1、建立监控体系:通过实时监控网络流量和性能指标,及时发现异常流量和攻击行为。

2、设置预警机制:当检测到潜在的DDoS攻击时,系统应立即发出预警,以便管理员迅速采取应对措施。

五、流量清洗与负载均衡

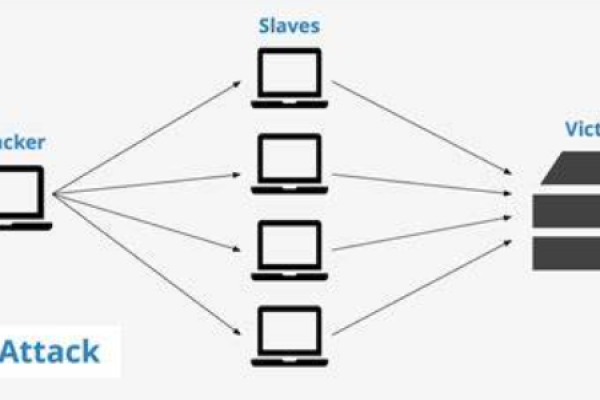

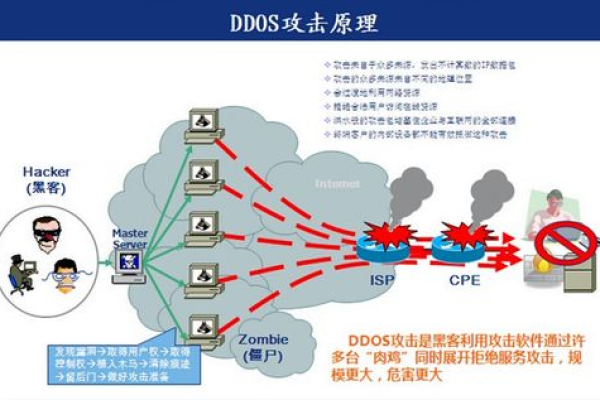

1、流量清洗:通过建立多节点负载均衡,将流量分散到多个节点上,有效吸收DDoS攻击的流量,可以使用电信、联通、移动等多个方向的强大防护资源,提高抗击DDoS攻击的能力。

2、负载均衡:通过负载均衡器将流量分散到多个服务器,防止单个服务器过载。

六、快速恢复与应急响应

1、制定应急恢复计划:即使经过有效的防御和清洗,DDoS攻击仍可能对系统造成一定的影响,提前制定应急恢复计划至关重要。

2、实施应急响应:在遭受DDoS攻击后,应迅速启动应急恢复计划,尽快恢复系统的正常运行。

七、其他防护措施

1、使用WAF(Web应用防火墙):针对Web应用的DDoS攻击,可以使用WAF进行有效防御。

2、速率限制:在服务器端设置请求速率限制,防止反面用户频繁发送请求。

3、CDN(内容分发网络):使用CDN分散流量,缓解单点压力。

4、云服务防护:使用云服务提供商的DDoS防护服务,如AWS Shield、Azure DDoS Protection等。

搭建一个有效的DDoS流量攻击防护系统需要从多个方面进行考虑和实施,企业应根据自身的实际情况和需求,选择合适的防护方案和设备,并定期进行安全培训和演练,提高员工的安全意识和应对能力,也可以考虑与专业的网络安全公司合作,获取更专业的防护服务和支持。

九、相关问答FAQs

Q1: 如何选择合适的DDoS防御设备?

A1: 选择合适的DDoS防御设备需要考虑多个因素,包括设备的性能、成本、易用性以及企业的特定需求,对于大型企业或需要处理大量流量的场景,硬件防火墙可能是更好的选择,因为它能提供更高效的防御能力,而对于中小型企业或预算有限的情况,软件防火墙则是一个更具成本效益的选择,还需要考虑设备的扩展性和可维护性,以确保能够应对未来可能出现的安全威胁。

Q2: DDoS攻击防护中最重要的环节是什么?

A2: 在DDoS攻击防护中,最重要的环节是实时监控与预警,只有及时发现异常流量和攻击行为,才能迅速采取应对措施,防止攻击对系统造成更大的影响,建立完善的监控体系和设置有效的预警机制是至关重要的,流量清洗和快速恢复也是防护过程中不可或缺的环节,它们能够确保在攻击发生时能够迅速恢复系统的正常运行。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/393990.html