DNS端口如何影响你的网络连接与安全?

- 行业动态

- 2025-04-22

- 1

DNS默认使用53端口,通过UDP协议进行域名解析查询,传输速度快;在需要可靠传输或数据较大时(如区域传输)则使用TCP协议,防火墙需开放该端口以确保域名解析正常,部分场景可能使用非标准端口或加密协议(如DNS-over-HTTPS/TLS)。

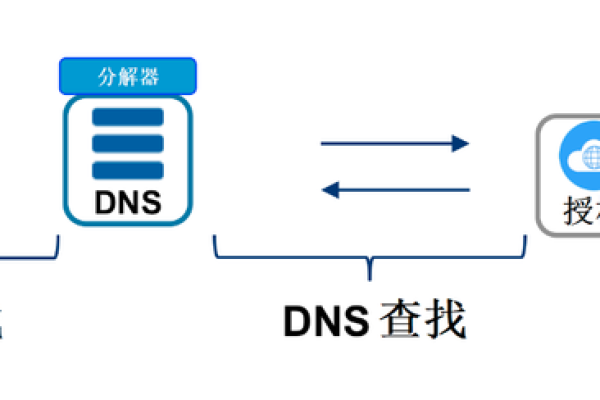

在互联网中,DNS(域名系统)负责将人类可读的域名(www.example.com)转换为机器可识别的IP地址(168.1.1),这一过程离不开网络端口的支持,以下内容将详细解释DNS端口的作用、常见类型及安全实践,帮助读者全面理解其重要性。

DNS端口的核心作用

DNS服务通过端口实现数据的收发,端口号决定了数据包的目标服务类型。DNS默认使用53端口,这一端口号由互联网编号分配机构(IANA)统一分配,它的主要功能包括:

- 域名解析:客户端向DNS服务器发送查询请求,服务器通过53端口返回对应的IP地址。

- 协议选择:DNS同时支持UDP和TCP两种传输协议,均使用53端口。

- UDP 53:适用于大多数快速查询场景(如浏览器访问网站),因UDP传输速度快、开销低。

- TCP 53:用于数据量较大的场景(如DNS区域传输),确保数据完整性和可靠性。

为什么选择53端口?

- 历史沿革:DNS诞生初期,53端口被指定为默认端口,沿用至今。

- 协议规范:根据RFC 1035标准,53端口被定义为DNS服务的通用端口。

- 兼容性:全球网络设备和系统均默认监听53端口,保障服务的广泛兼容性。

其他相关DNS端口

虽然53是核心端口,但在某些场景下可能出现其他端口:

- 非标准端口(如5353、5355):部分本地服务或软件可能使用自定义端口,但需手动配置。

- DNS over HTTPS(DoH):通过443端口(HTTPS)加密DNS查询,提升隐私性。

- DNS over TLS(DoT):通过853端口加密传输,防止数据被窃听。

DNS端口的安全风险与防护

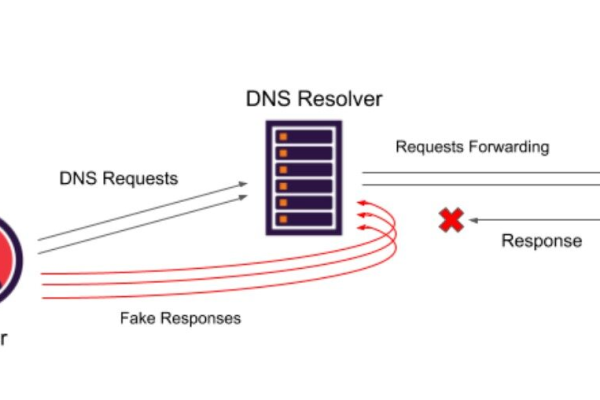

53端口的开放性可能导致以下威胁:

- DDoS攻击:攻击者利用DNS服务器发起大规模流量攻击。

- DNS劫持:改动DNS响应,将用户导向反面网站。

- 端口扫描:破解扫描开放的53端口,寻找破绽。

防护建议:

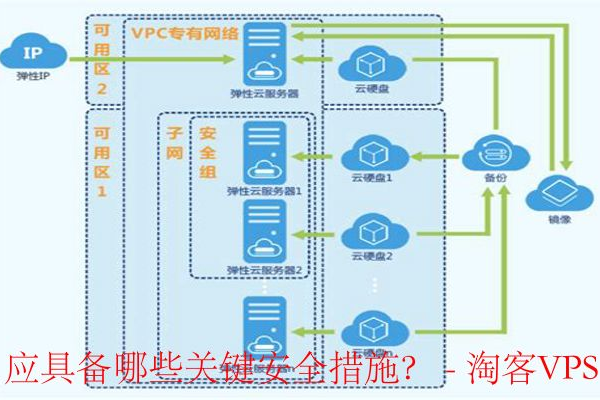

- 启用DNSSEC(域名系统安全扩展),验证DNS响应真实性。

- 配置防火墙规则,限制对53端口的非必要访问。

- 使用加密协议(如DoH/DoT)保护查询隐私。

如何检查DNS端口状态?

用户可通过以下命令验证DNS端口是否正常工作:

- Windows:

telnet <DNS服务器IP> 53

- Linux/macOS:

nc -zv <DNS服务器IP> 53

若连接成功,说明53端口处于开放状态。

常见问题解答

修改默认DNS端口是否可行?

技术上可行,但需所有客户端同步调整设置,否则会导致解析失败,因此不建议修改。53端口被占用怎么办?

检查运行中的服务(如DNS服务器、虚拟机软件),关闭冲突进程或重新配置服务端口。

家庭路由器需要开放53端口吗?

通常无需手动配置,路由器默认转发DNS请求至ISP提供的服务器。