如何通过Cookie中转注入绕过WAF?

- 行业动态

- 2025-01-15

- 3160

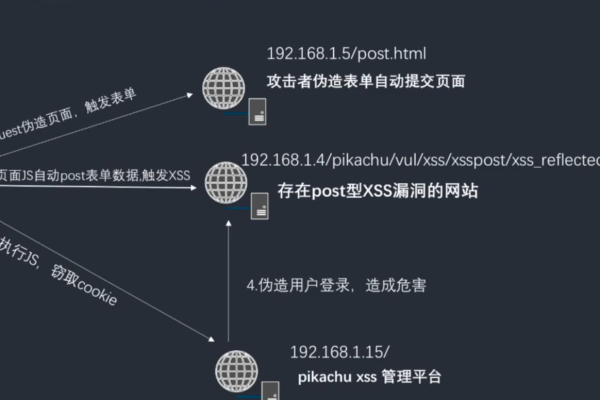

利用cookie中转注入绕过waf,攻击者通过在cookie中插入反面payload,并使用中间人攻击或跨站请求伪造等手段,使服务器执行反面代码,从而绕过web应用防火墙的防护。

Cookie中转注入绕过WAF

在网络安全领域,Web应用防火墙(WAF)是一种常见的防护措施,用于检测和阻止反面请求,攻击者常常通过各种手段尝试绕过WAF,其中一种有效的方法是利用Cookie进行中转注入,这种方法之所以有效,是因为一些WAF仅对GET和POST请求中的参数进行过滤,而忽略了Cookie中的反面数据,下面将详细解释如何通过Cookie中转注入来绕过WAF。

1.什么是Cookie中转注入?

Cookie中转注入是指攻击者修改本地Cookie的值,将反面SQL语句或其他攻击代码注入到Cookie中,从而在服务器端执行,由于某些WAF仅检查GET和POST请求,而未对Cookie进行严格过滤,因此这种方法可以有效地绕过这些防护措施。

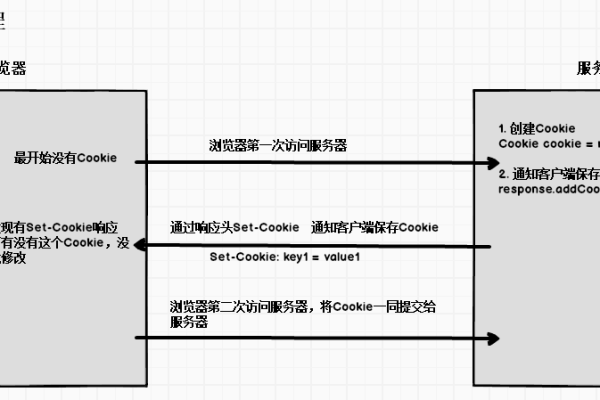

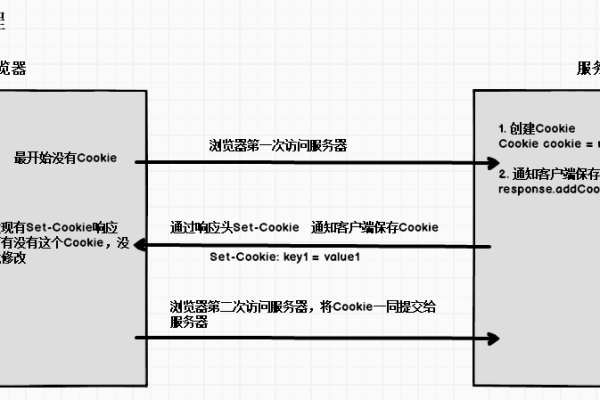

2.Cookie中转注入的原理

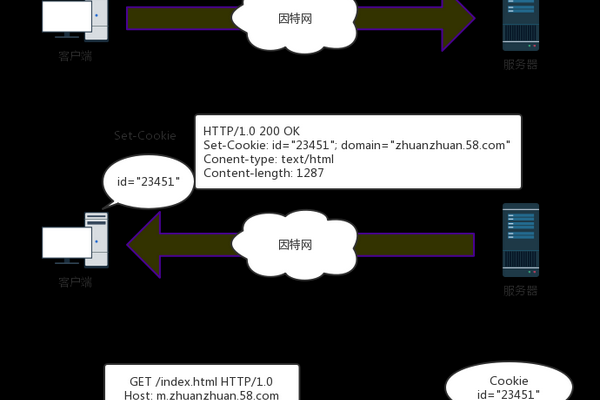

Cookie中转注入的基本原理是修改浏览器中的Cookie值,使其包含反面代码,当用户访问受保护的页面时,服务器会读取并处理这些Cookie数据,从而触发反面代码的执行,具体步骤如下:

确定目标:攻击者需要找到一个存在SQL注入破绽的页面。

修改Cookie:使用JavaScript或浏览器插件(如ModHeader)修改Cookie中的值,将反面SQL语句注入其中。

发送请求:在修改后的Cookie状态下,向目标页面发送请求。

服务器处理:服务器读取并处理Cookie中的反面代码,执行相应的数据库操作。

获取结果:根据服务器响应的结果,攻击者可以进一步构造反面请求,获取敏感信息或执行其他反面操作。

3.具体案例分析

以下是一个具体的示例,展示了如何使用Cookie中转注入绕过WAF:

假设有一个网站存在SQL注入破绽,URL为http://example.com/shownews.asp?id=1,攻击者希望利用此破绽获取管理员的用户名和密码。

步骤1:攻击者发现直接通过GET请求注入SQL语句会被WAF拦截。

http://example.com/shownews.asp?id=1 union select user,password from mysql.user;

上述请求被WAF拦截,无法成功执行。

步骤2:攻击者尝试使用Cookie注入方法,通过JavaScript修改Cookie中的值,将反面SQL语句注入到Cookie中:

document.cookie = "id=" + escape("169+union+select+1,username,password,4,5,6,7,8,9,10+from+admin");步骤3:在修改Cookie后,访问目标页面:

http://example.com/shownews.asp

服务器读取Cookie中的值,并将其作为SQL查询的一部分执行,由于WAF未对Cookie进行过滤,该请求成功绕过了WAF的防护。

步骤4:根据服务器返回的结果,攻击者可以进一步构造反面请求,获取更多敏感信息。

document.cookie = "id=" + escape("169+union+select+1,username,password,4,5,6,7,8,9,10+from+admin");访问后,服务器返回包含管理员用户名和部分MD5加密密码的信息,通过解密MD5密码,攻击者成功获取了管理员的登录凭证。

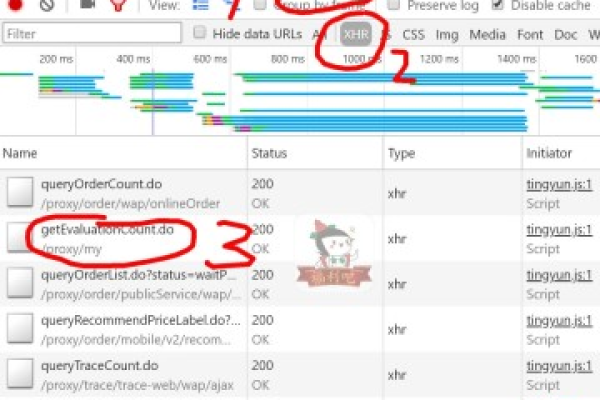

4.工具与技术

在进行Cookie中转注入时,常用的工具和技术包括:

JavaScript:用于修改本地Cookie的值。

浏览器插件:如ModHeader,可以方便地修改HTTP请求头和Cookie。

SQLMap:一款自动化SQL注入工具,支持通过Cookie进行注入测试。

5.防御措施

为了防止Cookie中转注入,可以采取以下措施:

输入验证:对所有输入数据进行严格的验证和过滤,包括Cookie中的值。

安全编码:使用参数化查询或预编译语句,避免直接拼接SQL字符串。

WAF配置:确保WAF不仅对GET和POST请求进行过滤,还要对Cookie和其他请求头进行检查。

安全审计:定期进行安全审计和渗透测试,及时发现并修复潜在的安全破绽。

FAQs

Q1: 什么是Cookie中转注入?

A1: Cookie中转注入是一种通过修改本地Cookie的值,将反面SQL语句或其他攻击代码注入到Cookie中,从而在服务器端执行的攻击方法,由于某些WAF仅检查GET和POST请求,而未对Cookie进行严格过滤,因此这种方法可以有效地绕过这些防护措施。

Q2: 如何防止Cookie中转注入?

A2: 防止Cookie中转注入的方法包括对所有输入数据进行严格的验证和过滤,使用参数化查询或预编译语句,确保WAF不仅对GET和POST请求进行过滤,还要对Cookie和其他请求头进行检查,并定期进行安全审计和渗透测试。

小编有话说:随着网络攻击手段的不断演变,安全防护措施也需要不断更新和完善,了解和掌握各种攻击手法及其防御策略,对于保障信息系统的安全至关重要,希望通过本文的介绍,能帮助大家更好地理解和防范Cookie中转注入攻击。

本站发布或转载的文章及图片均来自网络,其原创性以及文中表达的观点和判断不代表本站,有问题联系侵删!

本文链接:http://www.xixizhuji.com/fuzhu/393259.html