存储安全仅靠密钥管理就足够了吗?

- 行业动态

- 2025-04-23

- 1

存储安全需构建多层次防护体系,涵盖数据加密、访问控制、传输保护及存储介质物理安全,同时结合数据备份、日志审计与破绽监测,在静态存储、动态传输及使用全周期防范泄露、改动与非规访问风险,形成技术与管理协同的全链路保护机制。

为什么存储安全远不止密钥管理?

存储安全是数据保护的基石,但许多人将其简单等同于“管理好密钥”,密钥管理仅是冰山一角,真正的存储安全需要从数据全生命周期出发,构建多层次、多维度的防护体系,以下是企业及个人必须关注的六大核心要素:

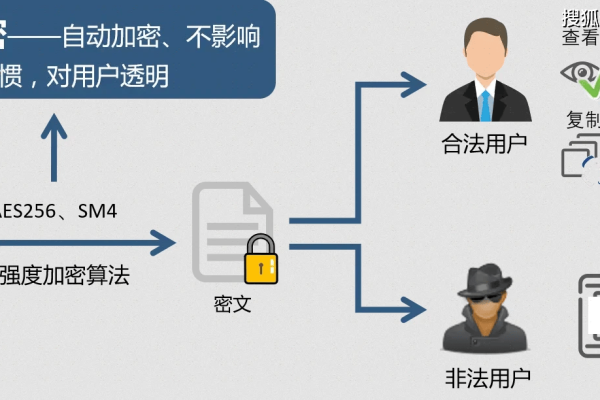

数据加密:从静态到动态的全覆盖

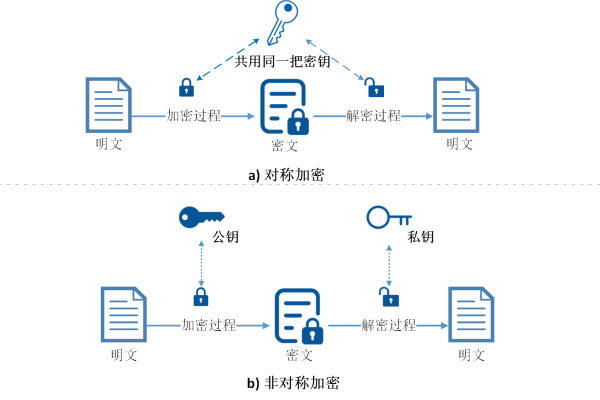

- 静态加密:存储设备中的数据需通过AES-256等强加密算法保护,即使设备丢失,数据也无法被直接读取。

- 传输加密:数据在迁移或共享时,必须通过TLS、SSL等协议加密通道传输,防范中间人攻击。

- 动态加密:针对敏感字段(如身份信息、金融数据)实施动态脱敏,确保即使数据库被载入,核心信息仍受保护。

关键点:加密算法的选择需符合国际标准(如NIST推荐),并定期更新密钥轮换策略[1]。

访问控制:权限的精细化管控

- 最小权限原则:仅授权用户访问必要数据,避免过度授权导致内部泄露风险。

- 多因素认证(MFA):结合密码、生物识别、硬件密钥等多重验证,降低账户被盗用概率。

- 角色分级:根据职责划分数据访问层级(如管理员、普通用户、审计员),确保权责分离。

案例:2025年某医疗机构因内部员工越权访问患者数据,导致大规模隐私泄露[2],权限失控的代价远超密钥泄露。

数据完整性:防改动与可追溯性

- 哈希校验:通过SHA-256等算法生成数据唯一哈希值,定期比对确保未被改动。

- 区块链技术:利用分布式账本记录数据修改日志,实现不可逆的审计追踪。

- 版本控制:保留历史版本数据,支持快速回滚至安全状态。

专家建议:完整性保护需结合自动化工具,减少人工干预导致的疏漏[3]。

物理安全:被忽视的基础防线

- 硬件防护:数据中心需配备生物识别门禁、防破坏监控、电磁屏蔽等物理隔离措施。

- 灾备冗余:通过异地容灾、多副本存储应对自然灾害或硬件故障。

- 供应链安全:确保存储设备供应商通过ISO 27001等认证,防范硬件后门威胁。

趋势:云服务商正通过“可用区隔离”技术提升物理安全性,降低单点故障风险[4]。

审计与监控:主动防御的关键

- 日志记录:完整记录数据访问、修改、删除等操作,留存至少6个月以供追溯。

- 实时告警:通过AI分析异常行为(如非工作时间访问、高频下载),即时触发告警。

- 合规审计:定期通过第三方机构验证安全措施是否符合GDPR、HIPAA等法规要求。

数据:据IBM统计,企业平均需要277天发现数据泄露事件,完善监控可缩短响应时间70%以上[5]。

数据生命周期管理:从创建到销毁

- 分类分级:按敏感程度标记数据(公开、内部、机密),分配差异化保护策略。

- 自动归档:对低频访问数据实施冷存储,降低存储成本及攻击面。

- 安全擦除:淘汰存储介质时,使用多次覆写或物理销毁,避免残留数据被恢复。

教训:某金融机构因未彻底销毁旧硬盘,导致数万客户信息在黑市流通[6]。

存储安全是一个系统性工程,密钥管理仅是其中一环,企业需从技术、流程、人员三方面建立“防御-检测-响应”闭环,才能应对日益复杂的攻击手段,无论是云存储还是本地服务器,只有将安全理念融入数据全生命周期,才能筑牢数字时代的信任基石。

参考文献

[1] NIST Special Publication 800-57: Recommendation for Key Management.

[2] Verizon《2025年数据泄露调查报告》.

[3] ISO/IEC 27001:2022 信息安全管理体系标准.

[4] AWS 白皮书《云安全最佳实践》.

[5] IBM《2025年数据泄露成本报告》.

[6] 金融行业数据安全案例库(2022-2025).