从物联网架构分析物联网安全风险

- 行业动态

- 2025-04-08

- 1

物联网架构通常分为感知层、网络层、处理层和应用层四个层次,各层次都存在不同的安全风险,以下是详细分析:

1、感知层

设备物理安全风险:感知层的设备如传感器节点等往往部署在无人值守或难以监控的环境中,容易遭受攻击者的物理破坏、盗窃或改动,在一些偏远地区的环境监测传感器,可能被人为损坏或移动,导致数据收集中断或不准确。

数据采集安全风险:传感器等设备在采集数据时,可能会受到干扰或欺诈,攻击者可以通过伪造、改动数据的方式,使感知层收集到错误的信息,进而影响整个物联网系统的决策和运行,在智能电表系统中,攻击者通过干扰电表的数据采集,使电费计量出现偏差。

无线通信安全风险:由于感知层设备多采用无线通信方式,如Zigbee、蓝牙、Wi-Fi等,因此容易面临信号干扰、窃听等安全问题,攻击者可以利用无线信号的开放性,截获感知层设备与网络层之间的通信数据,获取敏感信息,或者通过干扰信号,使设备无法正常工作。

2、网络层

数据传输安全风险:网络层负责将感知层收集的数据进行传输,在传输过程中,数据可能会遭遇窃听、改动、重放等攻击,破解可以通过网络监听工具,窃取传输中的用户隐私数据,如智能家居系统中用户的生活习惯信息、智能医疗系统中患者的健康数据等。

网络通信协议安全风险:物联网中常用的一些网络通信协议,如HTTP、MQTT等,可能存在安全破绽,攻击者可以利用这些破绽,发起拒绝服务攻击(DoS)、分布式拒绝服务攻击(DDoS)等,使网络层瘫痪,导致数据传输中断或延迟,通过向物联网设备的网络接口发送大量请求,耗尽设备的资源,使其无法正常响应合法用户的请求。

网络拓扑结构安全风险:不合理的网络拓扑结构可能会导致单点故障或局部故障扩散到整个网络,在星型拓扑结构中,如果中心节点出现故障,那么与之连接的所有感知层设备都将无法正常工作,从而影响整个物联网系统的运行。

3、处理层

数据存储安全风险:处理层需要对大量的感知层数据进行存储和管理,这些数据可能包含个人隐私、商业机密等敏感信息,如果数据存储系统存在安全破绽,如数据库被攻破、硬盘被盗等,就会导致数据泄露,一些小型物联网企业的数据库安全防护措施不足,被破解载入,造成用户数据大规模泄露。

数据处理安全风险:在数据处理过程中,如数据的清洗、分析、挖掘等环节,可能会因为算法的破绽、程序的错误等原因,导致数据处理结果不准确或被反面改动,在大数据分析中,如果算法存在缺陷,可能会得出错误的上文归纳,影响物联网系统的决策和控制。

中间件安全风险:处理层中的中间件是连接感知层、网络层和应用层的关键组件,如果中间件存在安全破绽,就会成为攻击者的入口,一些物联网中间件在数据传输过程中没有进行加密处理,导致数据在中间件环节容易被窃取。

4、应用层

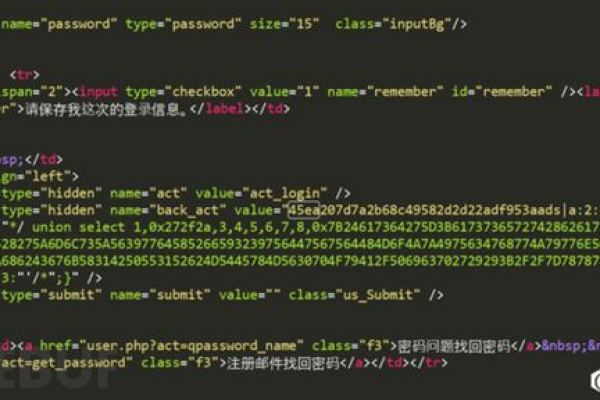

应用程序安全风险:应用层的应用程序直接面向用户,如果应用程序存在安全破绽,如SQL注入、跨站脚本攻击(XSS)等,攻击者就可以利用这些破绽,获取用户的账号密码、操作权限等信息,进而控制用户的账户或窃取用户的隐私数据,一些智能家居应用的登录界面存在SQL注入破绽,攻击者可以通过输入特定的SQL语句,获取用户的账号和密码。

用户隐私保护风险:物联网应用涉及大量的用户个人信息和行为数据,如果应用开发者没有采取有效的隐私保护措施,就容易导致用户隐私泄露,一些智能穿戴设备应用在收集用户健康数据时,没有明确告知用户数据的用途和去向,也没有获得用户的同意,就将数据提供给第三方。

访问控制安全风险:应用层的访问控制机制如果不完善,就可能导致非规用户获取合法用户的权限,或者合法用户超越其权限进行操作,在智能工厂的生产管理系统中,如果访问控制不当,普通员工可能会获取到管理员的权限,对生产流程进行非规修改。

物联网各层均面临不同安全风险,需综合运用多种安全技术和管理措施,构建全方位安全防护体系,保障物联网系统安全稳定运行。

下面是关于物联网架构分析物联网安全风险的FAQs:

问题1:物联网架构中哪一层最容易成为攻击者的目标,为什么?

答:感知层相对容易成为攻击者的目标,因为感知层的设备通常分布在较为分散且难以监控的环境中,如户外的传感器节点等,其物理安全性难以保障,容易遭受物理破坏、改动等攻击,而且感知层设备多采用无线通信方式,无线信号的开放性和广播特性使得攻击者更容易截获和干扰通信数据,从而获取感知层的敏感信息或破坏设备的正常运行。

问题2:如何有效应对物联网架构中的安全风险?

答:一是加强感知层设备的物理防护,如采用坚固的外壳、防盗装置等;二是采用安全的通信协议和加密技术,保障网络层数据传输的安全性;三是在处理层加强数据存储和处理的安全管理,如采用加密存储、访问控制等技术;四是在应用层加强应用程序的安全开发和测试,采用身份认证、授权等机制保障用户隐私和访问控制安全,还需要建立健全的物联网安全管理体系,加强对物联网系统的安全监测和应急响应能力。