GP数据库密码设置需要注意哪些问题?

- 行业动态

- 2025-04-22

- 2

Greenplum数据库通过ALTER USER命令修改用户密码,建议设置高强度组合并启用加密存储,需统一管理集群各节点密码,确保配置文件同步更新,定期更换密码并限制访问权限,以提升数据库安全性。

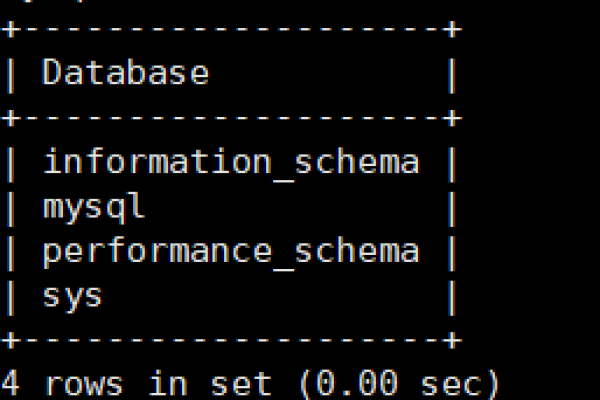

在Greenplum数据库(以下简称GP)中设置密码是保障数据安全的基础操作,作为分布式数据库系统,Greenplum的密码管理既遵循PostgreSQL的特性,又有自身集群环境下的特殊注意事项,以下从实际操作、安全策略及常见问题三方面提供完整指南。

密码设置的核心方法

首次安装时设置密码

Greenplum初始化阶段需为默认管理员账户gpadmin设置密码,通过gpseginstall工具安装时,系统会提示输入密码,若需后期修改,可使用命令:

gp_passwd

输入新密码并确认,系统会自动同步到所有Segment节点。

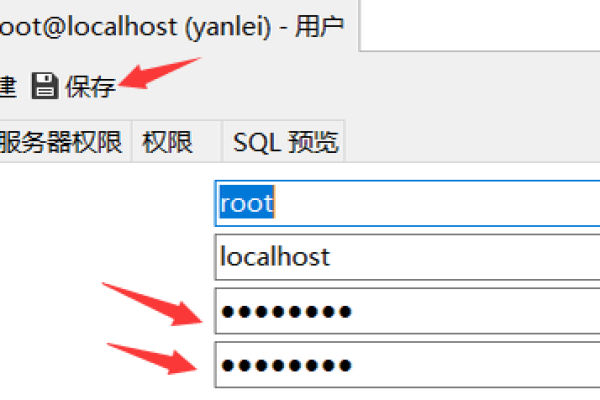

修改用户密码

- 单用户修改

ALTER ROLE 用户名 WITH PASSWORD '新密码';

- 批量修改

若需更新多个用户密码,可通过SSH连接到Coordinator节点执行SQL脚本:psql -d postgres -c "ALTER ROLE user1 WITH PASSWORD 'N3wP@ss!';" psql -d postgres -c "ALTER ROLE user2 WITH PASSWORD 'S3cur3Pwd#';"

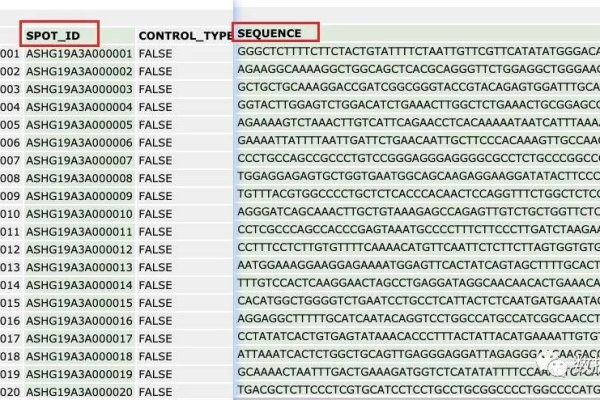

密码复杂度策略

Greenplum默认不强制密码强度,建议通过以下方式增强安全性:

- 修改

postgresql.conf文件:password_encryption = scram-sha-256 # 使用强加密算法

- 创建密码策略扩展:

CREATE EXTENSION pg_passwordcheck;

该扩展强制密码包含大小写字母、数字和符号,长度至少8位。

集群环境特殊配置

Segment节点同步

任何密码修改操作需确保集群一致性:

- 修改

gpadmin密码后,立即运行:gpstop -u # 重新加载配置文件

- 验证所有节点状态:

gpstate -s

客户端连接配置

远程访问时需注意:

- 修改

pg_hba.conf文件,设置加密认证方式:host all all 0.0.0.0/0 scram-sha-256

- 重启服务使配置生效:

gpstop -ra

高频问题解决方案

场景1:忘记gpadmin密码

- 停止集群:

gpstop -af

- 进入单用户模式:

PGOPTIONS="-c gp_role=utility" psql postgres

- 执行密码重置:

ALTER USER gpadmin WITH PASSWORD '重置密码';

- 重启集群:

gpstart -a

场景2:客户端报错”密码认证失败”

排查步骤:

- 检查

pg_hba.conf中IP白名单范围 - 确认客户端驱动支持SCRAM-SHA-256加密

- 使用

pg_isready命令验证节点可达性

最佳安全实践

定期轮换策略

建议每90天更新一次关键账户密码,可通过Cron任务自动化执行。审计跟踪

启用日志记录:ALTER SYSTEM SET log_statement = 'ddl'; gpstop -u

所有密码修改操作将记录在

gpdb-YYYY-MM-DD.csv日志中。

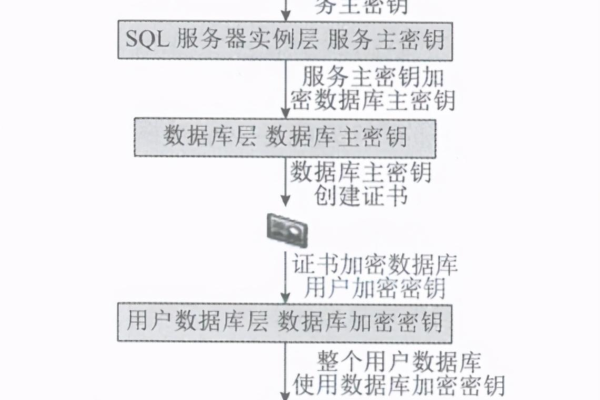

多因素认证

结合LDAP或Kerberos实现企业级认证,参考官方文档配置SSL证书加密传输。

引用说明

本文操作基于Greenplum Database 6.x版本,部分命令可能因版本差异需要调整,具体参数请以Greenplum官方文档为准,密码策略扩展pg_passwordcheck源码参见GitHub仓库。