公共容器镜像真的安全可靠吗

- 行业动态

- 2025-04-21

- 2

公共容器镜像是预配置的软件包,用于快速部署标准化应用环境,通常存储在Docker Hub等开放平台,它们包含应用代码、依赖库及配置,支持跨平台移植和版本管理,可加速开发运维流程,但需注意安全审核和合规性检查以减少潜在风险。

在数字化技术快速发展的今天,公共容器镜像已成为软件开发和运维领域的重要工具,无论是初创企业还是大型组织,都在通过公共镜像仓库加速应用部署、提升开发效率,使用公共资源的同时也需警惕潜在风险,以下内容将从技术原理、核心价值、风险防控及最佳实践四个方面展开,帮助用户全面理解并安全使用公共容器镜像。

什么是公共容器镜像?

公共容器镜像是预先构建、开源共享的软件包,包含运行应用程序所需的代码、库、环境配置等依赖项,常见的公共镜像仓库包括Docker Hub、Google Container Registry(GCR)和Red Hat Quay,开发者可通过拉取一个Nginx镜像,快速部署Web服务器,无需从零开始配置环境。

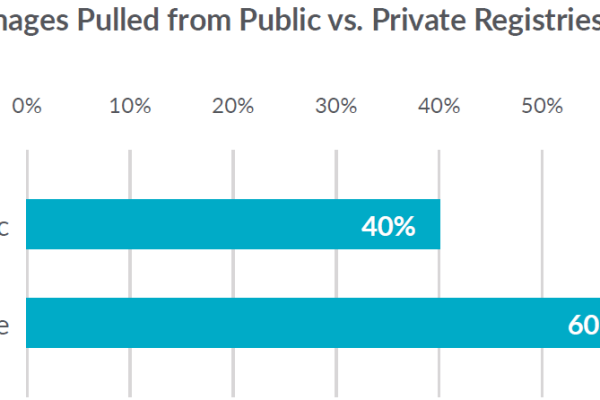

与私有镜像不同,公共镜像的特点在于:

- 开放性:免费或低成本向全球开发者开放;

- 标准化:遵循OCI(Open Container Initiative)规范,兼容主流容器引擎;

- 社区驱动:由开发者共同维护,持续迭代更新。

公共容器镜像的核心价值

加速开发周期

直接使用成熟的镜像可节省80%以上的环境搭建时间,数据库镜像(如MySQL、PostgreSQL)已内置优化配置,开箱即用。降低运维成本

公共镜像通常经过大规模生产环境验证,云服务商AWS的统计显示,使用官方镜像的团队故障率比自建环境低60%。

促进技术协作

开源镜像允许开发者复用他人成果,CNCF(云原生计算基金会)2025年报告指出,85%的云原生项目依赖公共镜像构建工具链。

风险与挑战:如何规避安全隐患?

尽管公共镜像便捷,但其潜在风险不容忽视:

- 供应链攻击:反面代码可能通过镜像依赖链渗透系统,2022年Sonatype报告显示,公共仓库中14%的镜像存在已知破绽。

- 版本失控:非官方维护的镜像可能缺乏更新,导致环境过期。

- 合规问题:部分镜像可能包含未经授权的许可证协议。

防控策略:

- 选择可信来源

优先使用官方认证镜像(如Docker Verified Publisher)或知名企业(如微软、谷歌)提供的镜像。 - 扫描与验证

集成Trivy、Clair等扫描工具,检测镜像破绽及合规性。 - 最小化依赖

仅保留运行必需的组件,使用Alpine Linux等轻量级基础镜像,减少攻击面。

最佳实践:高效使用公共镜像

- 版本锁定

避免使用latest标签,改用明确版本号(如nginx:1.25.3),防止意外升级引发兼容性问题。 - 分层构建优化

通过多阶段构建(Multi-stage Build)剥离调试工具,压缩镜像体积,Java应用可分离编译环境与运行环境。 - 自动化更新策略

使用Renovate Bot或Dependabot监控基础镜像更新,并设置自动测试流水线。

未来趋势:公共镜像的演进方向

- SBOM透明化:软件物料清单(SBOM)将成为镜像标配,帮助追溯组件来源;

- 签名与认证:基于Sigstore的透明日志(Rekor)技术将提升镜像完整性验证;

- AI驱动优化:机器学习模型自动推荐镜像组合,减少资源浪费。

引用说明:

- CNCF《2025云原生市场调查报告》

- Sonatype《软件供应链现状报告(2022)》

- AWS《容器化应用运维白皮书》

- Open Container Initiative(OCI)技术规范文档