如何快速获取服务器连接账号与密码?

- 行业动态

- 2025-04-21

- 2

服务器连接账号用于验证用户身份,密码是核心安全凭证,需设置强密码并定期更换,建议启用多因素认证,严格管理权限,避免泄露,采用加密协议传输,及时停用闲置账号,保障系统安全。

账号与密码的基础规范

账号创建原则

- 唯一性:每类服务(如数据库、FTP、SSH)需分配独立账号,禁止多人共享同一账号。

- 权限最小化:遵循“最小权限原则”,仅授予账号完成工作所需的最低权限。

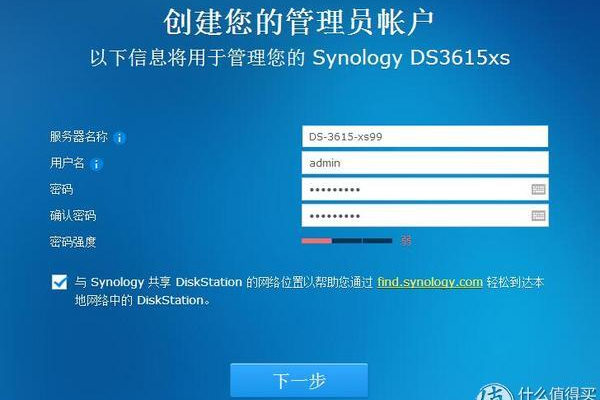

- 禁用默认账号:如

admin、root等默认账户需重命名或停用,避免成为攻击目标。

密码设计标准(符合NIST最新指南)

- 长度优先:密码至少12位,建议16位以上,混合大小写字母、数字及符号(如

T7m$qL#9vR2pE&w)。 - 避免常见组合:禁用连续字符(

123456)、重复字符(aaaaaa)或个人信息(生日、姓名)。 - 定期更新策略:关键系统密码每90天更换一次,更新时需确保新密码与历史记录无关联。

- 长度优先:密码至少12位,建议16位以上,混合大小写字母、数字及符号(如

服务器连接的安全实践

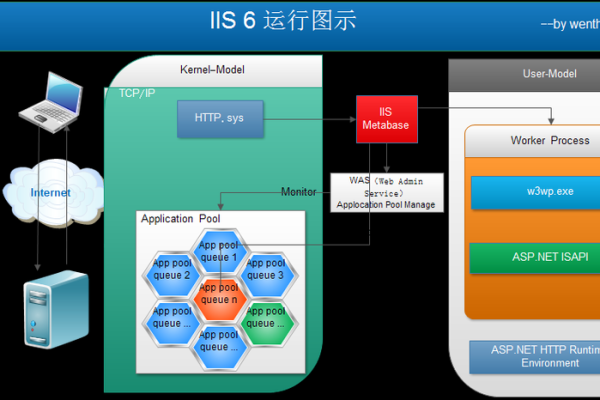

加密协议与工具选择

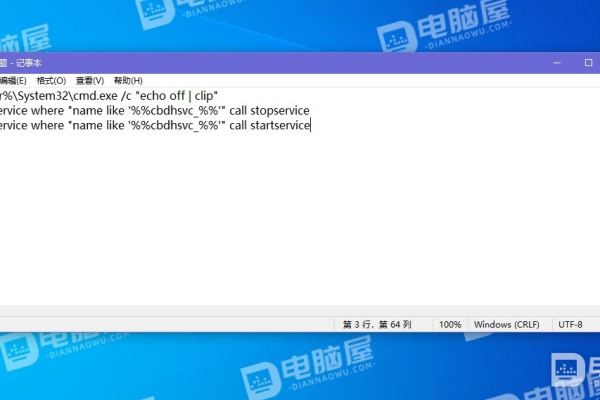

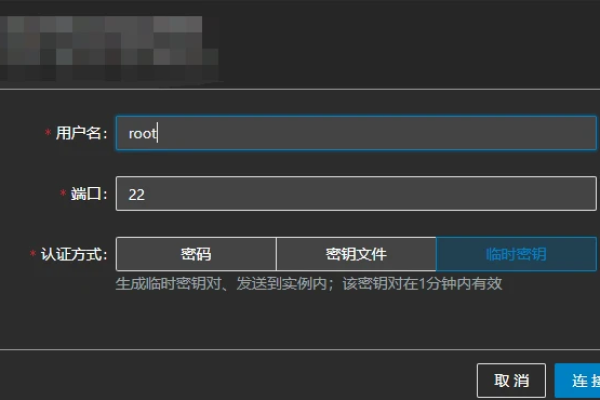

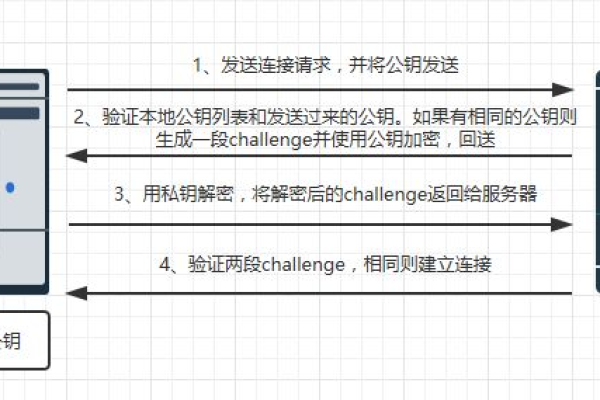

- 使用SSH密钥替代密码登录(推荐Ed25519算法),彻底消除密码泄露风险。

- 若必须使用密码,确保连接协议为加密通道(如SFTP代替FTP,SSH代替Telnet)。

多因素认证(MFA)

对高权限账号强制启用MFA,例如结合时间型一次性密码(TOTP)或硬件密钥(YubiKey)。

登录监控与告警

- 部署日志审计系统(如ELK Stack),实时记录登录IP、时间及操作行为。

- 设置异常登录告警(如异地登录、频繁失败尝试),并自动触发账号锁定机制。

密码管理全流程建议

存储与传输安全

- 禁止明文存储:密码需经哈希加盐处理(如使用bcrypt或Argon2算法),严禁写入代码或配置文件。

- 加密传输:通过TLS 1.2/1.3协议传输密码,禁用弱加密套件(如RC4、SHA-1)。

访问控制策略

- 分级管理:划分超级管理员、运维人员、普通用户等级别,通过RBAC(基于角色的访问控制)分配权限。

- 会话超时:闲置连接10分钟后自动断开,减少会话劫持风险。

应急响应机制

- 定期演练:每季度模拟密码泄露场景,测试账号禁用、权限回收及日志追溯效率。

- 泄露处置:若密码疑似泄露,立即重置密码并审查相关系统的未授权操作。

常见问题解答(FAQ)

Q:忘记服务器密码怎么办?

A:通过备用密钥登录或联系管理员重置,重置后需立即更新所有关联系统密码。Q:如何防止密码被暴力破解?

A:启用失败锁定策略(如5次错误尝试锁定30分钟),并限制访问IP白名单。

Q:密码是否应该定期更换?

A:根据NIST 800-63B标准,若密码强度足够且无泄露迹象,可减少强制更换频率,但需持续监控异常。

引用说明 参考以下权威来源:

- NIST SP 800-63B《数字身份指南》——密码策略规范

- OWASP Top 10 2021——身份认证失效防护方案

- ISO/IEC 27001——信息安全管理体系要求

(完)