安卓应用安全测试与防护

- 行业动态

- 2025-04-23

- 3

安卓应用安全测试需通过静态/动态分析、破绽扫描等手段排查风险,防护应采用代码混淆、权限最小化、数据加密及集成安全SDK等

安卓应用安全测试与防护

安全测试核心要点

逆向工程分析

- APK反编译:使用工具(如JADX、Apktool)反编译APK,检查代码逻辑、硬编码密钥、明文敏感数据(如API密钥、第三方SDK密钥)。

- 动态调试:通过Android模拟器或真实设备调试应用,观察内存数据、网络请求、文件读写行为。

- 资源文件提取:检查

res、assets文件夹中的敏感文件(如配置文件、证书)。

数据存储安全

- 本地数据加密:验证SQLite数据库、SharedPreferences、内部存储文件是否加密。

- 敏感信息泄露:检测日志输出(

Log.d/i/e)、崩溃报告(如Firebase Crashlytics)是否携带用户隐私数据。

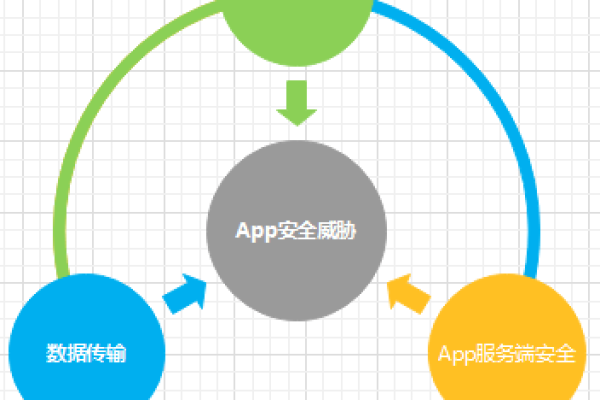

通信安全

- HTTPS配置:检查所有网络请求是否使用HTTPS,禁用不安全的SSL协议(如SSLv3)、支持最新的TLS版本(如TLS 1.3)。

- 证书验证:验证服务器证书是否匹配域名,避免使用自签名证书或未校验的证书。

代码混淆与抗逆向

- ProGuard/R8配置:检查是否启用代码混淆,关键逻辑(如加密算法)是否被优化或扁平化。

- 反调试检测:检测应用是否包含反调试代码(如

ptrace检测),防止动态分析。

权限管理

- 最小权限原则:检查

AndroidManifest.xml中声明的权限是否与功能必要性匹配,避免过度申请敏感权限(如位置、通讯录)。 - 动态权限处理:验证运行时权限申请逻辑是否合规(如拒绝后不再频繁弹窗)。

- 最小权限原则:检查

安全防护关键技术

代码混淆与抗逆向

- ProGuard/R8规则优化:

-keepclassmembers class { @android.webkit.JavascriptInterface <methods>; } -obfuscationdictionary dict.txt # 自定义字典防止关键词被替换 - 加壳保护:使用第三方加固工具(如微信WeCover、360加固保)对APK加壳,增加逆向难度。

- ProGuard/R8规则优化:

数据加密与存储安全

- SQLite加密:使用

SQLCipher库对数据库加密,替代原生SQLite。 - SharedPreferences加密:通过

MMKV(微信开源库)或自定义AES加密存储敏感配置。

- SQLite加密:使用

通信安全防护

- 证书锁定(Certificate Pinning):

// 示例:OkHttp配置证书锁定 OkHttpClient client = new OkHttpClient.Builder() .certificatePinner(new CertificatePinner.Builder() .add("api.example.com", "sha256/ABCDEF...") .build()) .build(); - 国密算法支持:对国内合规场景,使用SM4/SM9替代AES/RSA。

- 证书锁定(Certificate Pinning):

防二次打包

- 签名校验:在应用启动时校验APK签名是否与预期一致(如通过

PackageManager获取签名摘要)。 - 资源完整性校验:对核心资源文件(如配置文件)生成哈希值,启动时校验是否被改动。

- 签名校验:在应用启动时校验APK签名是否与预期一致(如通过

常用工具与方案对比

| 类别 | 工具/方案 | 适用场景 | 优点 | 缺点 |

|---|---|---|---|---|

| 代码混淆 | ProGuard/R8 | 基础代码混淆 | 轻量、集成方便 | 可被高级工具破解 |

| 乐固(腾讯) | 高强度加固 | 防逆向、防改动 | 可能增加包体积 | |

| 数据加密 | SQLCipher | SQLite数据库加密 | 开源、社区活跃 | 需修改现有数据库逻辑 |

| MMKV(微信) | SharedPreferences替代方案 | 加密存储、高性能 | 仅支持Android 4.0+ | |

| 通信安全 | OkHttp + Certificate Pinning | HTTPS通信加固 | 灵活、支持证书锁定 | 需手动维护证书指纹 |

| 防逆向 | WeCover(微信) | APK加壳与反调试 | 高强度防护、抗逆向 | 可能触发应用市场审核机制 |

相关问题与解答

问题1:如何防止APK被二次打包?

解答:

- 签名校验:在应用启动时,通过

PackageManager.getPackageInfo()获取APK签名信息,与预设的签名摘要(如MD5/SHA256)比对,不一致则拒绝运行。 - 资源完整性校验:对核心资源文件(如配置文件、证书)计算哈希值,存储在本地或服务器,启动时校验是否被改动。

- 动态加载关键逻辑:将核心业务逻辑(如支付、加密模块)放在服务器端或动态下发,避免被静态分析。

问题2:数据存储应该选择哪种加密算法?

解答:

- 对称加密:推荐AES-256(CBC/GCM模式),适用于本地数据库、文件加密,平衡安全性与性能。

- 非对称加密:RSA/ECC用于密钥交换或敏感数据加密(如登录Token),但需注意移动端性能开销。

- 国密算法:对合规性要求高的场景(如政务、金融),使用SM4(替代AES)或SM9(替代RSA