如何正确配置服务器连接路由器的防火墙?

- 行业动态

- 2025-04-21

- 2

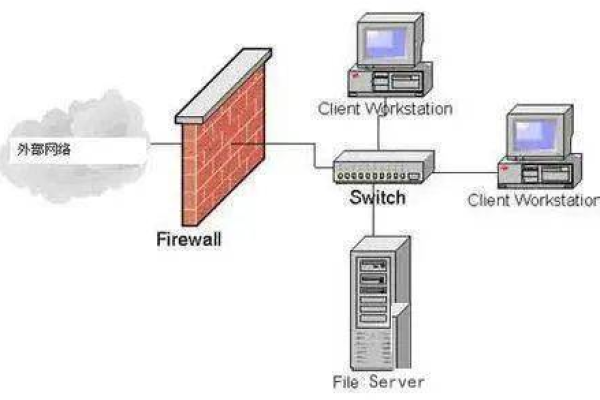

配置服务器连接路由器时,需在防火墙设置中开启端口转发,指定服务器内网IP及所需端口(如HTTP 80/HTTPS 443),允许外部访问,同时设置入站规则过滤非必要流量,定期更新规则并启用日志监控,以平衡服务可用性与网络安全。

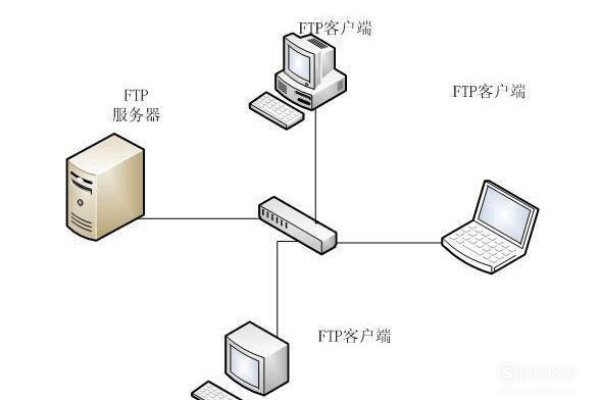

在网络环境中,服务器连接路由器时的防火墙配置是确保数据安全与稳定访问的核心环节,无论是企业级服务器还是个人搭建的Web服务,正确的防火墙设置能有效防止反面攻击,同时保障合法流量的畅通,以下是面向不同场景的详细操作指南与技术建议,适用于主流路由器品牌(如华为、TP-Link、华硕等)。

基础配置流程

确认服务器网络参数

- 服务器需设置为静态内网IP(如

168.1.100),避免动态分配导致连接中断。 - 通过命令

ipconfig(Windows)或ifconfig(Linux)查看当前IP与网关。

- 服务器需设置为静态内网IP(如

登录路由器管理界面

- 浏览器输入默认网关地址(通常为

168.1.1或168.0.1)。 - 使用管理员账号密码登录(默认信息通常在路由器背面标签标注)。

- 浏览器输入默认网关地址(通常为

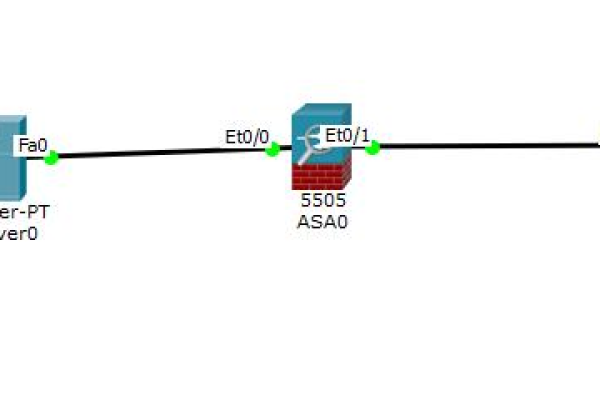

配置端口转发(Port Forwarding)

- 进入高级设置 > NAT转发 > 虚拟服务器(不同品牌路径略有差异)。

- 添加规则:

- 外部端口:用户访问时使用的端口(如HTTP服务填80,HTTPS填443)。

- 内部端口:服务器实际监听的端口(需与外部端口一致,或按需映射)。

- 内网IP:服务器的静态IP地址。

- 协议类型:选择

TCP/UDP或按服务需求指定。

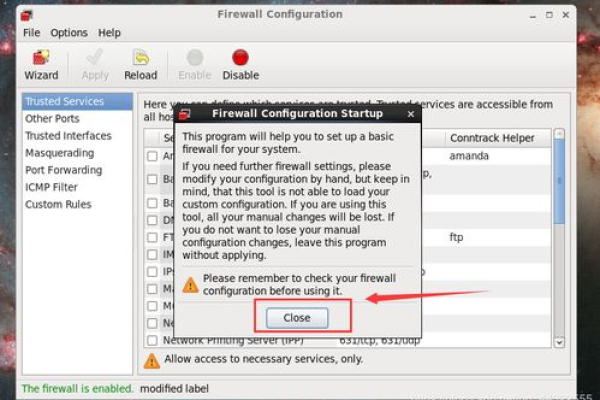

启用防火墙并设置例外规则

- 在路由器防火墙模块中,允许已配置的端口通过。

- 示例:华为路由器需在安全 > IP过滤中添加放行规则,指定源IP为

Any或限制为特定IP段。

安全加固策略

最小化开放端口

- 仅暴露必要端口(如Web服务开放80/443,SSH建议修改默认22端口)。

- 关闭路由器UPnP功能,防止反面程序自动添加转发规则。

IP白名单与黑名单

- 对高风险地区IP(可通过威胁情报平台获取列表)实施全局禁止访问。

- 企业级场景可设置仅允许办公网络IP访问管理端口。

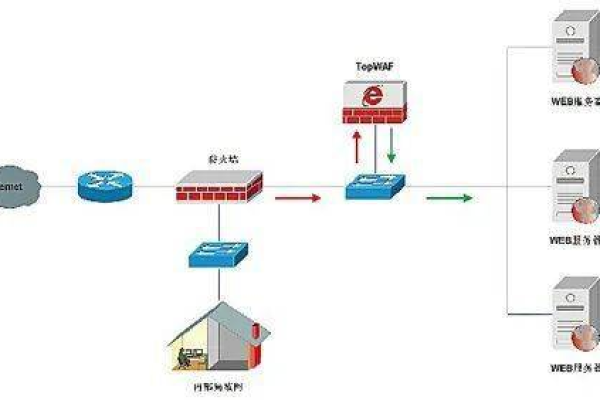

启用应用层防护

- 开启路由器内置的DDoS防御、SYN Flood保护等功能。

- 若路由器支持,集成第三方安全插件(如OpenWRT的Snort载入检测系统)。

双因子认证与日志监控

- 为路由器管理界面启用双因子认证(如OTP动态口令)。

- 定期导出防火墙日志,分析异常连接请求(如高频扫描行为)。

进阶场景解决方案

场景1:服务器需对外提供多服务

- 方案:使用端口分段映射,例如将外部端口5000-6000映射至服务器同段端口。

- 注意:避免映射全端口(1-65535),防止暴露未授权服务。

场景2:动态公网IP环境

- 方案:搭配DDNS服务(如花生壳、No-IP),将域名与动态IP绑定。

- 配置路由器DDNS模块,填入服务商提供的账户信息。

场景3:高并发业务下的性能优化

- 启用路由器的连接数限制功能,防止单IP耗尽资源。

- 企业级路由器可配置QoS策略,优先保障服务器流量带宽。

配置验证与故障排查

测试端口连通性

- 外网环境使用

telnet 公网IP 端口(如telnet 203.0.113.5 80),若返回空白页则说明连通。 - 在线工具推荐:PortCheckTool(https://www.portchecktool.com)。

- 外网环境使用

常见问题处理

- 问题:端口转发生效但无法访问

排查方向:- 服务器本地防火墙(如Windows Defender或iptables)是否放行端口。

- 检查服务进程是否监听

0.0.0(而非仅0.0.1)。

- 问题:外部IP频繁变动导致阻断

解决方案:将路由器WAN口MAC地址克隆为服务器MAC,或联系运营商申请固定IP。

- 问题:端口转发生效但无法访问

合规与最佳实践

- 定期更新固件:修复路由器厂商披露的破绽(如CVE公共破绽库)。

- 合规性检查:若服务器涉及金融或用户数据,需符合等保2.0或GDPR的防火墙审计要求。

- 备份配置:导出路由器配置文件(扩展名一般为

.cfg),避免重置后手动重建规则。

引用说明

本文技术细节参考以下资源:

- 华为AR系列路由器官方配置手册(2025版)

- RFC 4787:NAT行为标准

- OWASP《网络防火墙部署指南》

- Cisco Talos威胁情报年度报告(2025)