如何通过SSH轻松连接服务器?

- 行业动态

- 2025-04-19

- 1

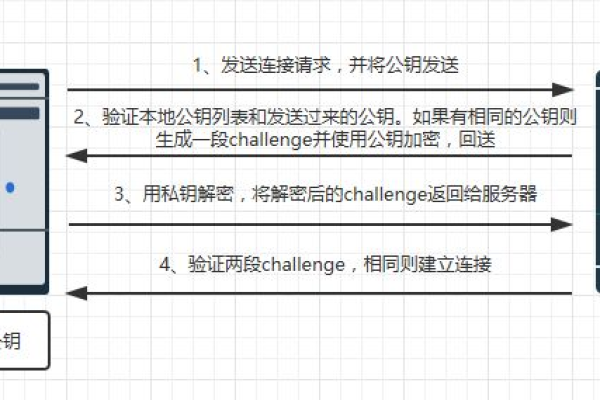

SSH(安全外壳协议)是一种加密网络协议,用于安全远程访问和管理服务器,它通过加密通信防止数据泄露,支持密码或密钥认证,默认使用22端口,用户可通过ssh命令连接,确保操作安全可靠。

在互联网技术领域,通过SSH(Secure Shell)协议远程连接服务器是运维人员和开发者的基础技能,本文将以专业视角解析SSH连接的全流程,重点阐述安全实践与高效操作方案,帮助用户建立符合行业标准的远程服务器管理能力。

核心操作流程

- 密钥对生成(最佳实践)

- 执行命令:

ssh-keygen -t ed25519 -C "your_email@example.com" - 选择密钥存储路径(默认路径为

~/.ssh/id_ed25519) - 设置高强度密码短语(建议16位混合字符)

- 生成

.pub公钥文件需上传至服务器~/.ssh/authorized_keys

- 连接命令结构解析

ssh -p [端口号] -i [私钥路径] [用户名]@[服务器IP]

- 端口号默认为22,建议修改为1024-65535之间的非标准端口

- 使用

-i参数指定私钥实现无密码登录 - 示例:

ssh -p 2222 -i ~/.ssh/deploy_key admin@203.0.113.5

- 多因素认证配置(增强安全性)

- 安装Google Authenticator:

sudo apt install libpam-google-authenticator - 修改SSH配置文件:

ChallengeResponseAuthentication yes AuthenticationMethods publickey,keyboard-interactive

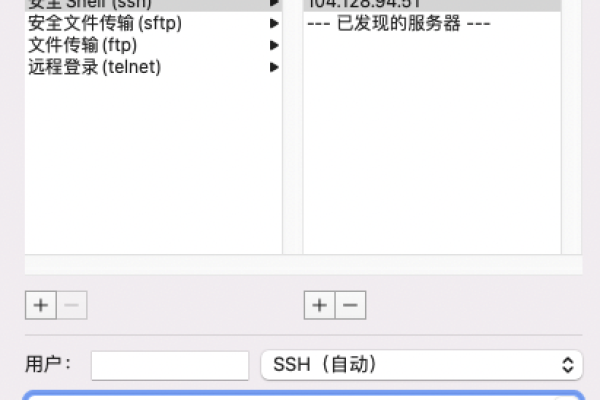

跨平台实施方案

| 操作系统 | 推荐工具 | 特性优势 |

|---|---|---|

| Windows | PowerShell 7.0+ | 原生OpenSSH支持 |

| macOS | 终端 + SSH config | 原生Zsh集成 |

| Linux | Terminator | 多窗口管理 |

连接问题诊断表

| 现象 | 排查命令 | 解决方案 |

|---|---|---|

| 连接超时 | telnet IP 端口 | 检查防火墙规则 |

| 认证失败 | ssh -vvv user@host | 验证密钥权限600 |

| 协议错误 | ssh -Q key | 升级OpenSSH版本 |

安全审计要点

- 禁用root登录:

PermitRootLogin no - 启用失败锁定:

apt install fail2ban - 协议版本限制:

Protocol 2 - 会话超时设置:

ClientAliveInterval 300

高级应用场景

- 端口转发:

ssh -L 3306:localhost:3306 user@host - 文件传输:

scp -P 2222 file.txt user@host:/path - 隧道加密:

ssh -D 1080 user@host - 配置管理:使用Ansible进行批量服务器连接

性能优化参数

TCPKeepAlive yes Compression yes ControlMaster auto ControlPersist 4h ServerAliveInterval 60

技术参考资料:

[1] OpenSSH官方文档 https://www.openssh.com/manual.html

[2] SSH协议RFC 4251规范 https://tools.ietf.org/html/rfc4251

[3] NIST安全配置指南 https://csrc.nist.gov/projects/ssh