如何让DedeCMS的站内搜索和Tag标签支持大写字母?

- 行业动态

- 2024-08-28

- 1

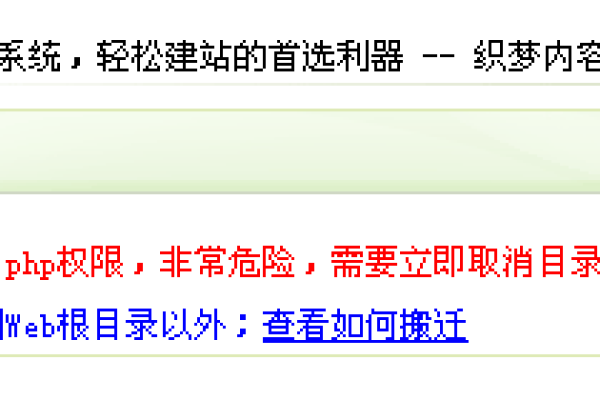

在DedeCMS中,站内搜索和Tag标签是两个常用的功能,它们对于网站的用户体验至关重要,当这两个功能不支持大写字母时,用户可能会遇到一些问题,比如搜索结果不准确或者无法访问特定的Tag页面,要解决这一问题,需要对系统文件进行一些修改,本文将深入探讨如何通过修改代码来解决DedeCMS站内搜索和Tag标签不支持大写字母的问题。

针对Tag标签包含大写字母的情况,可以通过修改tags.php文件来解决,具体步骤如下:

1、定位到您的DedeCMS网站根目录,并找到tags.php文件。

2、打开该文件,寻找下面这行代码:“$tag = trim ($_SERVER [‘QUERY_STRING’]);”

3、将上述代码替换为:“$tag = strtolower (trim ($_SERVER [‘QUERY_STRING’]));”

通过这一修改,无论用户输入的Tag是大写还是小写,系统都会自动将其转化为小写字母进行处理,从而解决了因大小写不同而导致的Tag标签识别问题。

对于站内搜索功能中出现的大写字母被过滤掉的问题,也可以通过类似的方法来解决,虽然搜索功能与Tag标签功能所依赖的文件可能不同,但基本的思路是一致的——确保所有文本在处理前都被转换为同一种形式(推荐小写)。

1、确定负责站内搜索的文件位置,这通常在DedeCMS的根目录下的相关文件夹中。

2、找到处理搜索请求的代码段,它可能类似于Tags功能的处理方式,使用$_SERVER ['QUERY_STRING']来获取搜索词。

3、同样地,应用strtolower函数来确保搜索词被转换为小写,如:“$searchTerm = strtolower(trim($_SERVER [‘QUERY_STRING’]));”

为了确保解决方案的全面性和准确性,以下是一些其他注意事项:

在进行任何文件修改之前,建议先备份原始文件,以防修改过程中发生错误导致数据丢失。

确保你的DedeCMS版本与提供的解决方案兼容,随着DedeCMS版本的更新,某些文件的位置和代码可能会发生变化。

修改完成后,清除浏览器缓存或使用无痕浏览模式测试,以确保更改生效。

考虑到用户可能还有进一步的疑问,下面是关于此话题的一些常见问题及解答:

FAQs:

Q1: 修改后是否需要更新DedeCMS系统或其他文件?

A1: 不需要,这些修改直接作用于涉及的文件,不影响系统的其他部分,建议关注DedeCMS的官方更新,因为未来版本可能会包含官方的修复补丁。

Q2: 这种修改会不会影响网站的性能?

A2: 不会,这种修改仅仅影响了字符串处理的方式,对网站性能的影响微乎其微。

通过对DedeCMS系统中相关PHP文件的简单修改,可以有效解决站内搜索和Tag标签不支持大写字母的问题,这不仅提升了网站的用户体验,也避免了潜在的内容检索问题,希望以上内容能够帮助到遇到相同问题的DedeCMS用户。