CDN能否有效抵御CC攻击?揭秘其隐藏防护实力

- 行业动态

- 2025-04-19

- 2

CDN能不能防CC?深度解析与应对方案

CC攻击(Challenge Collapsar,挑战黑洞)是一种通过模拟海量正常用户请求、耗尽服务器资源的网络攻击方式,对于企业或网站管理员而言,抵御CC攻击是保障业务稳定的关键,作为常见的网络加速工具,CDN(内容分发网络)是否具备防御CC攻击的能力?答案是“部分有效,但需结合其他安全措施”,以下从技术原理、实际效果及优化方案展开分析。

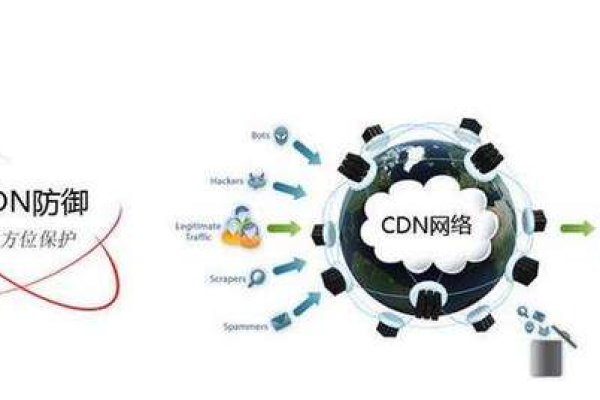

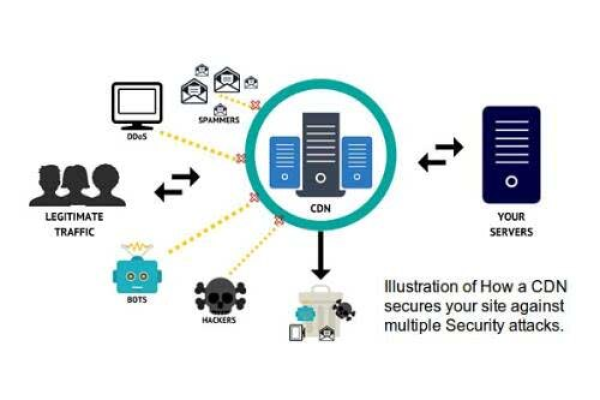

CDN的防御机制与CC攻击的对抗逻辑

分布式节点分散攻击流量

CDN通过全球分布的边缘节点承载用户请求,天然具备流量分散特性,在遭遇CC攻击时,攻击流量会被分配到不同节点,避免单一服务器因过载而崩溃。缓存机制减少源站压力

CDN默认缓存静态内容(如图片、JS文件),攻击者若重复请求已缓存资源,CDN节点可直接响应,无需回源,从而降低源站负载。基础速率限制与IP封禁

多数CDN提供基础防护功能,例如限制单一IP的请求频率、自动拦截异常IP等,这类措施可在一定程度上拦截低复杂度CC攻击。

CDN防CC的局限性

动态请求难以完全防护

CC攻击常针对动态接口(如登录、提交表单),这类请求无法被CDN缓存,仍需回源处理,若攻击流量绕过CDN节点直接攻击源站,CDN将失效。

模拟真实用户,难以识别

高级CC攻击会伪造合法用户特征(如正常User-Agent、分散IP),普通CDN的规则引擎可能无法精准区分攻击流量与真实用户。依赖CDN厂商的安全能力

CDN的防CC效果取决于服务商的安全功能深度,若厂商仅提供基础防护,缺乏AI行为分析或智能风控,防御效果有限。

如何通过CDN增强CC防御?

若希望最大化CDN的防护价值,需采取以下组合策略:

启用CDN厂商的Web应用防火墙(WAF)

主流CDN(如Cloudflare、阿里云)集成了WAF功能,支持自定义规则:- 拦截高频访问的IP或会话

- 识别异常HTTP头或参数

- 基于地理位置/IP段过滤流量

设置智能速率限制(Rate Limiting)

针对关键接口(如API、登录页),配置请求阈值(例如单IP每秒最多10次请求),超限后自动阻断或验证(如人机验证)。结合行为分析与AI风控

部分企业级CDN(如Akamai、AWS Shield)支持基于AI的流量分析,通过机器学习识别异常访问模式(如短时间内大量相同操作)。隐藏源站IP,避免攻击绕道

通过CDN完全代理源站,并确保源站IP不泄露,即使攻击者尝试直接攻击源站,流量仍需经过CDN节点。

企业级CC防护的补充方案

部署高防服务器或高防IP

高防服务提供TB级带宽和深度清洗能力,可抵御超大规模CC攻击,通常与CDN形成“加速+清洗”的协同架构。自建风控系统

在业务层增加二次验证(如短信验证码、滑块验证),或在服务器端分析用户行为(如鼠标轨迹、操作间隔),拦截自动化攻击脚本。日志分析与应急响应

实时监控访问日志,结合工具(如ELK、SIEM)快速定位攻击特征,动态调整CDN规则或封禁反面IP段。

CDN在CC防御中的角色定位

CDN可作为CC防御的第一道防线,通过流量分散、缓存加速和基础规则拦截大部分低级别攻击,但对于高复杂度、针对动态接口的攻击,需结合WAF、智能风控及高防服务形成多层次防护体系,企业在选择CDN时,应关注厂商的安全能力(如是否支持自定义规则、AI分析),并定期测试防护策略的有效性。

引用说明

- OWASP Foundation. 《OWASP Automated Threats to Web Applications》.

- Gartner. 《Market Guide for Cloud Web Application and API Protection》.

- Cloudflare. 《What is a CC Attack?》.