服务器遭DDOS攻击?如何紧急应对才能避免崩溃!

- 行业动态

- 2025-04-17

- 2

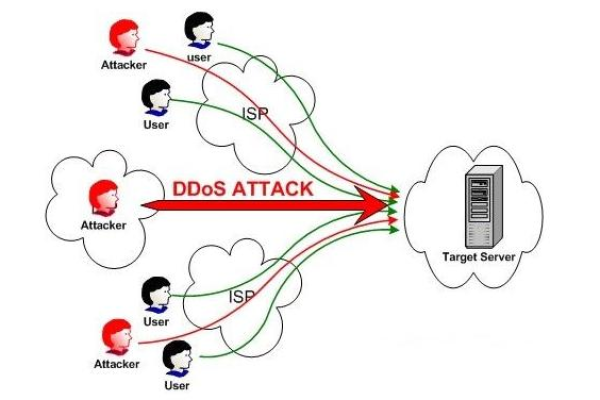

服务器遭遇DDoS攻击时,需立即启动应急预案:识别攻击类型并联系网络服务商启用流量清洗,过滤反面请求;临时屏蔽异常IP,启用防火墙或CDN分流;升级带宽和硬件资源缓解压力,事后分析日志加固安全策略,部署专业防护工具,并定期备份数据,确保业务连续性。

第一步:精准识别攻击类型

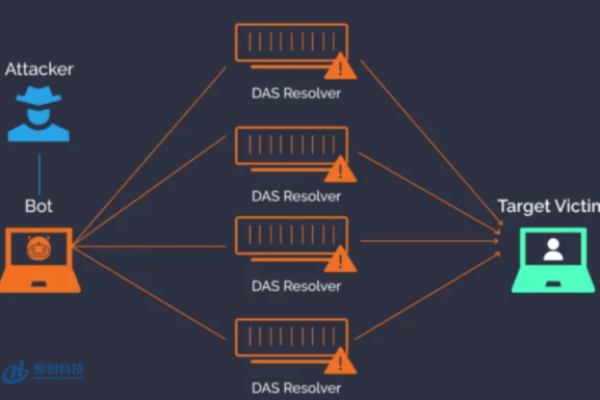

DDoS攻击分为流量型(如UDP Flood)、协议型(如SYN Flood)和应用层攻击(如HTTP慢速攻击),通过以下工具快速判断:

- 流量监控工具:使用Zabbix、Nagios或云平台的流量仪表盘,观察带宽是否突增且持续高位。

- 流量特征分析:通过Wireshark捕获数据包,检查是否存在大量重复IP或异常协议请求。

- 日志分析:利用ELK(Elasticsearch、Logstash、Kibana)堆栈分析服务器日志,识别高频异常请求。

示例场景:若发现每秒数万次HTTP GET请求集中在某个API接口,且User-Agent字段异常,可判定为应用层CC攻击。

第二步:启动应急响应流程

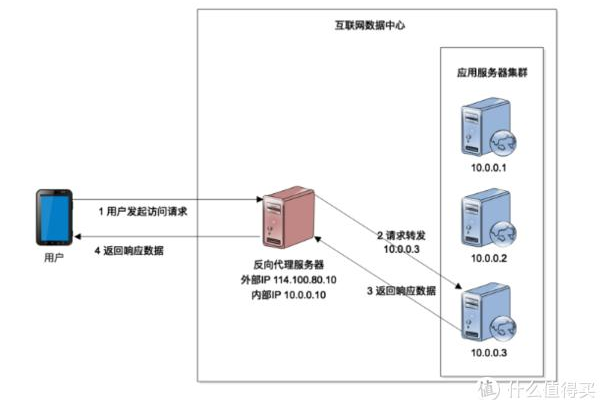

- 切换流量路径(5分钟内):

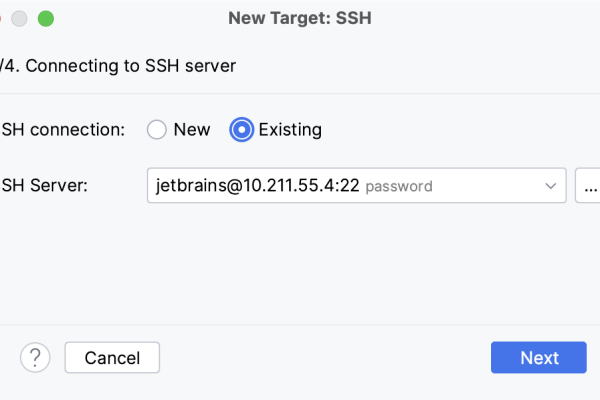

- 启用云服务商的“清洗模式”,将流量导流至清洗中心(如阿里云DDoS高防IP、AWS Shield)。

- 若使用CDN(如Cloudflare),开启“Under Attack Mode”过滤反面流量。

- 黑名单动态更新(实时):

- 通过防火墙(如iptables、Cloudflare防火墙规则)封禁攻击源IP段。

- 使用自动化脚本分析攻击IP来源,批量添加至黑名单。

# 示例:基于Nginx日志封禁高频IP cat access.log | awk '{print $1}' | sort | uniq -c | sort -nr | head -n 100 | awk '{print "deny " $2 ";"}' >> /etc/nginx/blocklist.conf nginx -s reload

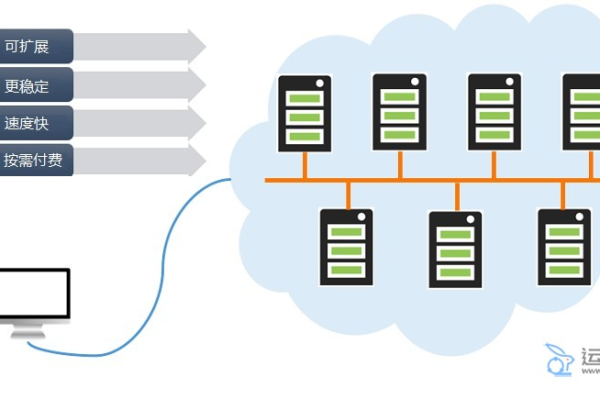

- 资源扩容与调度(10-30分钟):

- 临时升级服务器带宽(如从100Mbps升至1Gbps)。

- 启用负载均衡器横向扩展,将流量分发至多台后端服务器。

第三步:协同防御与溯源

- 联系供应商协作:

- 云服务商:提交攻击证据,请求启用高级防护(如华为云Anti-DDoS的AI智能调度)。

- ISP运营商:协调实施BGP黑洞路由,在骨干网丢弃攻击流量。

- 司法取证:

- 保存完整流量日志和攻击数据包(PCAP格式)。

- 使用Maltego或SpiderFoot追踪攻击者基础设施。

第四步:构建长效防御体系

| 防御层级 | 具体措施 | 推荐工具/服务 |

|---|---|---|

| 网络层 | BGP Anycast分散流量、部署IP信誉库 | Akamai Prolexic、AWS Global Accelerator |

| 应用层 | 设置请求速率限制(Rate Limit)、人机验证(CAPTCHA) | Cloudflare WAF、Imperva Incapsula |

| 架构层 | 微服务化改造、多可用区部署 | Kubernetes、阿里云容灾架构 |

| 监控层 | 实时流量基线分析、AI异常检测 | Darktrace、Arbor Sightline |

真实案例:某金融平台防御方案

- 攻击规模:峰值1.2Tbps的混合型攻击(SYN Flood + HTTP慢连接)。

- 应对措施:

- 启用AWS Shield Advanced + Global Accelerator实现流量调度。

- 部署F5 BIG-IP AFM设备进行协议深度解析。

- 通过Radware DefensePro动态调整防护策略。

- 结果:业务中断时间从历史平均4小时缩短至18分钟。

权威机构建议

- OWASP推荐采用深度防御策略,结合多层验证和动态流量整形。

- MITRE ATT&CK框架将DDoS归类为T1498,强调需监控网络层异常会话。

- Gartner指出,到2025年,70%的企业将采用AI驱动的DDoS防护方案。

参考资料

- Cloudflare, 《DDoS Attack Protection Handbook》, 2025

- OWASP, 《Distributed Denial of Service Defense Cheat Sheet》

- Gartner, 《Magic Quadrant for Cloud DDoS Protection Services》, 2025

通过以上技术方案与流程优化,企业不仅能快速遏制攻击,更能构建弹性架构以应对未来更复杂的网络威胁。