如何修改服务器密码才能防止破解载入?

- 行业动态

- 2025-04-19

- 2

为确保服务器安全,建议定期更新用户名及密码,修改时需使用高强度组合(含大小写字母、数字及特殊符号),避免重复历史密码,操作后应立即验证登录有效性,同步更新关联系统配置,管理员应留存加密记录,启用多因素认证,并及时回收离职人员权限以降低安全风险。

为什么需要定期修改服务器密码?

服务器密码是守护数据安全的第一道防线,定期更新密码可有效降低以下风险:

- 防止暴力破解:攻击者可能通过长期尝试破解弱密码

- 减少内部泄露影响:人员变动后,旧密码若未失效可能被滥用

- 应对破绽风险:若其他系统发生数据泄露,相同密码可能导致服务器被载入

修改前的准备工作

- 备份关键配置:记录当前密码及关联服务(如数据库连接配置)

- 通知相关人员:避免密码修改影响团队协作或自动化脚本

- 检查多因素认证(MFA):确保备用登录方式可用,防止被锁

- 选择低峰时段操作:减少对业务运行的影响

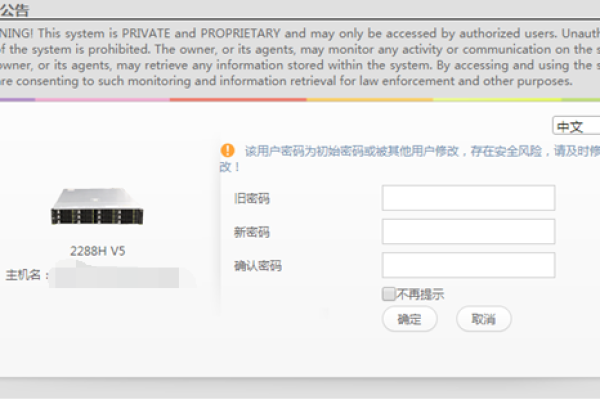

详细操作指南(分系统)

Windows 服务器

- 远程登录服务器

使用RDP或远程PowerShell连接

- 打开控制面板

路径:控制面板 > 用户账户 > 管理账户

- 修改密码

- 选择目标账户 > 点击“更改密码”

- 输入旧密码 → 设置新密码(建议12位以上,含大小写字母、数字、符号)

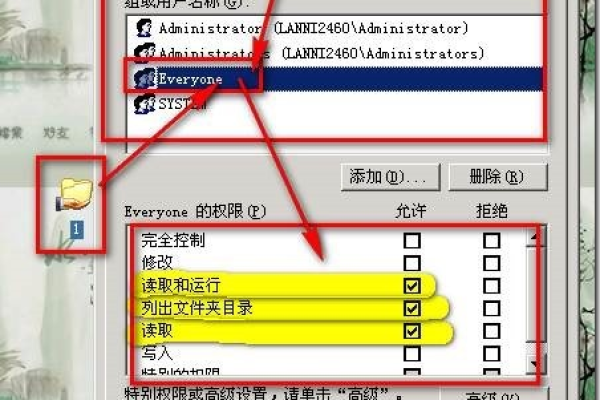

- 确认权限继承

检查服务、计划任务是否仍以该账户运行

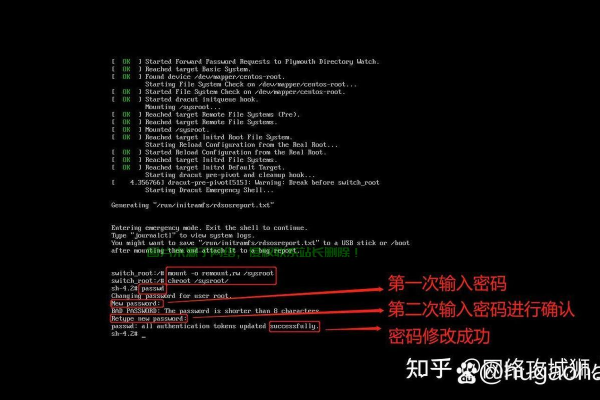

Linux 服务器

- SSH登录服务器

ssh username@server_ip

- 执行密码修改命令

passwd

按提示输入旧密码 → 新密码(系统不会显示输入内容)

- 验证密码策略

- 检查

/etc/login.defs中的PASS_MAX_DAYS(密码有效期) - 使用命令:

chage -l username

- 检查

修改后的必做验证

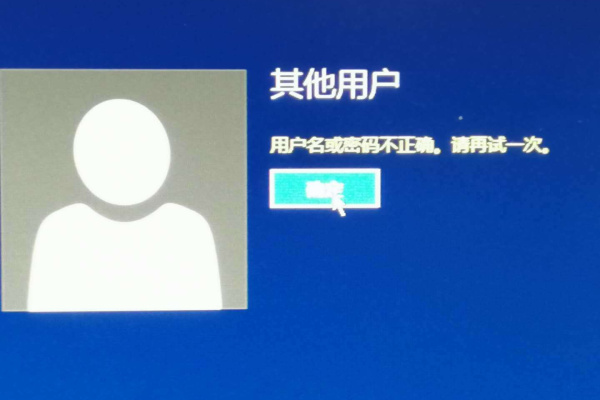

- 测试新密码登录

从不同设备/IP尝试登录,确认密码生效

- 更新关联服务配置

- 数据库连接字符串

- CI/CD流水线中的部署凭据

- 第三方监控工具配置

- 记录修改日志

包含操作人、时间、影响的系统清单

增强账户安全的5个建议

- 启用多因素认证

推荐使用TOTP(时间型一次性密码)或硬件密钥

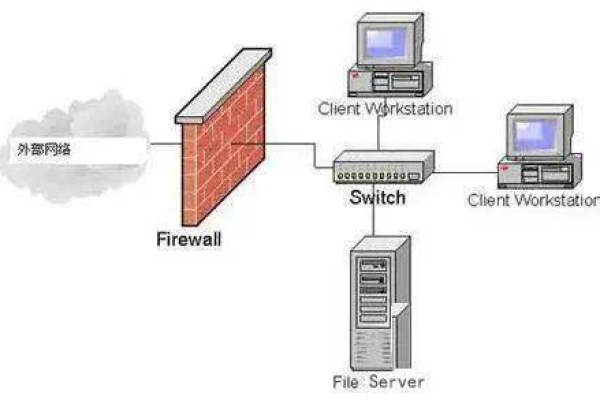

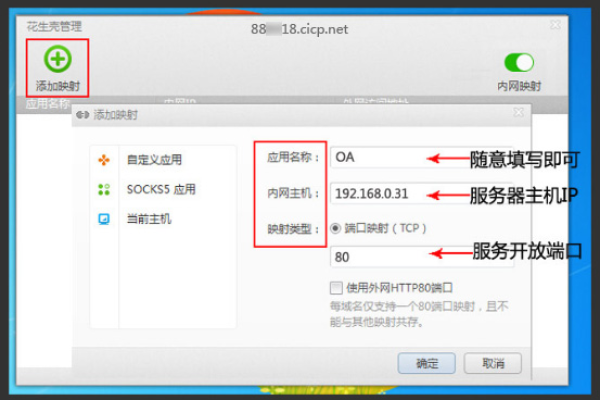

- 限制SSH/RDP访问IP

通过防火墙策略仅允许可信IP段

- 设置密码过期策略

- Windows:组策略中配置“最长使用期限”

- Linux:修改

/etc/login.defs的PASS_MAX_DAYS

- 禁止root/Administrator远程登录

使用普通账户登录后切换特权账户

- 定期审计账户活动

- 检查

/var/log/auth.log(Linux) - 查看Windows安全事件ID 4624/4625

- 检查

紧急情况处理

若修改密码后出现服务异常:

- 回退密码:立即恢复旧密码保证业务连续性

- 排查故障源:

- 使用

grep "Failed password" /var/log/auth.log(Linux) - 检查Windows事件查看器中的登录错误记录

- 使用

- 密钥修复:

通过云服务商控制台重置密码(如AWS EC2、阿里云ECS)

权威参考依据

- NIST《数字身份指南》(SP 800-63B)建议:

- 取消强制定期改密,但需实时监测异常登录

- 密码长度优先于复杂性(三个随机词语”策略)

- OWASP《身份验证最佳实践》:

- 对特权账户实施会话超时(建议15分钟)

- 失败登录锁定阈值设为5次