如何检测GM权限中的潜在破绽?

- 行业动态

- 2025-04-19

- 2

GM权限破绽检测旨在识别系统后台管理中存在的权限滥用或越权访问风险,通过审查角色授权、接口验证及操作日志,评估管理员账户的安全控制有效性,常见风险包括未授权功能调用、数据改动等,需结合权限隔离、动态验证及日志审计机制防范潜在攻击。

什么是GM权限破绽?

GM权限(Game Master Privileges)是游戏或系统管理员用于管理、维护、调试的特殊权限,由于这类权限具备修改数据、调整规则、访问敏感信息的权力,一旦存在破绽,攻击者可能利用破绽非规获取GM权限,导致数据泄露、游戏失衡、用户资产被盗等严重后果。

GM权限破绽的三大危害

- 数据安全风险

攻击者通过破绽可窃取用户隐私数据(如账号密码、支付信息)、改动游戏内经济系统(如虚拟货币、道具库存)。 - 破坏公平性

非规GM权限可能导致刷装备、修改角色属性等科技行为,影响正常玩家体验,甚至导致用户流失。 - 系统崩溃风险

反面操作可能触发代码逻辑错误,引发服务器宕机或数据库损坏,影响业务连续性。

如何检测GM权限破绽?

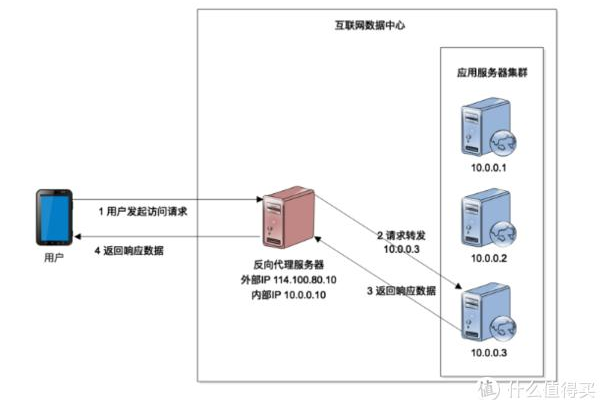

权限验证逻辑测试

- 关键点:检查GM权限是否与普通用户权限严格隔离,尤其是API接口、后台管理系统的访问控制。

- 示例:尝试通过普通账号调用GM专属接口(如

/admin/grant_item),验证是否返回权限错误。

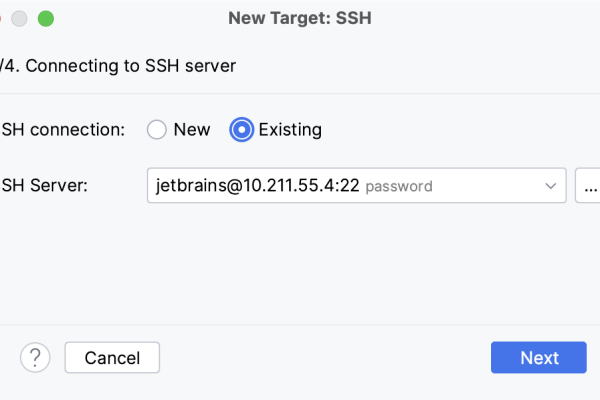

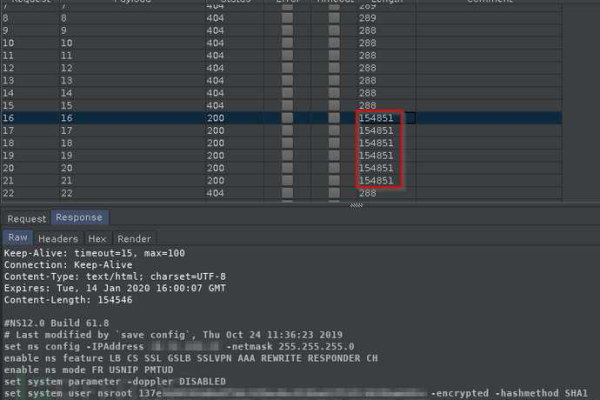

会话管理检测

- 关键点:确认GM账号的登录态(如Token、Cookie)是否加密且绑定IP/设备。

- 工具推荐:使用Burp Suite测试会话固定(Session Fixation)或越权访问破绽。

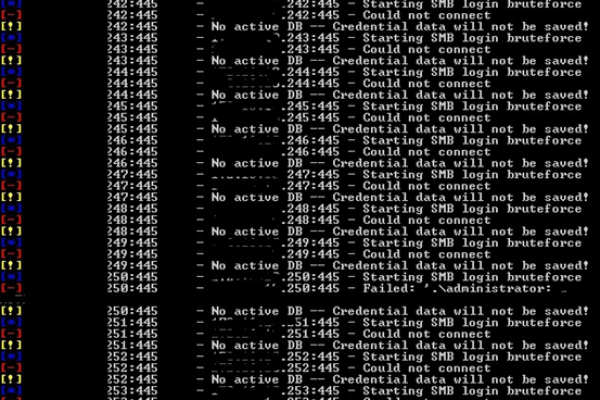

日志与审计分析

- 关键点:检查系统是否记录GM操作日志(如指令执行、数据修改),并验证日志是否可被改动或删除。

- 高危场景:未加密的日志文件可能被攻击者利用,掩盖非规操作痕迹。

输入验证与代码审计

- 高危代码模式:

# 危险示例:直接接收用户输入作为GM指令 def execute_gm_command(user_input): os.system(user_input) # 未过滤的输入可能导致任意代码执行 - 修复建议:采用白名单机制,仅允许预定义的合法指令(如

/grant_item、/ban_user)。

破绽修复建议

- 最小权限原则

GM账号仅授予必要权限,避免“超级管理员”滥用。 - 多因素认证(MFA)

强制GM账号绑定动态口令、硬件密钥或生物识别。 - 实时监控与告警

部署行为分析系统,识别异常操作(如批量发放道具、高频登录)。 - 定期渗透测试

邀请第三方安全团队模拟攻击,修复潜在破绽。

真实案例分析

- 案例1:某手游因GM接口未鉴权,攻击者通过抓包伪造请求,批量生成稀有装备并出售,导致游戏经济崩盘。

- 案例2:某平台后台管理系统存在弱口令(admin/123456),攻击者登录后删除用户数据库,造成数百万损失。

用户如何保护自己?

- 游戏玩家:

- 避免点击宣称“免费获取GM权限”的钓鱼链接。

- 定期修改密码,启用二次验证。

- 开发者与企业:

- 遵循OWASP安全开发指南,定期更新补丁。

- 使用Web应用防火墙(WAF)拦截反面请求。

引用说明

本文参考以下权威资料:

- OWASP《权限越权破绽防御指南》

- NIST《信息系统访问控制标准》(SP 800-53)

- 腾讯游戏安全白皮书(2025)