ECS安全炎族隐患为何引发全网热议?

- 行业动态

- 2025-04-17

- 2

ECS安全炎族是基于云计算环境打造的新型智能安全防御体系,通过AI算法实时监测服务器异常行为,融合载入检测、破绽防护及数据加密技术,构建多层动态防御机制,可精准识别DDoS攻击、反面渗透等威胁,有效保障云端业务连续性与信息安全。

什么是ECS安全?如何构建云服务器的“防火墙”?

随着云计算技术的普及,弹性计算服务(Elastic Compute Service, ECS)已成为企业上云的核心基础设施,云服务器的安全性问题(用户提到的“安全炎族”可能为表述误差,推测与“安全防护”或“安全破绽”相关)也备受关注,如何保障ECS的安全,避免数据泄露、网络攻击等风险?本文将系统解析ECS安全的核心理念、常见威胁及防护策略,帮助企业筑牢云端防线。

ECS安全的核心挑战

未经授权的访问

- 风险点:弱密码、默认配置、未启用多因素认证(MFA)可能导致破解暴力破解或劫持ECS实例。

- 案例:2022年某电商平台因未关闭默认SSH端口,导致数万台服务器遭载入。

数据泄露与加密缺失

- 云盘存储的敏感数据若未加密,可能因配置错误或内部人员操作不当泄露。

- 合规要求:GDPR、等保2.0均要求数据在传输与存储时加密。

网络攻击(DDoS、CC攻击)

- ECS暴露在公网时易成为DDoS攻击目标,导致业务瘫痪。

- 2025年统计显示,超40%的企业ECS曾遭遇流量型攻击。

镜像与破绽管理滞后

未及时更新系统补丁或使用含破绽的镜像,可能被植入反面代码。

ECS安全防护的四大策略

策略1:最小权限原则与身份管理

- 启用IAM角色:通过阿里云RAM或AWS IAM分配精细权限,避免使用根账户操作ECS。

- 强制MFA:为所有管理员账号开启多因素认证,降低账号被盗风险。

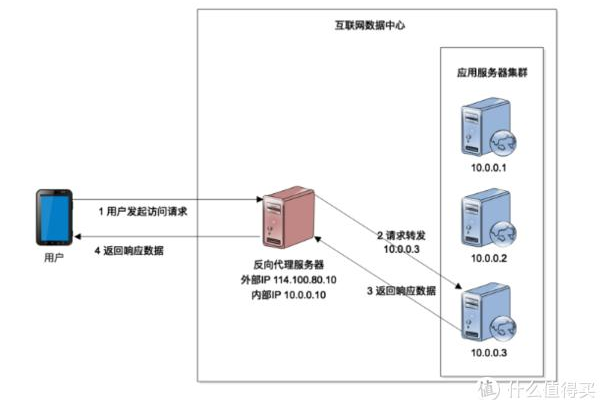

策略2:网络层隔离与流量监控

- 安全组配置:仅开放必要端口(如HTTP 80/443),限制源IP访问范围。

- VPC私有网络:通过专有网络隔离业务环境,结合NAT网关隐藏内网IP。

- 流量清洗与高防IP:接入云厂商的DDoS防护服务,自动过滤反面流量。

策略3:数据全生命周期加密

- 云盘加密:使用KMS(密钥管理服务)对系统盘和数据盘加密。

- 传输加密:强制HTTPS协议,配置SSL/TLS证书。

- 备份与容灾:定期快照备份,并跨可用区存储,避免单点故障。

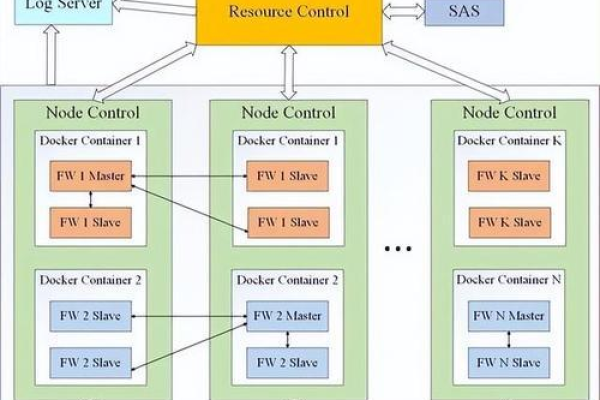

策略4:自动化破绽管理与审计

- 镜像安全扫描:部署前检测第三方镜像的破绽与合规性。

- 日志监控:通过云监控、SLS日志服务实时分析异常登录、API调用。

- 合规基线检查:利用云安全中心自动修复不符合安全基线的配置。

真实场景下的ECS安全实践

案例:某金融企业防护方案

- 需求:满足等保三级要求,防护高频DDoS攻击。

- 方案:

- 网络架构:VPC划分生产与测试环境,通过安全组限制跨区访问。

- 安全加固:启用云防火墙,设置IPS/IDS规则拦截SQL注入、XSS攻击。

- 数据保护:基于国密算法加密数据库,密钥由自建KMS托管。

- 效果:攻击拦截率提升至99.9%,全年无重大安全事件。

未来趋势:AI驱动的云原生安全

随着云原生技术发展,ECS安全将更依赖自动化与AI能力:

- 预测性防御:通过机器学习分析流量模式,提前识别0day攻击。

- 无代理安全:基于轻量Agent或服务网格(Service Mesh)实现运行时防护。

- DevSecOps集成:在CI/CD流程中嵌入安全测试,实现“安全左移”。

ECS安全并非一劳永逸,而是需要持续监控、迭代的体系化工程,企业需结合自身业务特点,从身份、网络、数据、运维四个维度构建纵深防御,并充分利用云平台提供的原生安全能力,只有将安全融入每个环节,才能真正驾驭云计算的效率与风险。

参考文献

- 阿里云官方文档《云服务器ECS安全白皮书》(2025)

- CSA云安全联盟《云计算的11大顶级威胁》

- Gartner报告《2025年云安全技术趋势预测》