服务器远程链接开启

- 行业动态

- 2025-04-14

- 1

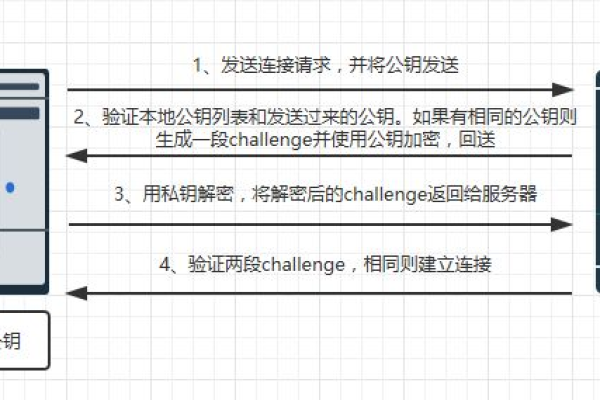

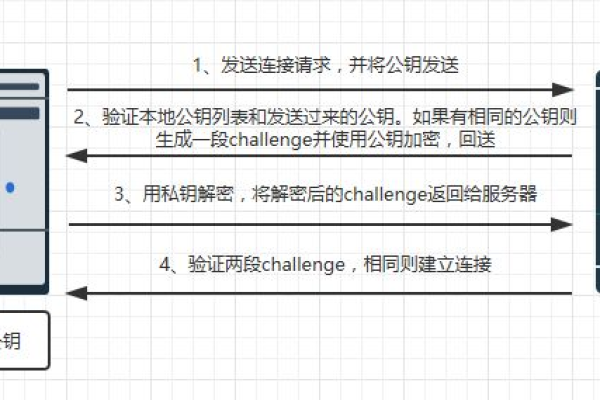

远程连接服务器需通过SSH或远程桌面协议实现,需确保目标服务器启用相应服务并开放端口,Windows系统使用远程桌面(RDP),Linux系统通过SSH客户端连接,注意配置防火墙规则和网络权限,建议启用密钥认证或强密码策略保障安全,同时设置多因素身份验证可有效防范未授权访问。

在互联网技术快速发展的今天,远程连接服务器已成为企业运维和开发者日常工作的核心操作,本文将以系统化视角解析主流操作系统的远程连接方案,并重点强调安全配置的黄金法则。

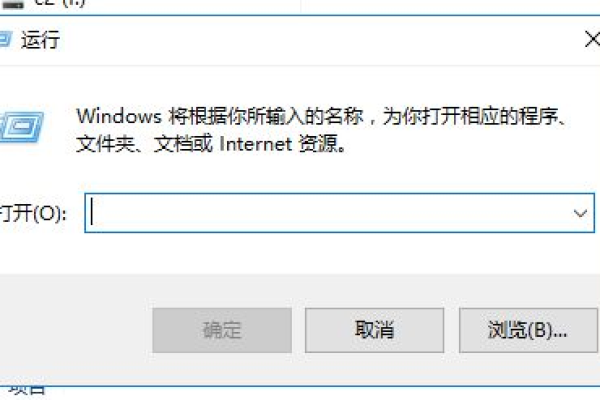

Windows系统远程桌面部署

- RDP协议深度配置

- 右击「此电脑」选择「属性」→ 进入「远程设置」

- 勾选「允许远程连接到此计算机」时,建议取消勾选「仅允许使用网络级别身份验证的计算机」

- 高级设置中启用「需要计算机使用凭据进行验证」选项

防火墙策略优化

Set-NetFirewallRule -DisplayName "Remote Desktop - User Mode (TCP-In)" -Enabled True New-NetFirewallRule -DisplayName "CustomRDP" -DisplayGroup "远程桌面" -Protocol TCP -LocalPort 3389 -Action Allow

用户权限管理

- 创建专用远程访问账户(非Administrator)

- 在「本地安全策略」中配置「通过远程桌面服务登录」权限

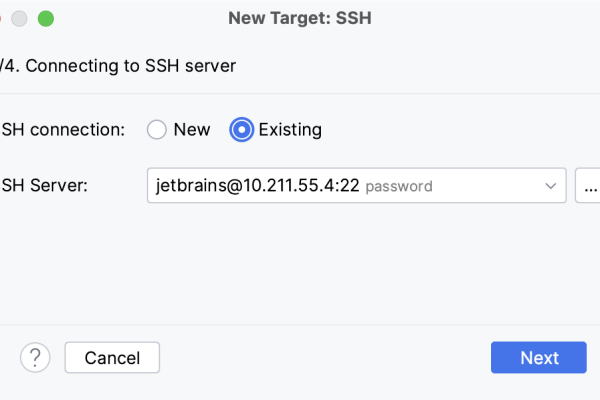

Linux系统SSH服务调优

OpenSSH服务端部署

sudo apt-get install openssh-server -y sudo systemctl enable sshd --now

SSH配置文件安全加固(/etc/ssh/sshd_config)

Port 2222 PermitRootLogin no MaxAuthTries 3 ClientAliveInterval 300 HostKeyAlgorithms +ssh-ed25519 Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com

防火墙规则配置

sudo ufw allow 2222/tcp sudo ufw enable

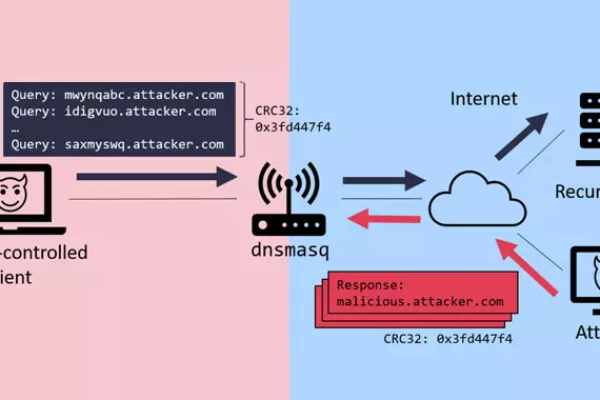

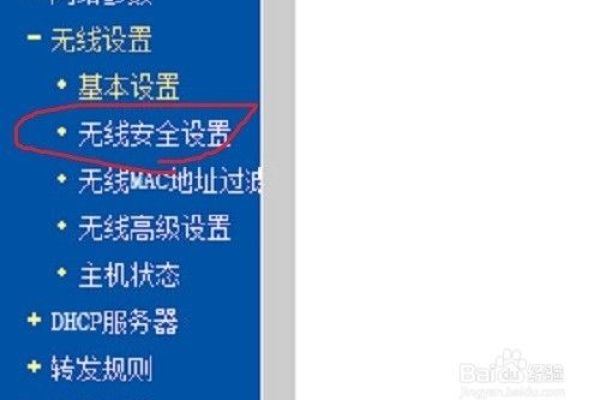

安全防护体系构建

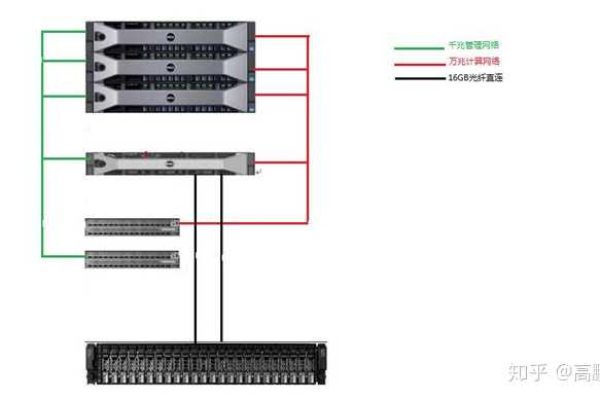

- 网络层防护

- 启用VPC网络隔离

- 配置安全组白名单访问

- 部署梯子跳板机架构

- 访问控制策略

- 强制使用密钥认证(禁用密码登录)

- 启用双因素认证(2FA)

- 配置Fail2Ban载入防御系统

- 审计监控方案

# 启用SSH登录审计 sudo auditctl -w /etc/ssh/sshd_config -p wa -k sshd_config sudo auditctl -w /var/log/auth.log -p wa -k ssh_logs

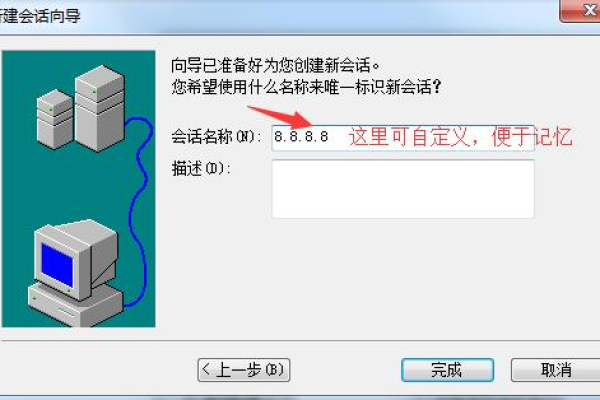

企业级解决方案推荐

- 微软Azure Bastion服务(云端托管RDP/SSH)

- Teleport开源统一访问平台

- Apache Guacamole网页化方案

运维专家建议:

- 每季度进行安全破绽扫描

- 使用证书轮换机制(建议90天周期)

- 定期检查/etc/ssh/sshd_config及注册表权限

- 启用HIDS主机载入检测系统

技术引用说明:

微软远程桌面协议白皮书(2024),OpenSSH 8.9安全指南,NIST SP 800-53网络安全框架,ISO/IEC 27001信息安全管理标准。