如何绕过CDN验证真实IP快速获取网站真实地址?

- 行业动态

- 2025-04-19

- 2

绕过CDN获取真实IP需通过技术手段分析目标网络特征,如查询DNS历史记录、检测SSL证书信息、利用全球节点探测特定服务响应差异,或借助域名解析破绽及子域名关联等方式,需注意操作合法性,避免侵犯网络安全边界。

在互联网安全与网络管理中,绕过CDN(内容分发网络)以验证网站的真实IP地址是一项技术性较强的操作,无论是出于渗透测试、网络诊断,还是排查服务异常等合法目的,了解如何定位真实IP都需要遵循专业技术规范,以下内容将围绕原理、方法及防御建议展开,并严格强调仅限授权测试场景使用。

CDN的作用与隐藏真实IP的原理

CDN通过将网站内容缓存至全球分布的边缘服务器,加速用户访问并减轻源站压力,在此过程中,CDN会替代源站服务器对外提供服务,导致访客直接访问的是CDN节点IP,而非真实IP,这种方式虽然提升了性能和安全性,但也可能被滥用(例如攻击者隐藏反面服务器)。

为什么要验证真实IP?

- 安全测试:安全团队需确认源站是否存在未修复的破绽;

- 业务排查:当CDN配置错误或缓存异常时,需直连源站定位问题;

- 合规审计:验证服务是否合规部署。

绕过CDN的常见方法

以下方法适用于合法授权场景,严禁非规使用:

查询DNS历史记录

- 原理:部分网站在接入CDN前可能未清除历史DNS解析记录。

- 工具:

- SecurityTrails(https://securitytrails.com)

- ViewDNS(https://viewdns.info)

- 输入域名后,检索“历史DNS记录”,可能发现未更新至CDN的IP。

全球DNS区域传送破绽

- 步骤:

通过dig命令测试DNS区域传送:

dig @ns1.example.com example.com AXFR

若配置不当,可能获取包含源站IP的完整DNS记录。

分析SSL/TLS证书

- 原理:源站服务器可能使用与CDN不同的SSL证书。

- 工具:

- Censys(https://censys.io)

- 搜索域名的证书指纹(SHA-256),对比CDN节点与真实服务器的证书信息。

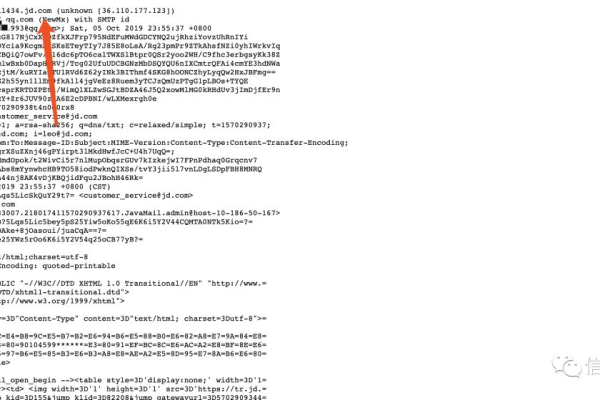

邮件服务器溯源

- 场景:若目标网站发送系统邮件(如注册验证、通知等),邮件头部的

Received字段可能暴露源IP。 - 操作:

注册网站账号触发邮件,检查邮件原文中的Header信息。

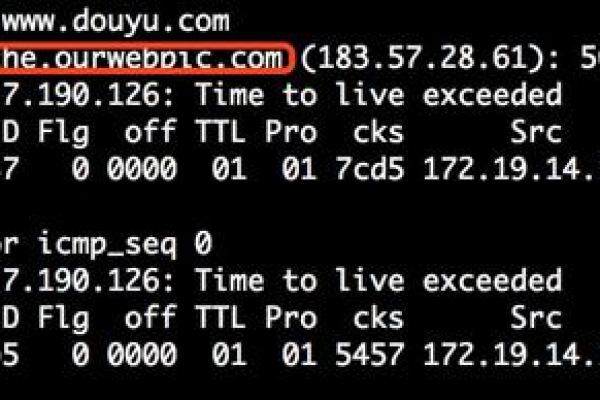

利用子域名或边缘服务

- 细节:

部分子域名(如api.example.com、dev.example.com)可能未接入CDN,直接解析到源站IP。

工具推荐:Sublist3r(GitHub开源子域名枚举工具)。

网络空间搜索引擎

- 工具:

- Shodan(https://shodan.io)

- ZoomEye(https://zoomeye.org)

- 搜索域名关键词,可能发现未隐藏的服务器IP及相关端口服务。

特定协议请求测试

- 方法:

通过非HTTP协议(如FTP、SSH)直接访问域名,若目标未对全协议启用CDN,可能返回源站IP。

防御真实IP泄露的建议

- 严格隔离源站:禁止源站直接对外提供服务,仅允许CDN节点IP回源;

- 全协议启用CDN:确保FTP、SMTP等服务也通过CDN代理;

- 监控DNS记录:定期清理历史解析数据;

- 独立证书管理:为源站与CDN配置相同证书,避免信息泄漏;

- 配置防火墙规则:限制非CDN IP的访问。

验证真实IP需要综合运用多种技术手段,但核心前提是合法授权,网站管理者应重视CDN配置的完整性,避免因疏忽导致源站暴露,安全研究需遵守法律法规,技术本身无善恶,使用者责任为先。

引用说明

- DNS历史记录查询工具引用自SecurityTrails官方文档;

- SSL证书分析工具Censys的技术原理参考自其开发者文档;

- 子域名枚举工具Sublist3r为GitHub开源项目(GPL-3.0协议)。