服务器远程默认端口怎么改

- 行业动态

- 2025-04-10

- 1

修改服务器远程默认端口的详细指南

默认的远程连接端口(如SSH的22端口、RDP的3389端口)是破解扫描和攻击的常见目标,为了提高服务器安全性,建议修改默认端口并配置防火墙策略,以下是具体操作步骤,适用于主流操作系统(Linux和Windows)。

修改前的准备工作

备份配置文件

修改任何关键配置前,必须备份原始文件,避免操作失误导致无法远程连接。- Linux示例:

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config.bak - Windows示例:导出注册表项或创建系统还原点。

- Linux示例:

开放新端口防火墙

在防火墙中添加新端口规则,确保修改后能正常连接。- Linux:

sudo ufw allow <新端口号>/tcp - Windows:通过“高级安全Windows Defender防火墙”添加入站规则。

- Linux:

测试端口连通性

使用telnet或nc命令测试新端口是否开放:telnet 服务器IP 新端口号

Linux系统修改SSH默认端口

编辑SSH配置文件

执行命令:sudo nano /etc/ssh/sshd_config

找到

#Port 22,删除注释符号,并修改为Port <新端口号>(例如Port 5622)。

可同时保留多端口:Port 22和Port 5622(临时测试后关闭22端口)。

重启SSH服务

sudo systemctl restart sshd

验证服务状态:

sudo systemctl status sshd

处理SELinux(如启用)

若系统启用SELinux,需授权新端口:sudo semanage port -a -t ssh_port_t -p tcp <新端口号>

Windows系统修改RDP默认端口

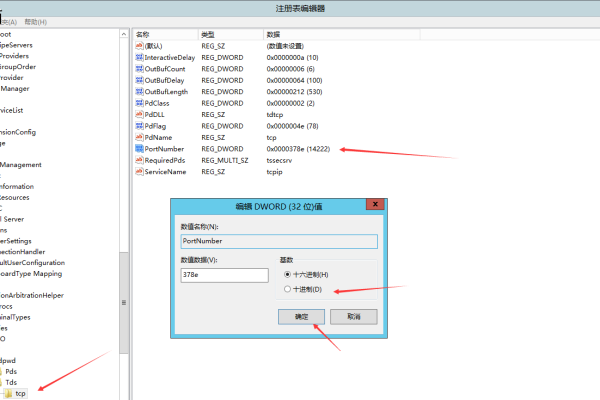

修改注册表键值

- 按

Win+R打开运行框,输入regedit进入注册表编辑器。 - 导航至路径:

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp - 右击右侧的

PortNumber,选择“修改”,将基数改为“十进制”,输入新端口号(如53389)。

- 按

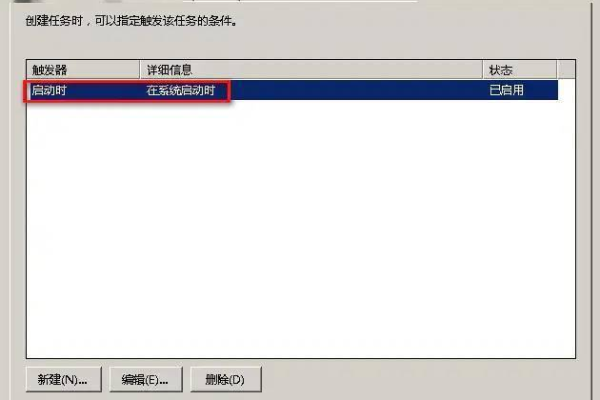

重启远程桌面服务

- 按

Win+R输入services.msc,找到“Remote Desktop Services”并重启。

- 按

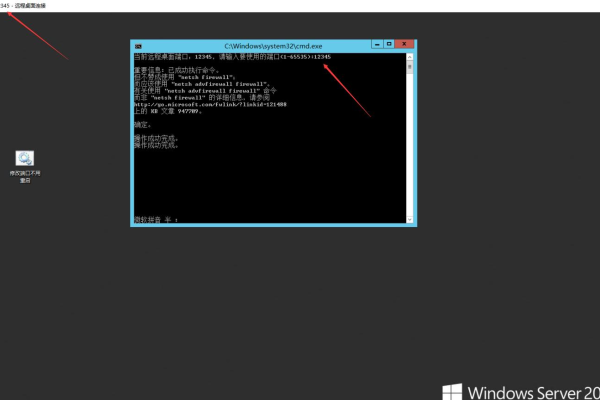

配置防火墙规则

在防火墙中为TCP/UDP的新端口添加“允许”规则,确保远程连接不受阻。

验证与后续操作

使用新端口连接

- Linux示例:

ssh username@服务器IP -p 5622 - Windows示例:远程桌面客户端输入

服务器IP:53389。

- Linux示例:

关闭旧端口(可选)

确认新端口可用后,通过防火墙或配置文件禁用原默认端口。监控日志

检查系统日志(如/var/log/auth.log或Windows事件查看器),确认无异常连接尝试。

注意事项

避免使用常见端口

新端口建议选择1024~65535之间的高位端口,避开常见服务端口(如80、443)。

权限最小化原则

仅允许特定IP或IP段访问远程端口,可通过防火墙限制来源地址。定期更新策略

结合其他安全措施(如密钥登录、双因素认证),形成多层防御。

引用说明

- Linux操作参考:OpenSSH官方文档

- Windows操作参考:微软官方支持

- 安全建议:NIST网络安全框架