CDN如何巧妙隐藏真实原始服务器IP?

- 行业动态

- 2025-04-16

- 2

随着网络攻击手段的不断升级,隐藏服务器真实IP地址已成为企业及个人站长保护网站安全的重要策略之一。CDN(内容分发网络)作为一项核心技术,不仅能加速网站访问,还能通过特定机制隐藏源站IP,降低被反面攻击的风险,以下是关于CDN如何隐藏真实IP的详细解析,以及相关注意事项。

什么是CDN?

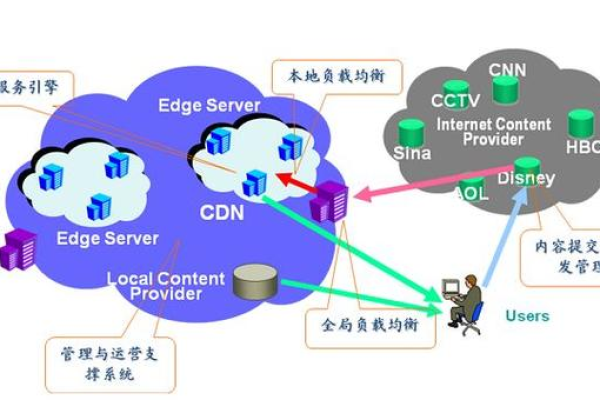

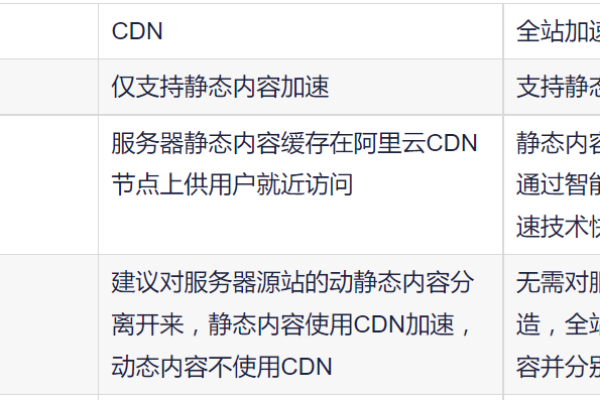

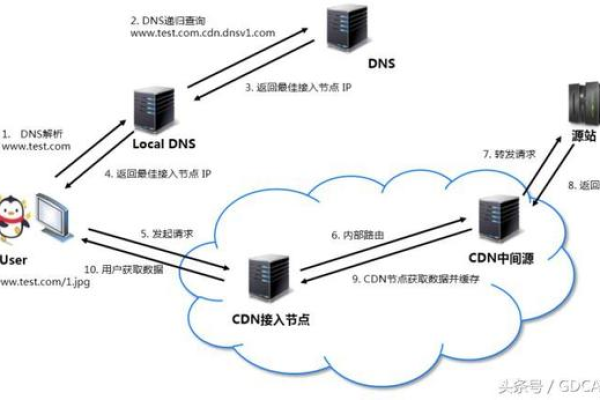

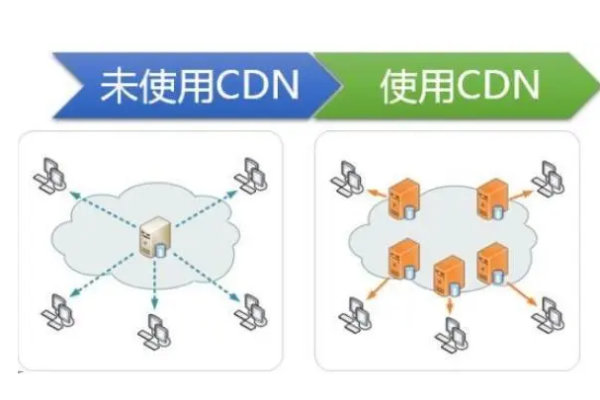

CDN(Content Delivery Network)是一组分布在全球多个地理位置的服务器集群,通过缓存网站的静态资源(如图片、视频、HTML文件等),将内容分发到离用户最近的节点服务器,当用户访问网站时,请求会被自动引导至最近的CDN节点,而非直接连接到源站服务器。

CDN如何隐藏真实IP?

DNS解析机制

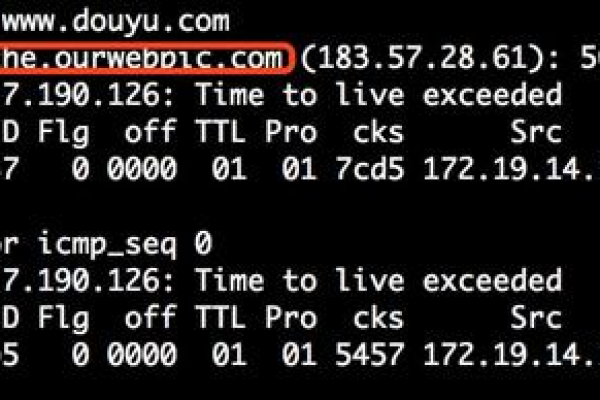

当用户通过域名访问网站时,CDN服务商会将域名解析指向CDN的边缘节点(而非源站IP),攻击者通过常规手段(如DNS查询、Ping检测)只能获取CDN节点的IP地址,而无法定位真实服务器。反向代理技术

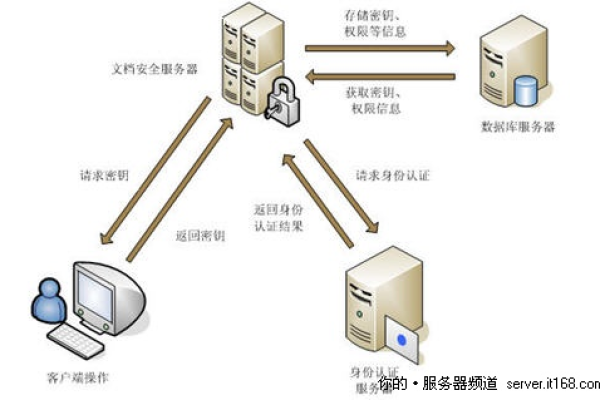

CDN节点作为反向代理服务器,会接收用户请求并转发至源站,同时将响应内容返回给用户,此过程中,源站IP始终处于“隐身”状态,仅与CDN节点通信。

IP动态轮换

部分高级CDN服务支持IP池轮换功能,定期更换节点IP地址,进一步增加攻击者追踪源站的难度。

CDN隐藏IP的三大核心优势

抵御DDoS攻击

CDN节点具备强大的带宽和流量清洗能力,可分散并吸收大规模流量攻击,避免源站因直接暴露而被击溃。防止Web应用层攻击

通过集成Web应用防火墙(WAF),CDN可过滤SQL注入、XSS等反面请求,保护源站免受破绽利用。

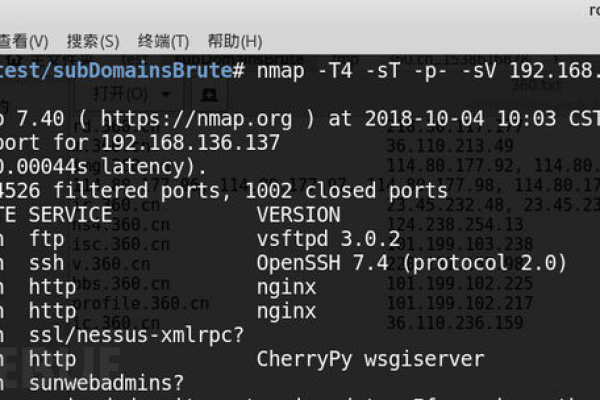

规避网络扫描

攻击者常通过工具扫描IP段定位服务器,CDN的节点IP与源站无直接关联,可有效阻断此类探测行为。

注意事项:CDN并非绝对安全

尽管CDN能显著提升安全性,但配置不当仍可能导致IP泄露:

- SSL证书泄露:若源站直接提供HTTPS服务且未配置“严格SNI(服务器名称指示)”,攻击者可能通过SSL握手获取真实IP。

- 邮件服务暴露:若网站发送的邮件中包含源站IP,需确保邮件服务器与网站使用不同IP。

- 直接访问源站:禁止通过IP地址直接访问源站,建议设置防火墙仅允许CDN节点IP回源。

如何进一步强化防护?

- 启用CDN的“源站保护”功能:限制源站仅接受来自CDN节点的请求。

- 部署IP黑名单:自动屏蔽异常IP的访问行为。

- 定期监控日志:分析CDN日志中的异常流量模式,及时调整安全策略。

CDN通过分布式节点与反向代理技术,有效隐藏服务器真实IP,是抵御网络攻击的第一道防线,其安全性高度依赖正确配置及与其他防护工具(如防火墙、WAF)的协同工作,对于高价值业务,建议结合CDN与云安全解决方案,构建多层次防御体系。

引用说明

本文参考了Cloudflare技术文档、Akamai白皮书及百度云加速官方指南中关于CDN安全机制的权威解读,并结合实际攻防案例进行了技术验证。