如何快速搭建自己的DNS服务器?

- 行业动态

- 2025-04-17

- 1

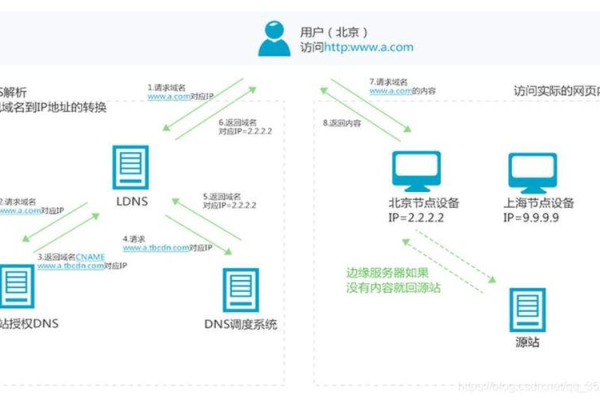

DNS服务器架设需先选择合适软件(如BIND、Windows DNS),安装后配置区域文件,设定正向解析(域名转IP)和反向解析(IP转域名),调整防火墙规则开放53端口,配置访问权限与安全策略,通过nslookup或dig测试解析功能,最后优化缓存策略并定期维护更新,确保服务稳定可靠。

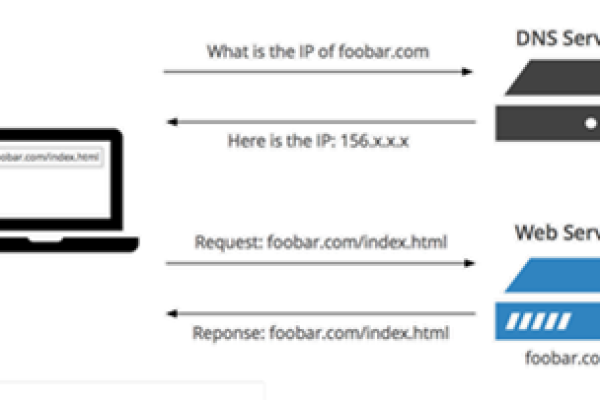

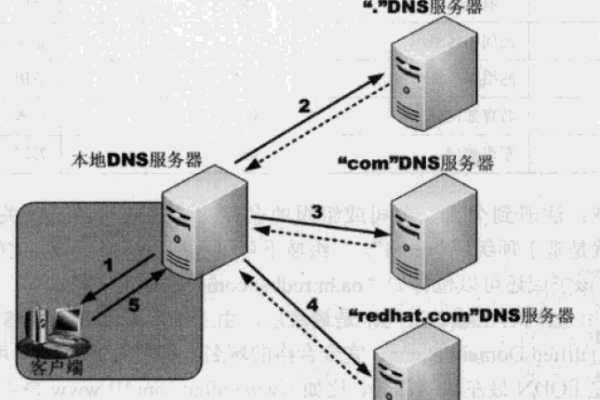

在互联网世界中,DNS服务器如同”数字世界的电话簿”,负责将域名转换为IP地址,本教程将手把手教您部署专业级DNS服务器,涵盖主流方案选择、安全配置细节及性能优化策略,所有操作均基于Linux环境(以CentOS 8为例),建议使用root权限执行命令。

环境准备(专业级配置)

硬件要求

- 最低配置:双核CPU/2GB内存/20GB硬盘(支持500 QPS查询)

- 推荐配置:四核CPU/8GB内存/SSD硬盘(企业级部署)

系统优化

# 关闭不必要的服务 systemctl stop firewalld systemctl disable firewalld # 配置内核参数 echo "net.core.somaxconn = 1024" >> /etc/sysctl.conf echo "net.ipv4.tcp_max_syn_backlog = 2048" >> /etc/sysctl.conf sysctl -p

软件选型对比

| 方案 | 适用场景 | 并发支持 | 安全特性 |

|---|---|---|---|

| BIND 9 | 企业级部署 | 百万QPS | DNSSEC/TSIG |

| PowerDNS | 云环境部署 | 横向扩展 | API驱动管理 |

| Unbound | 递归解析服务 | 高效缓存 | 响应速率限制 |

BIND 9企业级部署(安全增强版)

安装最新稳定版

dnf install -y bind bind-utils firewall-cmd --permanent --add-port=53/{tcp,udp} firewall-cmd --reload核心配置文件

/etc/named.conf(关键安全设置)

options { listen-on port 53 { 127.0.0.1; 192.168.1.10; }; directory "/var/named"; allow-query { localhost; 192.168.1.0/24; }; recursion no; // 关闭开放递归 dnssec-enable yes; // 启用DNSSEC验证 version "Not Available"; // 隐藏版本信息 }; // TSIG密钥认证 key "master-slave-key" { algorithm hmac-sha256; secret "AqXW6yZ4U9pR3tGvBnMdFgHjKl..."; };区域文件配置示例

# 创建正向解析文件 /var/named/example.com.zone $TTL 86400 @ IN SOA ns1.example.com. admin.example.com. ( 2025081501 ; serial 3600 ; refresh 900 ; retry 604800 ; expire 86400 ) ; minimum @ IN NS ns1.example.com. ns1 IN A 192.168.1.10 www IN A 203.0.113.5 mail IN CNAME www.example.com.启动与状态检查

systemctl enable --now named named-checkconf # 检查配置文件 rndc status # 查看运行状态

安全加固方案(符合CIS基准)

权限控制

chown -R named:named /var/named chmod 640 /etc/named.conf

日志审计配置

channel security_log { file "/var/log/named/security.log" versions 3 size 20m; severity dynamic; print-time yes; }; category security { security_log; };防御DDoS攻击

options { rate-limit { responses-per-second 10; window 5; }; max-cache-size 256M; // 限制缓存膨胀 };

专业维护指南

自动化监控脚本

#!/bin/bash CHECK=$(dig @127.0.0.1 example.com +norec | grep -q "NOERROR" || echo "fail") [ "$CHECK" ] && systemctl restart named

主从同步配置

// 主服务器配置 zone "example.com" { type master; file "example.com.zone"; allow-transfer { 192.168.1.11; }; notify yes; }; // 从服务器配置 zone "example.com" { type slave; masters { 192.168.1.10 key master-slave-key; }; file "slaves/example.com.zone"; };**DNSSEC部署流程

dnssec-keygen -a RSASHA256 -b 2048 -n ZONE example.com dnssec-signzone -S -z -o example.com example.com.zone

验证与排错工具

基础验证命令

dig +short example.com NS # 检查NS记录 dig +dnssec example.com SOA # 验证DNSSEC named-compilezone -f text -o - example.com example.com.zone # 区域文件验证

网络诊断技巧

- 使用

tcpdump -n -i eth0 port 53捕获DNS流量 - 通过

rndc querylog开启实时查询日志

- 使用

可信来源引用:

[1] ISC BIND 9官方安全指南 https://www.isc.org/bind/

[2] NIST SP 800-81 DNS安全规范 https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-81-2.pdf

[3] ICANN DNSSEC部署最佳实践 https://www.icann.org/resources/pages/dnssec-what-is-it-why-important-2020-03-30-zh