存储型xss什么意思

- 行业动态

- 2025-04-14

- 1

存储型XSS是一种反面脚本被永久存储在目标服务器(如数据库)中的网络攻击破绽,当用户访问包含该脚本的页面时,攻击代码自动执行,可窃取用户信息、劫持会话或传播蠕虫,具有长期危害性。

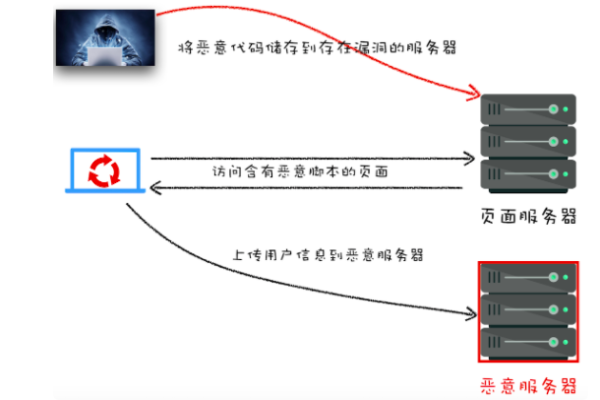

存储型XSS(Stored Cross-Site Scripting)是一种网络安全破绽,属于跨站脚本攻击(XSS)的一种形式,其核心特点是反面攻击者将反面脚本代码永久存储在目标网站或应用的服务器上(如数据库、评论区、用户资料等),当其他用户访问包含此反面代码的页面时,脚本会从服务器加载并自动执行,从而对用户或系统造成危害。

存储型XSS的工作原理

注入反面代码

攻击者在网站的可输入区域(如留言板、论坛帖子、用户昵称字段)提交包含反面脚本的内容,在评论区输入:<script>alert('你的账户已被攻击!');</script>

这段代码被提交后,若网站未做防护,脚本会被存储到服务器数据库中。服务器存储反面内容

网站的服务器未对用户输入进行过滤或转义处理,直接将带有反面代码的内容保存到数据库。

用户触发反面脚本

当其他用户访问包含此内容的页面时(例如查看留言板),反面脚本会从服务器加载到用户的浏览器中并自动执行,攻击者的代码可能在用户不知情的情况下窃取Cookie、劫持会话或改动页面内容。

存储型XSS的危害

- 窃取用户敏感信息

通过反面脚本获取用户的登录凭证(如Cookie)、银行卡信息或其他隐私数据。 - 会话劫持

攻击者可利用窃取的会话信息冒充用户身份,进行非规操作(如转账、发布内容)。 - 传播反面软件

通过页面跳转或下载链接诱导用户安装反面程序。 - 破坏网站功能或形象

改动页面内容(例如插入违规广告或政治敏感信息),导致用户体验下降或企业声誉受损。 - 法律与合规风险

若用户数据因破绽泄露,企业可能面临GDPR等法规的处罚。

如何防御存储型XSS?

输入验证与过滤

- 对用户提交的内容进行严格检查,禁止包含HTML、JavaScript等危险标签。

- 使用白名单机制,仅允许特定字符或格式(例如纯文本、安全链接)。

输出编码

- 在将用户输入的内容显示到页面前,对特殊字符(如

<,>,&)进行转义处理。 - 根据输出场景选择正确的编码方式(如HTML实体编码、JavaScript编码)。

安全策略(CSP)**

通过HTTP头部设置CSP,限制页面只能加载指定来源的脚本,阻止未经授权的代码执行。

- 在将用户输入的内容显示到页面前,对特殊字符(如

使用安全框架与库

现代前端框架(React、Vue)默认会对动态内容进行转义,降低XSS风险。定期安全测试

通过渗透测试、自动化扫描工具(如OWASP ZAP)检查破绽,及时修复问题。

与其他XSS类型的区别

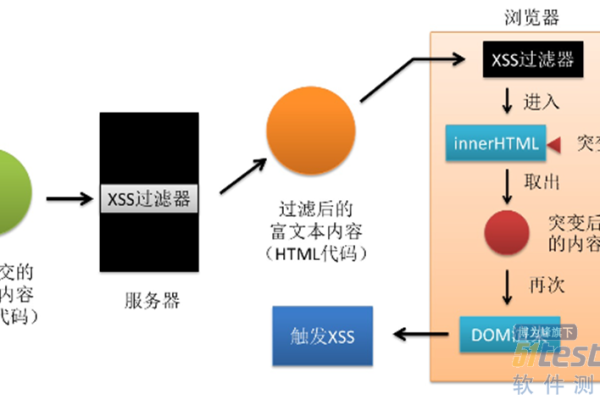

- 反射型XSS:反面脚本通过URL参数传递,服务器未存储,需用户点击特定链接触发。

- DOM型XSS:破绽由前端JavaScript操作DOM引发,不经过服务器交互。

- 存储型XSS:反面代码长期存储在服务器,危害范围更广,修复成本更高。

真实案例

2015年,某社交平台因未过滤用户昵称字段,导致攻击者在个人资料中植入反面脚本,当其他用户查看其主页时,脚本自动转发私密消息至攻击者服务器,造成大规模数据泄露。

引用说明 参考了OWASP(开放全球应用安全项目)发布的《XSS防护指南》及MDN Web文档中关于内容安全策略(CSP)的技术说明。